SHA-256 es un algoritmo de hash criptográfico utilizado para garantizar la integridad de los datos. Este algoritmo convierte cualquier entrada de datos en una cadena de caracteres de longitud fija de 256 bits, lo que garantiza que cualquier cambio en los datos originales se reflejará en la cadena de hash. SHA-256 es un algoritmo de hash unidireccional, lo que significa que no es posible obtener los datos originales a partir de la cadena de hash. En este artículo se explicará cómo funciona SHA-256 y por qué es importante en la seguridad de los datos.

Descubriendo los secretos de SHA-256: Cómo trabaja el algoritmo de cifrado más seguro del mundo

SHA-256 es un algoritmo de cifrado ampliamente utilizado en todo el mundo para garantizar la seguridad de la información digital. Este algoritmo se considera el más seguro del mundo debido a su capacidad para generar un valor de hash único e irrepetible para cualquier archivo o mensaje. Pero, ¿cómo funciona SHA-256?

En términos simples, SHA-256 convierte un archivo o mensaje en una cadena de bits de 256 bits de longitud. Para hacer esto, utiliza una serie de funciones matemáticas complejas, que se conocen como funciones hash criptográficas. Estas funciones toman una entrada y la convierten en una salida de longitud fija, que se conoce como valor hash.

SHA-256 utiliza una combinación de funciones hash criptográficas, como rotación de bits, operaciones lógicas y adiciones modulares para generar su valor de hash de 256 bits. Además, utiliza una tabla de constantes predefinidas llamada tabla de constantes de ronda para hacer que el proceso de generación de hash sea más seguro y más difícil de descifrar.

Su seguridad se debe a la complejidad de las funciones matemáticas utilizadas para generar el valor de hash y la tabla de constantes de ronda predefinida.

El funcionamiento de SHA: Entendiendo la criptografía de hash.

SHA-256 es un algoritmo de criptografía de hash que se utiliza para cifrar datos y proteger su integridad.

En términos simples, un hash es una función matemática que toma cualquier cantidad de datos y los convierte en una cadena de caracteres de longitud fija.

SHA-256 utiliza una serie de operaciones matemáticas complejas para generar un hash de 256 bits. Este hash es único para cada conjunto de datos, lo que significa que cualquier cambio en los datos resultará en un hash completamente diferente.

El proceso de cifrado de SHA-256 se realiza en dos pasos principales:

1. Preprocesamiento: los datos se transforman en un formato estándar y se agregan bits adicionales para garantizar que el tamaño del bloque sea divisible por 512 bits.

2. Procesamiento: se divide el bloque en 16 palabras de 32 bits y se aplican una serie de operaciones matemáticas a cada palabra. Estas operaciones incluyen rotaciones, XOR y adiciones modulares. El resultado final es un hash de 256 bits que representa los datos originales.

SHA-256 es ampliamente utilizado en aplicaciones de seguridad y criptografía para garantizar la integridad de los datos.

Su proceso de cifrado se divide en dos pasos principales: preprocesamiento y procesamiento. SHA-256 se utiliza ampliamente para garantizar la integridad de los datos en aplicaciones de seguridad y criptografía.

La fiabilidad de SHA256: ¿Es realmente seguro?

SHA-256 es un algoritmo de hashing criptográfico que se utiliza para la seguridad en línea. ¿Pero es realmente seguro?

La respuesta corta es sí, SHA-256 es muy seguro. Ha sido utilizado durante años y ha demostrado ser resistente a los ataques de hackers.

La forma en que funciona es tomando una entrada de datos de cualquier tamaño y produciendo una salida de longitud fija de 256 bits. Este resultado es único para la entrada de datos, lo que significa que cualquier cambio en los datos producirá un resultado diferente.

Además, SHA-256 es resistente a la reversión. Esto significa que es muy difícil para alguien determinar la entrada original a partir de la salida de 256 bits.

Siempre y cuando se use de manera adecuada y se sigan las mejores prácticas de seguridad, puede confiar en la fiabilidad de SHA-256 para proteger sus datos en línea.

Longitud del SHA256: ¿Cuántos caracteres conforman este algoritmo de cifrado?

El SHA-256 es un algoritmo de cifrado ampliamente utilizado para garantizar la seguridad de los datos en línea. Una de las preguntas más frecuentes sobre este algoritmo es la longitud del SHA-256. ¿Cuántos caracteres conforman este algoritmo de cifrado?

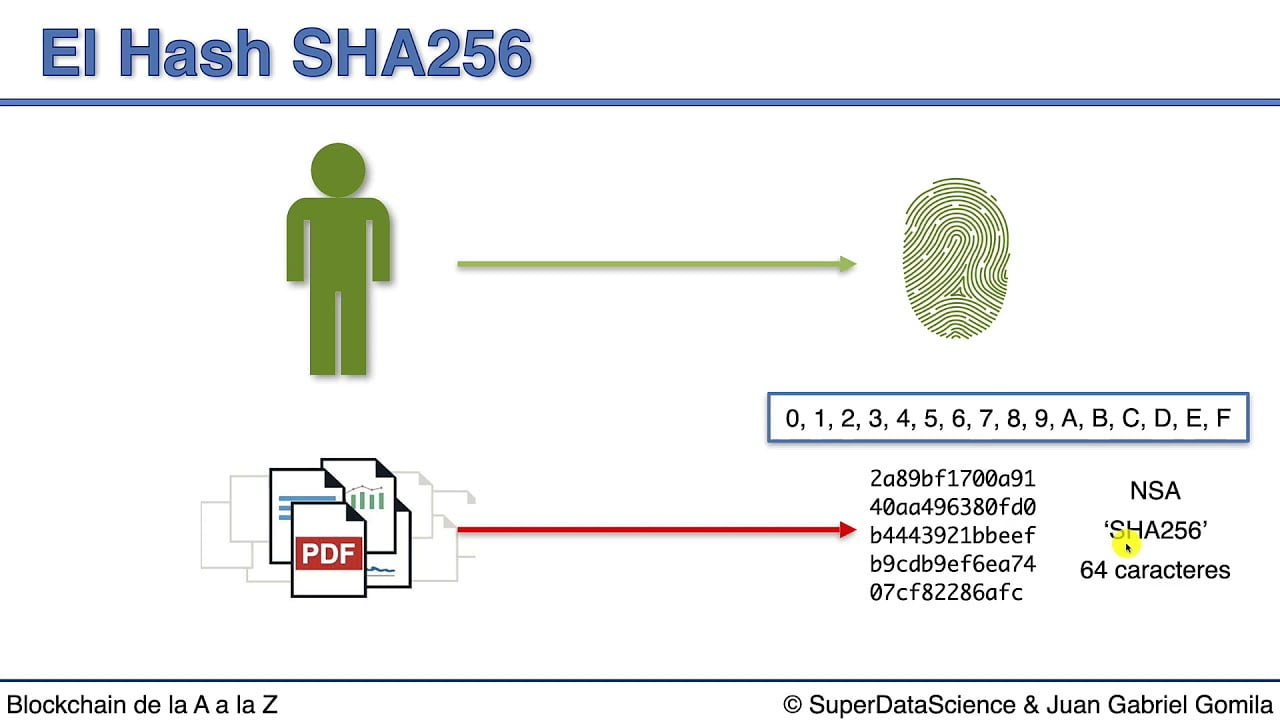

La respuesta es que el SHA-256 produce una cadena de 64 caracteres en formato hexadecimal. Esto significa que cada uno de los caracteres puede ser una letra del alfabeto en mayúscula o minúscula (A-F o a-f) o un número del 0 al 9.

La longitud del SHA-256 es importante porque representa la cantidad de información que se genera a partir de la entrada de datos original. Es decir, si se procesa un archivo de 1 megabyte utilizando el SHA-256, la salida será una cadena de 64 caracteres.

Esta longitud es importante para la seguridad de los datos porque incluso una pequeña modificación en la entrada de datos original producirá una salida completamente diferente. Esto significa que cualquier intento de manipular o falsificar los datos será detectado inmediatamente.

Esta longitud es importante porque garantiza la seguridad de los datos al generar una cadena única y difícil de manipular.