- La ejecución especulativa mejora el rendimiento de las CPU, pero introduce vulnerabilidades como Meltdown y Spectre que permiten filtrar datos desde la memoria protegida.

- Meltdown afecta sobre todo a procesadores Intel y rompe el aislamiento entre usuario y kernel, mientras que Spectre y sus variantes impactan a Intel, AMD y ARM en múltiples entornos.

- Fabricantes y desarrolladores han desplegado mitigaciones en hardware, sistemas operativos y navegadores, con cierto coste de rendimiento pero reduciendo drásticamente el riesgo.

- El problema revela fallos de diseño presentes desde hace décadas y obliga a replantear la arquitectura de futuros procesadores con la seguridad como prioridad.

La ejecución especulativa es una de esas tecnologías que normalmente pasan desapercibidas, pero de las que depende buena parte de la velocidad de tu ordenador, tu móvil o incluso los servidores en la nube que usas cada día. El problema es que, tal y como se ha descubierto en los últimos años, esa misma funcionalidad de rendimiento ha abierto la puerta a fallos de seguridad muy serios como Meltdown y Spectre, capaces de exponer datos que deberían estar totalmente protegidos.

En las últimas dos décadas, la industria ha apostado por procesadores cada vez más rápidos, dejando la seguridad en un segundo plano. El resultado ha sido la aparición de vulnerabilidades que afectan a prácticamente todas las arquitecturas modernas (Intel, AMD, ARM) y a cualquier sistema operativo actual (Windows, macOS, Linux, Android, iOS). Vamos a ver con calma qué es la ejecución especulativa, cómo se relaciona con Meltdown, Spectre y variantes más recientes como Spectre v2, qué han hecho fabricantes como Apple o Intel y, sobre todo, cómo te afecta en tu día a día.

Qué es la ejecución especulativa y por qué se utiliza

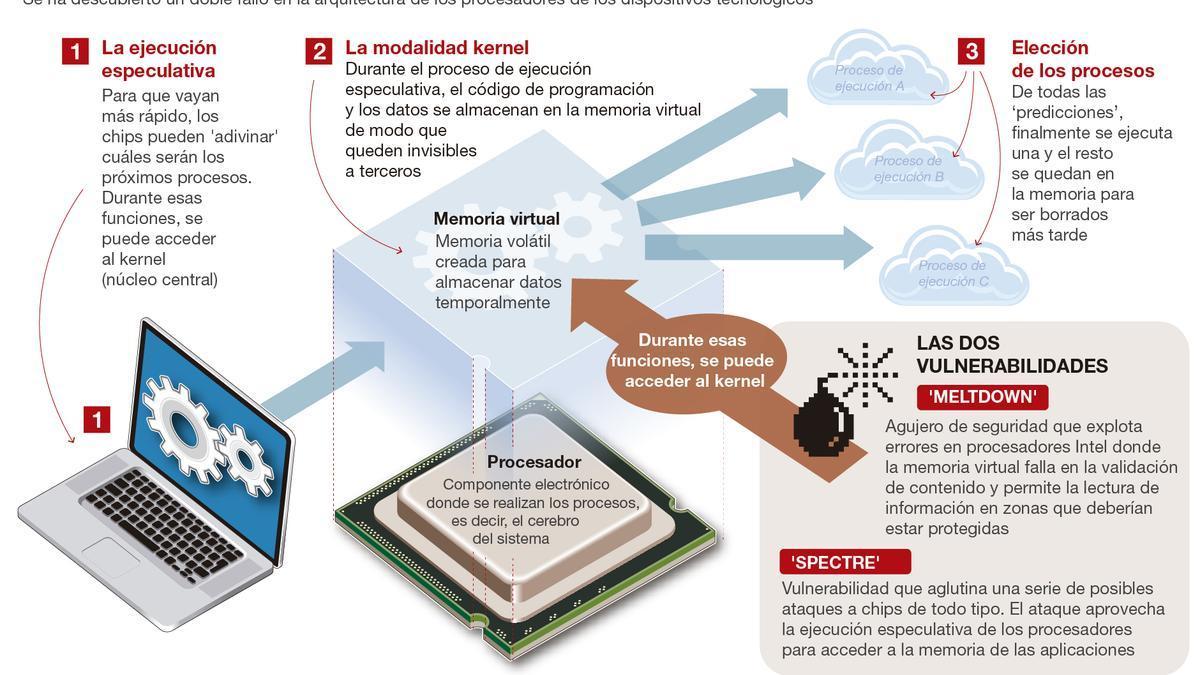

Para entender el problema hay que empezar por la base: la ejecución especulativa es una técnica de optimización que emplean prácticamente todos los procesadores modernos desde mediados de los 90. Su objetivo es aprovechar al máximo las unidades internas de la CPU ejecutando por adelantado instrucciones que todavía no se sabe con total certeza si harán falta.

De forma muy simplificada, cuando el procesador se encuentra con una instrucción de salto condicional (una “ramificación” del código), intenta predecir qué camino se va a seguir y comienza a ejecutar de antemano las instrucciones de esa ruta. Para ello se usan mecanismos como el predictor de saltos y las estructuras de destino de ramas, que almacenan el historial de decisiones anteriores para afinar futuras predicciones.

Si más adelante se comprueba que la predicción ha sido correcta, el procesador ya tiene el trabajo medio hecho y el programa avanza mucho más rápido. Si la predicción falla, el procesador descarta esas operaciones especulativas y “retrocede” como si nada hubiera pasado, de manera que, desde el punto de vista del software, parece que nunca se ejecutaron.

El truco está en que estas ejecuciones especulativas dejan rastros en componentes internos como la memoria caché. Aunque el resultado lógico se descarte, el acceso a datos privilegiados o la carga de ciertas direcciones de memoria puede modificar tiempos de acceso y otros efectos colaterales que un atacante es capaz de medir con precisión. Ahí es exactamente donde entran en juego ataques como Meltdown y Spectre.

Un grupo de investigadores de varias universidades europeas, entre ellas la Universidad Tecnológica de Graz en Austria, explicó que los procesadores “plantean y planifican operaciones posteriores en unidades de ejecución inactivas”, explotando así al máximo el rendimiento. Esa forma de adelantar trabajo es tremendamente eficaz, pero ha demostrado tener una cara B preocupante cuando se combina con técnicas avanzadas de análisis de canal lateral.

Meltdown: rompiendo el aislamiento entre procesos y kernel

Meltdown fue la primera gran vulnerabilidad publicitada que aprovechaba la ejecución especulativa. Se trata de una técnica de explotación conocida como CVE-2017-5754 o “rogue data cache load” (carga irregular de información en caché). En pocas palabras, permite que un proceso con pocos privilegios lea partes de la memoria que pertenecen al kernel del sistema operativo o a otros procesos.

Lo realmente grave de Meltdown es que rompe el aislamiento de memoria que debería existir entre el espacio de usuario y el núcleo del sistema. Diseñando cuidadosamente secuencias de instrucciones y apoyándose en la ejecución especulativa, un programa malicioso puede conseguir que la CPU cargue datos del kernel en la caché, para después inferir su contenido analizando tiempos de acceso, aunque en teoría nunca debería haber podido leerlos.

Los investigadores que participaron en su descubrimiento subrayaron que la causa fundamental está en el hardware. No se trata de un fallo típico de software que se pueda corregir solo con cambios en el sistema operativo, sino de una consecuencia directa del diseño de procesadores con ejecución especulativa. Inicialmente se comprobó que afectaba sobre todo a chips Intel con esta característica, aunque el impacto práctico variaba según la arquitectura y la forma de gestionar la memoria.

Para que te hagas una idea de lo delicado del asunto, Meltdown puede permitir el volcado completo de la memoria de un equipo a otra máquina, obteniendo contraseñas, claves de cifrado, datos personales, sesiones, información de otros usuarios y prácticamente cualquier cosa que se encuentre en la RAM en ese momento.

Ante esta situación, los grandes fabricantes de sistemas operativos se vieron obligados a reaccionar con rapidez. Se introdujeron técnicas como el aislamiento de tablas de páginas del kernel (KPTI, por sus siglas en inglés) y otras medidas que separan de forma mucho más estricta la memoria del kernel y la del usuario. Son medidas efectivas, pero tienen un coste importante: parte del rendimiento se sacrifica en favor de la seguridad.

Spectre: un espectro que recorre todas las arquitecturas

Si Meltdown ya era grave, Spectre supuso un golpe todavía más duro para la industria. Bajo este nombre se agrupan varias técnicas de ataque diferentes, entre ellas CVE-2017-5753 (“bound check bypass” o baipás de la comprobación de límites de memoria), CVE-2017-5715 (“branch target injection” o inyección en el objetivo del predictor de saltos) y CVE-2018-3639 (“speculative store bypass” o baipás de límites de memoria especulativos.

Mientras que Meltdown se centraba especialmente en procesadores Intel y en la barrera entre usuario y kernel, Spectre afecta a cualquier procesador que implemente ejecución especulativa y predicción de saltos, incluyendo Intel, AMD y ARM. Eso significa que su impacto se extiende a sobremesas, portátiles, servidores en la nube, smartphones y tablets de todo tipo.

Los ataques de Spectre se basan en un principio común: engañar al procesador para que ejecute de forma especulativa secuencias de instrucciones que nunca deberían ejecutarse en una ejecución correcta del programa. Mediante trucos de entrenamiento del predictor de saltos y del predictor de destino de rama, es posible conseguir que la CPU tome decisiones especulativas que revelan fragmentos de memoria ajenos.

Esas secuencias especulativas pueden provocar accesos a datos confidenciales de otras aplicaciones o incluso del propio kernel. Aunque las operaciones se cancelen después, dejan huella en la caché y en otros elementos microarquitectónicos. Midiendo los tiempos de acceso con precisión, el atacante puede reconstruir la información, por ejemplo, claves criptográficas, contraseñas o datos sensibles cargados en memoria por otros procesos.

Lo que más preocupa de Spectre es que no se limita al contexto local. Los investigadores demostraron que algunos de estos ataques pueden ejecutarse incluso desde JavaScript en un navegador web como Tor Browser, lo que abre la puerta a que páginas maliciosas intenten explotar la vulnerabilidad sin necesidad de instalar nada en el sistema de la víctima.

Spectre v2 y nuevas variantes: Branch Target Injection y más allá

Lejos de ser un problema resuelto, la historia de Spectre sigue creciendo con nuevas variantes. Un ejemplo reciente es Spectre v2, también conocida como Branch Target Injection (BTI). El grupo de ciberseguridad VUSec, de la Universidad VU Ámsterdam, ha presentado un exploit nativo capaz de atacar el kernel de Linux en procesadores Intel modernos, logrando fugas de memoria a pesar de todas las mitigaciones introducidas desde 2018.

En Spectre v2, el atacante manipula el predictor de destino de rama para redirigir de forma especulativa la ejecución hacia fragmentos de código cuidadosamente elegidos que actúan como “gadgets” de filtrado de datos. Así, aunque el flujo de ejecución real nunca debería pasar por ese código en condiciones normales, la CPU lo ejecuta en modo especulativo y deja trazas que se pueden medir.

Este tipo de ataques tienen un impacto especialmente preocupante en entornos que comparten CPU, como servidores en la nube, sistemas virtualizados o infraestructuras de contenedores. En escenarios multi-tenant, un atacante podría, en teoría, usar Spectre v2 para acceder a información de otros sistemas operativos invitados o de otros contenedores que compartan el mismo procesador físico.

Aunque fabricantes y desarrolladores del kernel han desplegado varias capas de mitigación (retpolines, IBRS, STIBP, configuraciones de microcódigo, etc.), los investigadores han demostrado que todavía existen formas de saltarse estas defensas. Otro grupo, de la Universidad de Zúrich, ha logrado explotar la vulnerabilidad CVE-2024-45332 apoyándose en condiciones de carrera a nivel de procesador para evadir las protecciones vigentes.

Todo esto deja claro que Spectre es más un modelo de ataque que una vulnerabilidad puntual y cerrada. Mientras la ejecución especulativa y la predicción de saltos sigan presentes en el diseño de las CPUs, seguirán apareciendo variantes creativas que expriman cada rincón de la microarquitectura.

Cómo han reaccionado los fabricantes: parches y mitigaciones

Tras la publicación de Meltdown y las primeras variantes de Spectre, los principales fabricantes de hardware y software se apresuraron a lanzar actualizaciones de emergencia. Uno de los casos más documentados es el de Apple, que reconoció que todos los Mac y dispositivos iOS estaban afectados por estas vulnerabilidades, aunque señalando que no tenían constancia de ataques reales contra sus usuarios en ese momento.

Apple incorporó mitigaciones frente a Meltdown en iOS 11.2, macOS 10.13.2 y tvOS 11.2, además de incluir soluciones en las Actualizaciones de seguridad 2018-001 para macOS Sierra y OS X El Capitan. En el caso de watchOS, indicaron que el Apple Watch no se veía afectado por Meltdown y no requería cambios específicos.

Para defenderse de Spectre, Apple publicó actualizaciones adicionales: iOS 11.2.2, macOS High Sierra 10.13.2 Supplemental Update y Safari 11.0.2 para macOS Sierra y OS X El Capitan. Estas actualizaciones reforzaban el navegador y el sistema para evitar que código JavaScript malicioso pudiera explotar las técnicas conocidadas hasta entonces.

Según las pruebas internas realizadas por la compañía con benchmarks públicos como GeekBench 4 y pruebas de navegador como Speedometer, JetStream y ARES-6, los cambios introducidos en diciembre de 2017 no mostraron una caída medible de rendimiento en iOS y macOS. En las pruebas específicas de Safari, se registró un impacto inferior al 2,5 % en JetStream y prácticamente nulo en Speedometer y ARES-6.

Otros fabricantes de sistemas operativos, como Microsoft y las principales distribuciones Linux, lanzaron también parches de kernel, actualizaciones de microcódigo y configuraciones por defecto más conservadoras. Sin embargo, en muchos casos se reconoció que estas medidas podían provocar ralentizaciones de hasta un 30 % en determinados escenarios, especialmente en cargas de trabajo intensivas en cambio de contexto entre usuario y kernel o en sistemas muy orientados a I/O.

Impacto en el rendimiento y consecuencias prácticas

Uno de los puntos más polémicos de estas mitigaciones ha sido el impacto en el rendimiento. Para corregir el efecto de Meltdown, muchas soluciones pasan por separar claramente la memoria del kernel de la del usuario y reducir al mínimo la exposición de datos privilegiados durante la ejecución. Eso implica más cambios de contexto y más invalidaciones de caché, lo que en procesadores antiguos o muy exigidos puede notarse bastante.

Diversas pruebas independientes han confirmado que, en algunos sistemas, las actualizaciones pueden provocar tareas de base de datos, virtualización o almacenamiento en red con ralentizaciones apreciables, donde se realizan constantes transiciones entre espacio de usuario y espacio de kernel. En equipos domésticos, el efecto suele ser menos dramático, aunque algunos usuarios notan que “todo va un pelín más pesado” tras los parches.

No todos los fabricantes, eso sí, han tenido el mismo comportamiento. En el caso de Apple, como se ha comentado, sus benchmarks mostraban que el impacto real en iOS y macOS era prácticamente despreciable en uso normal. Esto se debe en parte a cómo gestionan internamente la memoria y al tipo de cargas representadas en esas pruebas.

En entornos empresariales y de nube pública, la situación ha sido más delicada. Proveedores de servicios han tenido que programar ventanas de mantenimiento para aplicar parches a granjas enteras de servidores, asumiendo cortes de servicio y una posible pérdida de rendimiento en los nodos afectados. A cambio, se reduce de manera significativa el riesgo de que clientes maliciosos en máquinas virtuales vecinas puedan extraer datos de otros clientes.

En cualquier caso, el mensaje general de la comunidad de seguridad es claro: aunque las mitigaciones no sean perfectas y a veces duelan en rendimiento, es mucho peor convivir con sistemas sin parchear que podrían exponer información muy sensible ante un atacante mínimamente sofisticado.