- La integridad de memoria usa VBS e hipervisor para aislar y proteger el kernel frente a malware y controladores no fiables.

- Su activación depende de requisitos estrictos de hardware, firmware, virtualización y compatibilidad de drivers.

- Puede configurarse y auditarse mediante Registro, App Control, PowerShell, WMI y herramientas como msinfo32 o SkTool.

- Existen procedimientos específicos para solucionar errores de activación, recuperar equipos inestables y usarla en máquinas virtuales Hyper-V.

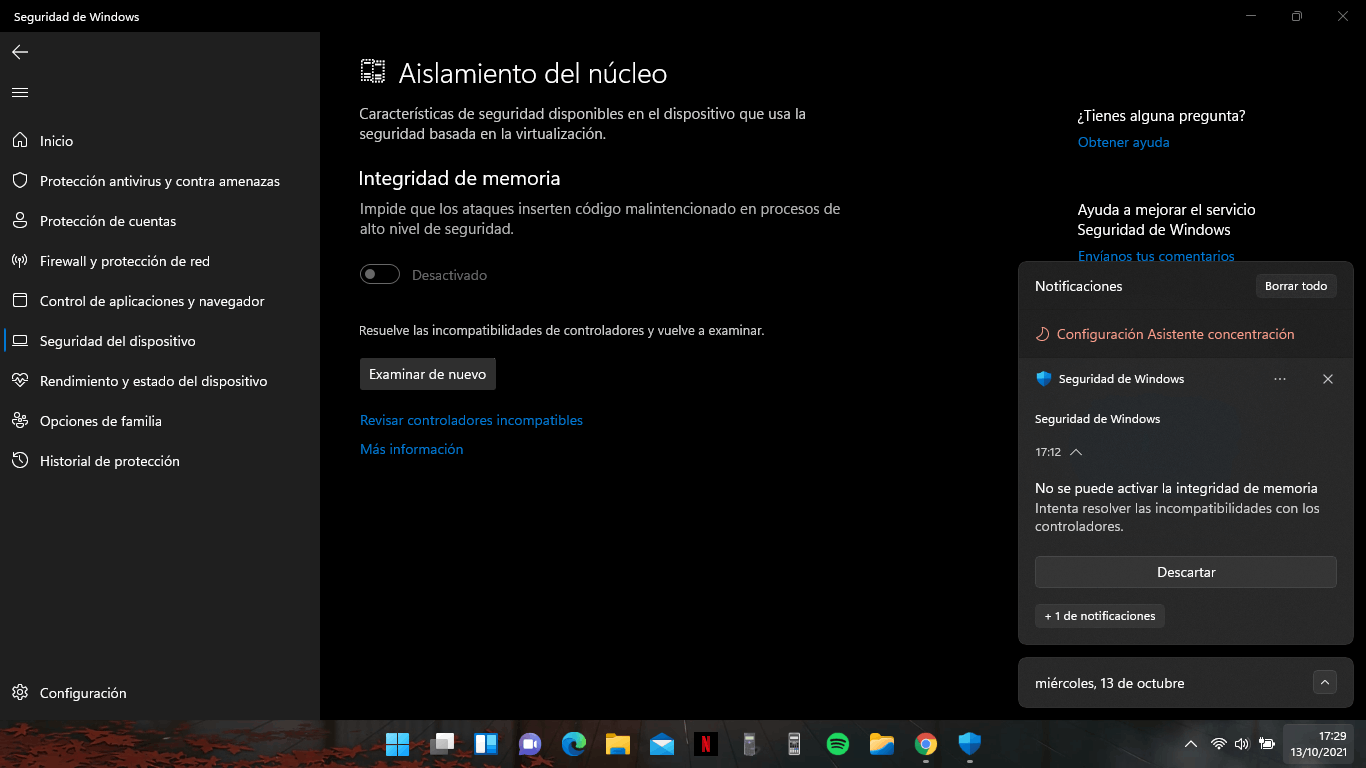

La integridad de memoria en Windows 11 se ha convertido en una de las defensas más importantes frente a malware avanzado y ataques que intentan tomar el control del sistema desde el propio kernel. Si alguna vez te ha aparecido el aviso de que no se puede activar esta función, o has visto drivers marcados como incompatibles, es normal que te hayas quedado con dudas sobre qué es exactamente, para qué sirve y cómo dejarla bien configurada.

A lo largo de esta guía vas a encontrar una explicación clara y detallada de qué es la integridad de memoria (Memory Integrity), cómo funciona VBS, qué requisitos de hardware y software necesitas, los métodos reales para activarla (desde la app Seguridad de Windows hasta el Registro, PowerShell o políticas empresariales) y los pasos para solucionar los errores más habituales cuando no se puede encender. La idea es que termines con tu Windows 11 configurado de manera segura pero sin renunciar a estabilidad ni rendimiento.

Qué es la integridad de memoria y cómo funciona en Windows 11

La función de integridad de memoria forma parte del aislamiento del núcleo de Windows y está basada en la tecnología de seguridad basada en virtualización, conocida como VBS (Virtualization-Based Security). En la práctica, Windows usa el hipervisor de Microsoft para crear un entorno protegido, separado del sistema operativo normal, que actúa como raíz de confianza incluso en el caso de que el propio kernel se vea comprometido.

Dentro de ese entorno aislado, la integridad de memoria ejecuta la validación de código en modo kernel. Antes de que un controlador o módulo de kernel se marque como ejecutable, debe pasar una serie de comprobaciones rígidas de integridad. Una vez cumplidas, las páginas de memoria asociadas quedan en modo ejecutable y no se pueden volver a escribir, reduciendo drásticamente la superficie de ataque típica de muchos rootkits y exploits del kernel.

Además de esta capa de validación de código, la tecnología VBS endurece el sistema al restringir las asignaciones de memoria del kernel que podrían manipularse para escalar privilegios o desactivar medidas de seguridad. La memoria ejecutable del núcleo se controla y supervisa desde ese entorno seguro, de modo que cualquier intento de cargar código no fiable queda bloqueado antes de que pueda ejecutarse.

En términos de seguridad real, activar esta característica supone añadir una barrera adicional frente a malware que intenta inyectarse en el kernel, deshabilitar soluciones de seguridad o interceptar credenciales de alto nivel. Por eso Microsoft la considera un componente crítico dentro de la arquitectura de defensa de Windows 10, Windows 11 y Windows Server 2016 en adelante.

Funciones clave de la integridad de memoria

La integridad de memoria no solo se limita a comprobar el código del kernel; integra varias funciones destinadas a blindar el comportamiento de los controladores y del propio núcleo frente a manipulaciones.

Una de las características más relevantes es la protección del mapa de bits de Control Flow Guard (CFG) utilizado por los controladores en modo kernel. Este mapa ayuda a impedir desvíos de flujo de ejecución no autorizados y, al estar protegido dentro del entorno VBS, resulta mucho más difícil que un atacante lo modifique para redirigir la ejecución hacia código malicioso.

Otra parte esencial es la salvaguarda del propio proceso de integridad de código en modo kernel. Windows se apoya en este mecanismo para asegurarse de que los componentes de kernel de confianza tengan una firma válida y cumplan las políticas de seguridad configuradas. La integridad de memoria refuerza este flujo, evitando que procesos maliciosos intenten suplantar, alterar o saltarse dichos controles.

Combinadas, estas medidas consiguen que los controladores de dispositivo sean mucho más estrictos en cuanto a requisitos de firma y compatibilidad. De ahí que, cuando activas la integridad de memoria, es relativamente habitual que algunos drivers antiguos o mal diseñados aparezcan como no admitidos hasta que el fabricante los actualiza.

Cuándo se activa por defecto y qué hardware necesitas

En equipos modernos, Windows 11 está diseñado para habilitar la integridad de memoria de forma automática durante la instalación, siempre que el hardware cumpla una serie de criterios mínimos y no se detecten problemas de compatibilidad con controladores durante el proceso de preparación del sistema.

De forma general, esta función viene activada de serie en instalaciones limpias de Windows 11 (no en actualizaciones desde versiones anteriores) y en muchos casos también lo estaba en instalaciones limpias de Windows 10 en modo S, así como en todos los equipos de “núcleo protegido” certificados por Microsoft. En equipos que no encajen en esos perfiles, el usuario o el administrador pueden optar por encenderla manualmente.

Para que la habilitación automática sea posible, el dispositivo debe cumplir unas características mínimas de hardware:

- Procesador: CPU Intel de 8ª generación o posterior (en Windows 11 22H2 y sucesivos), procesadores Intel Core de 11ª generación o más recientes para Windows 11 21H2, AMD con arquitectura Zen 2 o nueva, o bien SoC Qualcomm Snapdragon 8180 y versiones superiores.

- Memoria RAM: al menos 8 GB en sistemas x64, requisito importante para garantizar que el entorno VBS tenga recursos suficientes sin degradar en exceso el rendimiento. Si no sabes cuánta memoria tienes, puedes comprobar cuánta memoria RAM tiene tu PC.

- Almacenamiento: unidad SSD con un mínimo de 64 GB de capacidad para el volumen del sistema.

- Controladores compatibles con HVCI: los drivers instalados deben cumplir los requisitos de compatibilidad con integridad de memoria; de lo contrario, el sistema puede optar por no activarla automáticamente.

- Firmware/BIOS: la virtualización por hardware debe estar habilitada (Intel VT-x, AMD-V o equivalente) y, en escenarios reforzados, también se exige arranque seguro (Secure Boot) y protecciones DMA adecuadas.

Si estás creando una imagen corporativa y sabes que el hardware cumple estos puntos, es posible forzar que la integridad de memoria aparezca habilitada por defecto en todos los equipos, estableciendo las claves de Registro recomendadas directamente en la imagen del sistema antes de desplegarla.

Cómo activar la integridad de memoria en Windows 11

La forma más habitual de activar esta función para un usuario doméstico es a través de Seguridad de Windows, en el apartado de Aislamiento del núcleo. Sin embargo, para entornos profesionales o despliegues masivos, es mucho más flexible hacerlo mediante Registro, PowerShell, directivas de App Control o incluso WMI.

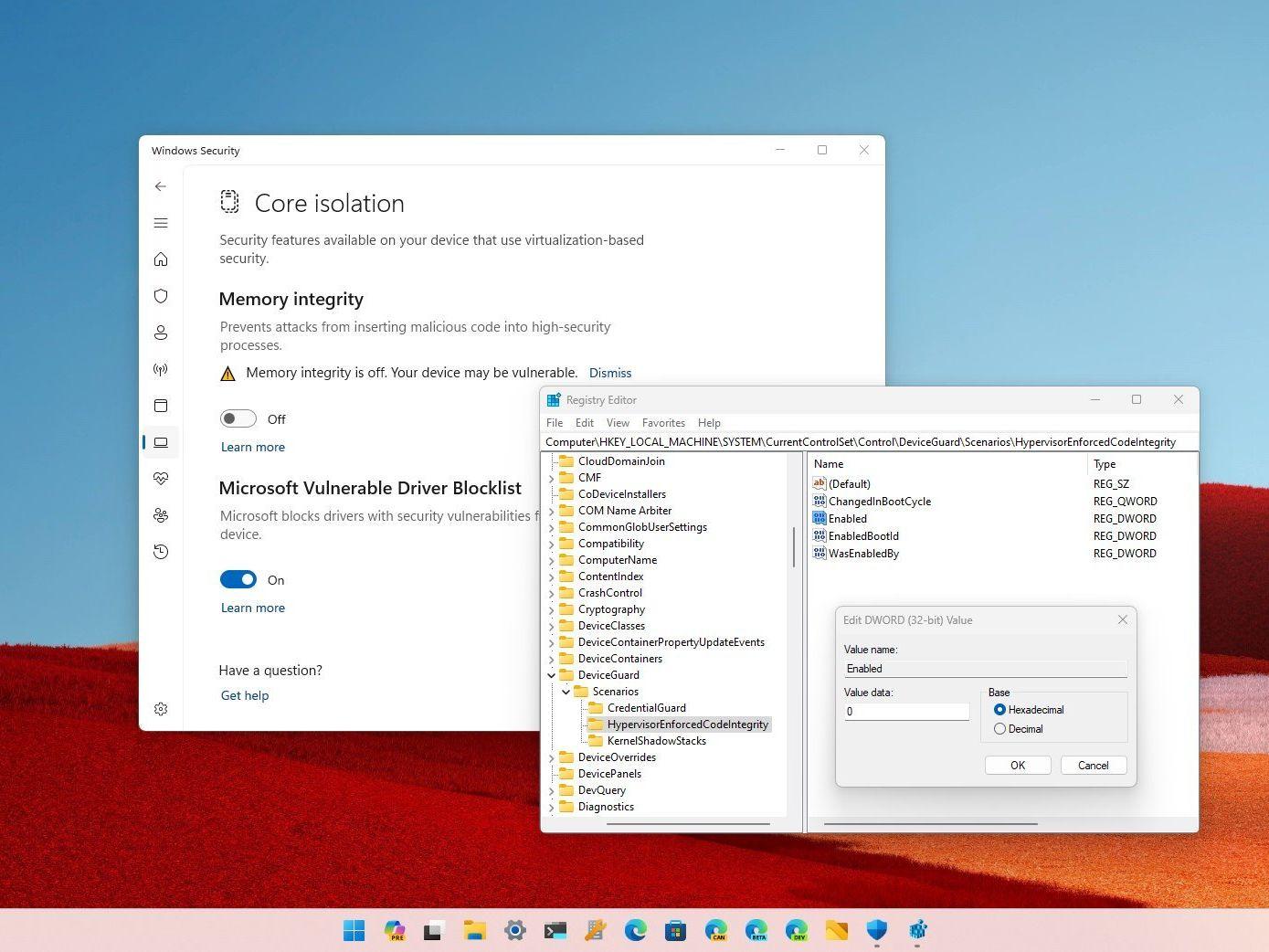

Cuando la activación se hace de forma centralizada, Microsoft recomienda una configuración de Registro estándar que enciende VBS y la integridad de memoria sin bloquear definitivamente la configuración UEFI. Sería el equivalente a ejecutar, en una consola con privilegios de administrador, una serie de comandos reg add sobre las claves de DeviceGuard, incluyendo la rama Scenarios\HypervisorEnforcedCodeIntegrity para HVCI.

Esta configuración recomendada se apoya en varias claves: por un lado, EnableVirtualizationBasedSecurity activa VBS; por otro, RequirePlatformSecurityFeatures define si se exigen características como Secure Boot o protección DMA (con valores típicos 1 o 3). La clave Locked permite decidir si se aplica bloqueo UEFI, y la rama específica de HVCI incluye el valor Enabled para dar vida a la integridad de memoria, junto con su propio ajuste de bloqueo.

Además, se puede establecer un valor Mandatory en DeviceGuard para indicar que el uso de VBS y HVCI es obligatorio. En ese modo, si el hipervisor o alguno de los módulos críticos del kernel seguro no consigue cargarse, el cargador de Windows bloqueará el inicio para evitar arrancar en un estado menos protegido de lo previsto.

En entornos gestionados también se controla la experiencia del usuario desde la interfaz de aislamiento del núcleo. A través de la clave WasEnabledBy dentro de HypervisorEnforcedCodeIntegrity, el administrador puede atenuar la casilla de integridad de memoria y mostrar el mensaje “This setting is managed by your administrator” simplemente eliminando ese valor, o bien restablecer su comportamiento normal estableciéndolo con un valor adecuado (por ejemplo, 2).

Habilitar VBS e integridad de memoria con el Registro: principales variantes

Si necesitas un control más fino, puedes ajustar cada característica por separado con claves del Registro específicas, siempre ejecutando los comandos con permisos de administrador. Las variantes más habituales son:

- Activar solo VBS sin integridad de memoria: se modifica el valor EnableVirtualizationBasedSecurity a 1 en la rama DeviceGuard para que el hipervisor cree el entorno aislado, pero sin forzar aún HVCI.

- Configurar los requisitos de plataforma: RequirePlatformSecurityFeatures acepta valores como 1 (requerir únicamente Secure Boot) o 3 (requerir Secure Boot y protección de DMA), lo que endurece el entorno de arranque.

- Controlar el bloqueo UEFI: el valor Locked admite 0 para no bloquear desde UEFI y 1 para exigir ese bloqueo, tanto a nivel de VBS general como dentro del escenario específico de HVCI.

- Encender HVCI (integridad de memoria): el valor Enabled en la clave HypervisorEnforcedCodeIntegrity se establece a 1 para habilitar la característica. Se puede combinar con el ajuste Locked propio de ese escenario.

- Forzar modo obligatorio: el valor Mandatory, ajustado a 1, hace que el sistema no continúe con el arranque si VBS o el kernel seguro no se inician correctamente, priorizando la seguridad frente a la disponibilidad.

En cualquier caso, antes de aplicar esta configuración de forma masiva conviene probarla en un número reducido de equipos, revisar la compatibilidad de controladores y contar con un plan de recuperación, especialmente si utilizas el modo obligatorio o bloqueos duros en UEFI.

Activar integridad de memoria con App Control para empresas

En organizaciones que ya trabajan con políticas de App Control for Business (antiguo Windows Defender Application Control), se puede aprovechar esa misma infraestructura para encender o ajustar la integridad de memoria sin tocar manualmente el Registro en cada PC.

Hay varias maneras de hacerlo. Una opción es recurrir al Asistente de control de aplicaciones para crear o modificar una directiva y seleccionar el ajuste de “integridad de código protegida por hipervisor” en la página de reglas de esa política. Otra alternativa es usar el cmdlet de PowerShell Set-HVCIOptions, que permite parametrizar HVCI de forma más automatizada.

Si ya manejas las políticas como XML, también puedes editar directamente el archivo y modificar el valor del elemento <HVCIOptions>, lo que te da una forma centralizada y repetible de aplicar la misma configuración a grupos de dispositivos enteros a través de herramientas de gestión como Intune o directiva de grupo.

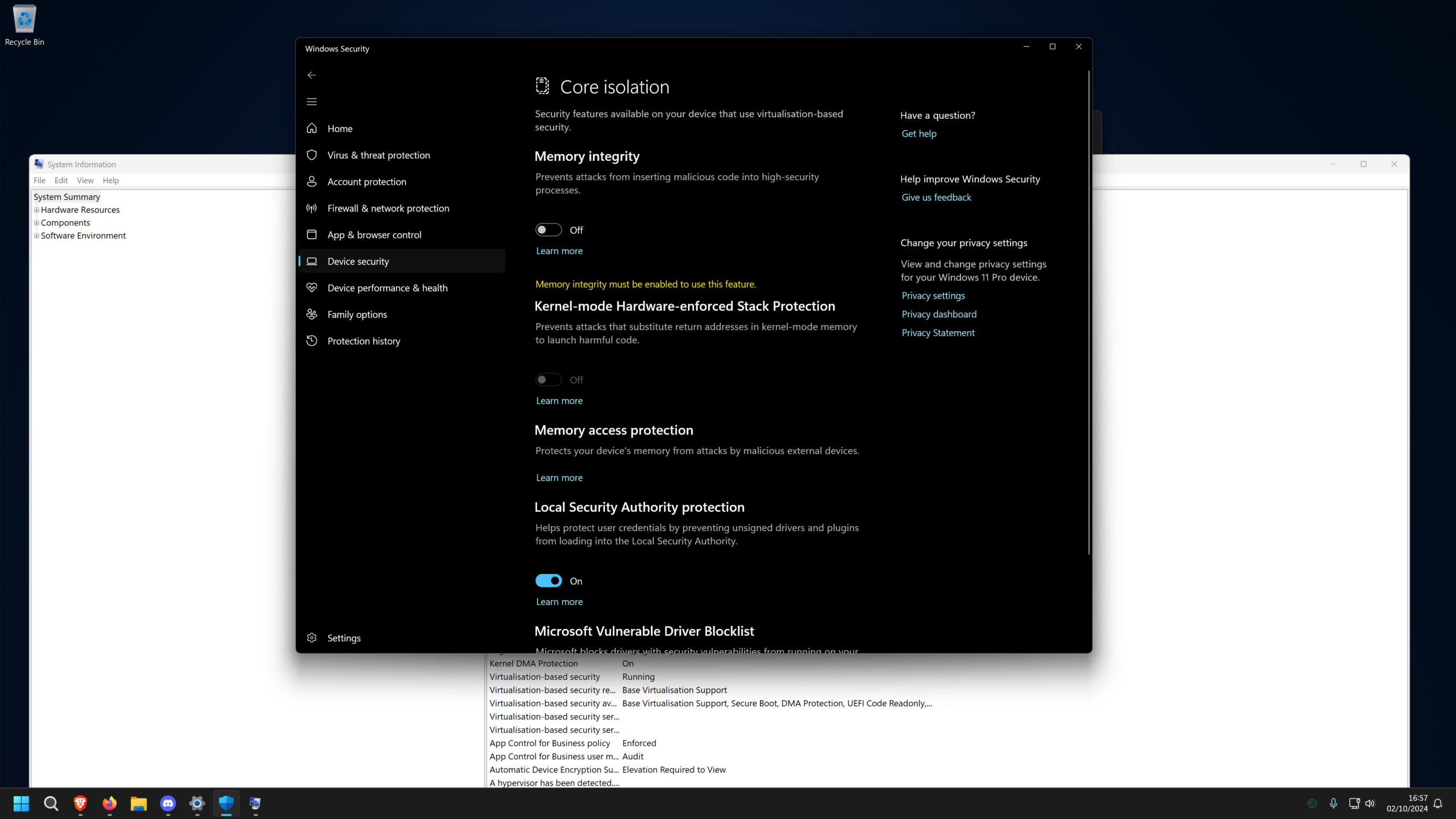

Cómo comprobar si VBS e integridad de memoria están activos

Una vez que creas que todo está bien configurado, toca verificar el estado real de VBS e integridad de memoria. Aquí Windows ofrece varias vías, desde WMI hasta herramientas gráficas como msinfo32.

Por un lado, existe la clase WMI Win32_DeviceGuard, disponible desde Windows 10, Windows 11 y Windows Server 2016. Puedes consultarla desde una sesión de PowerShell elevada con un comando del estilo de Get-CimInstance sobre el espacio de nombres root\Microsoft\Windows\DeviceGuard. En la salida, encontrarás varios campos clave.

Entre los más importantes están AvailableSecurityProperties, que enumera las capacidades de seguridad basadas en hardware disponibles (compatibilidad con hipervisor, Secure Boot, protección DMA, mitigaciones SMM, MBEC, etc.), y RequiredSecurityProperties, que indica qué requisitos son necesarios para que VBS esté operativo en ese sistema.

Otros campos especialmente útiles son SecurityServicesConfigured y SecurityServicesRunning. El primero revela qué servicios se han configurado (por ejemplo, Credential Guard, integridad de memoria, protección de inicio seguro, medición de firmware SMM o protección de pila aplicada por hardware), y el segundo especifica cuáles de ellos están realmente en ejecución.

Además, el valor VirtualizationBasedSecurityStatus deja claro si VBS está desactivado, solo habilitado o habilitado y en ejecución. También dispones de campos relativos al aislamiento de máquina virtual y sus propiedades, útiles para escenarios con AMD SEV-SNP, Intel TDX u otras tecnologías de aislamiento de VM.

Si prefieres una vía gráfica, puedes ejecutar msinfo32.exe desde una sesión de administrador. En el resumen del sistema, en la parte inferior, verás un bloque dedicado a las características de VBS y a los servicios de seguridad basados en virtualización que están funcionando, incluyendo la integridad de memoria si está habilitada correctamente. Para diagnósticos más generales sobre memoria puedes consultar diagnóstico de memoria y optimización.

Comprobar y depurar el estado de integridad de memoria

Además de WMI y msinfo32, Windows ofrece varios puntos de comprobación adicionales para analizar el estado de HVCI y posibles fallos de compatibilidad. Uno de ellos es una clave de Registro volátil que refleja si la integridad de memoria está activa en ese arranque: dentro de HKLM\System\CurrentControlSet\Control\CI\State encontrarás el valor HVCIEnabled, que indica su estado en tiempo de ejecución.

Otra fuente de información muy útil reside en el Visor de eventos, concretamente en el registro Applications and Service Logs\Microsoft\Windows\CodeIntegrity\Operational. Los eventos con identificador 3087 suelen estar relacionados con problemas de compatibilidad de integridad de memoria, por ejemplo, cuando se bloquea la carga de un controlador no compatible.

Para analizar por qué, durante una instalación limpia, Windows ha decidido no activar automáticamente HVCI, puedes revisar el archivo setupact.log y buscar apariciones de “HVCI”. Si todo ha ido bien, verás una entrada similar a “Enabling HVCI”. Si, en cambio, el sistema ha determinado que no se cumplen los requisitos o hay incompatibilidades, aparecerá un mensaje indicando que el sistema operativo no cumple las condiciones para la habilitación automática.

Cuando el problema se debe a compatibilidades, suele mostrarse un código del tipo VBS_COMPAT_ISSUES seguido de un valor hexadecimal. Cada bit de esa máscara corresponde a un requisito no superado: arquitectura no soportada, falta de SLAT, ausencia de arranque seguro, carencia de IOMMU, requisitos UEFI, SSD no presente, volumen menor de 64 GB, RAM insuficiente, etc. En función de los bits activos, puedes identificar si el fallo viene por hardware, firmware o configuración.

Para diagnósticos más avanzados, el SDK de Windows incluye la utilidad SkTool.exe, ubicada normalmente en la carpeta bin del kit, bajo la versión correspondiente y la arquitectura de tu sistema. Ejecutándola sin parámetros obtendrás una visión general del estado del hipervisor y de VBS, con la razón concreta de por qué se ha iniciado o no. Conmutadores como /status, /lkey o /mitigations permiten profundizar en el estado del kernel seguro, las claves maestras de VSM y las mitigaciones aplicadas.

Requisitos de BIOS, virtualización y drivers para activar Memory Integrity

Si desde Seguridad de Windows ves que la integridad de memoria aparece desactivada y da error al intentar encenderla, casi siempre hay tres focos clásicos: virtualización deshabilitada, drivers incompatibles o BIOS mal configurada. Lo primero es asegurarse de que la CPU soporta virtualización (VT-x, AMD-V o similar) y que está habilitada en la configuración UEFI/BIOS.

También es importante comprobar que el equipo cumple, como mínimo, con la cantidad de RAM, tipo de disco y requisitos de firmware comentados antes. Algunos equipos más antiguos de sobremesa y portátiles pueden cumplir la compatibilidad con Windows 11 pero no todos los requisitos reforzados que exige la activación automática de HVCI, por ejemplo, por carecer de ciertas características de mitigación SMM o tablas UEFI específicas.

En la práctica, los errores más frecuentes al intentar activar integridad de memoria están relacionados con controladores firmados de forma inadecuada o muy antiguos, especialmente en dispositivos USB, tarjetas de sonido, software de virtualización de terceros o herramientas de monitorización que inyectan código a bajo nivel. En muchos casos, basta con actualizar esos drivers desde el Administrador de dispositivos para que el bloqueo desaparezca.

Si el problema persiste tras actualizar, conviene revisar con detenimiento qué controlador aparece listado como incompatible en la propia interfaz de Seguridad de Windows o en los eventos de CodeIntegrity, y valorar la posibilidad de reemplazarlo por una versión más moderna, desinstalar el dispositivo o buscar un hardware alternativo compatible con HVCI.

Solucionar el error “No se puede activar la integridad de la memoria”

Cuando Windows 11 muestra el mensaje de que no se puede habilitar la integridad de memoria, normalmente hay varias vías para atacar el problema, desde las más suaves hasta las más drásticas. Lo ideal es ir de menos a más, empezando por drivers y configuración antes de tocar reinstalaciones completas.

Un primer enfoque consiste en revisar si hay actualizaciones de controladores pendientes desde el Administrador de dispositivos. Puedes abrirlo con Windows + X, localizar dispositivos con signos de exclamación y usar la opción de actualizar controlador para que Windows busque versiones más recientes. Esto suele resolver muchos conflictos con hardware USB o dispositivos antiguos.

Cuando actualizar no basta, otra táctica es forzar la activación mediante el Editor del Registro, ajustando el valor que controla si la integridad de memoria está habilitada. Abriendo el editor como administrador y navegando a la clave correspondiente de HypervisorEnforcedCodeIntegrity, puedes establecer el valor Enabled a 1 y reiniciar el sistema para ver si el cambio se aplica correctamente.

En ocasiones, el problema viene de archivos de sistema dañados o malware residente que interfiere con el arranque seguro de VBS. Aquí conviene realizar un análisis completo con Seguridad de Windows (Protección contra virus y amenazas, con un escaneo completo) o con una solución antivirus de confianza, y a continuación ejecutar la herramienta Comprobador de Archivos de Sistema con el comando sfc /scannow desde un símbolo del sistema elevado.

Si aun así el sistema sigue negándose a activar HVCI, una opción de diagnóstico útil es arrancar en Modo seguro. Desde el menú de apagado, manteniendo Mayúsculas al pulsar Reiniciar, puedes acceder a las opciones avanzadas y elegir el arranque en modo seguro. En ese entorno minimalista, sin controladores de terceros cargados, es más fácil aislar qué componente concreto provoca el bloqueo de integridad de memoria.

Métodos avanzados: reinstalación, restablecimiento y recuperación

Cuando todos los intentos anteriores fallan o el sistema presenta inestabilidad tras activar la integridad de memoria, a veces toca optar por medidas más drásticas. Una posibilidad es realizar una instalación limpia de Windows 11 desde una memoria USB: arrancar desde el pendrive, elegir instalación personalizada, eliminar la partición del sistema anterior y dejar que el instalador cree una nueva, lo que garantiza un entorno limpio sin restos de controladores antiguos.

Si no quieres llegar tan lejos, otra opción es usar el restablecimiento de fábrica de Windows 11. Desde Configuración > Actualización y seguridad > Recuperación, es posible iniciar el asistente de “Restablecer este PC” y elegir entre conservar tus archivos personales o eliminarlo todo. Escogiendo la reinstalación local o la descarga en la nube, Windows rehace el sistema y elimina buena parte de los problemas de software que podrían estar bloqueando VBS.

En escenarios en los que la máquina ya no arranca correctamente tras haber activado integridad de memoria (por ejemplo, por un controlador de arranque crítico incompatible), se puede recurrir al Entorno de recuperación de Windows (Windows RE). Antes de nada, es importante deshabilitar las políticas que forzaban VBS y HVCI, como ciertas GPO, y luego, una vez en Windows RE, acceder a una ventana de comandos y ajustar mediante Registro el valor Enabled de HypervisorEnforcedCodeIntegrity a 0, para dejar la integridad de memoria desactivada y poder reiniciar con normalidad.

En cualquiera de estos procesos agresivos es fundamental tener en cuenta que puede haber pérdida de datos, especialmente si se elige borrar particiones o restablecer el equipo eliminando todo. Por eso es muy recomendable contar con copias de seguridad actualizadas de los datos importantes o, si ya se ha producido la pérdida, recurrir a herramientas de recuperación de datos capaces de reconstruir archivos tras un fallo del sistema o un restablecimiento de Windows.

Uso de integridad de memoria en máquinas virtuales Hyper-V

La integridad de memoria no se limita a equipos físicos; también se puede activar dentro de máquinas virtuales de Hyper-V como si fueran PCs normales. Desde el punto de vista de la máquina invitada, Windows se comporta igual: crea su entorno VBS, protege el kernel y supervisa la carga de controladores dentro de la propia VM.

Eso sí, conviene tener claras las limitaciones. Integridad de memoria dentro de una VM protege a esa máquina virtual frente a malware que se ejecute en su interior, pero no añade protección extra sobre el host. El administrador del host conserva la capacidad de deshabilitar VBS para una VM concreta, por ejemplo, usando el cmdlet Set-VMSecurity con la opción de renunciar a la seguridad basada en virtualización para esa máquina.

Para que una VM pueda ejecutar integridad de memoria, el host debe usar al menos Windows Server 2016 o Windows 10 versión 1607 con Hyper-V, y la máquina virtual ha de ser de generación 2, ejecutando Windows 10, Windows 11 o Windows Server 2016 o posterior. Además, es posible combinar integridad de memoria con virtualización anidada, siempre que primero se configure correctamente el rol de Hyper-V dentro de la VM en un entorno con virtualización anidada habilitada.

Hay algunos escenarios no compatibles: por ejemplo, los adaptadores de canal de fibra virtual no se soportan cuando la integridad de memoria está activa en la VM. Antes de añadir uno de estos adaptadores, la máquina virtual debe excluirse de la seguridad basada en virtualización usando Set-VMSecurity. Algo parecido ocurre con discos de paso directo (pass-through) configurados con AllowFullSCSICommandSet, que tampoco se admiten con HVCI habilitado en la invitada.

Para trabajar de forma cómoda con integridad de memoria y VBS en entornos de virtualización conviene planificar bien la arquitectura, evitando combinaciones de hardware virtual poco compatibles con estas medidas de seguridad y, en caso necesario, manteniendo algunas VMs sin VBS para escenarios muy específicos.

Dominar la integridad de memoria en Windows 11 pasa por entender que es una capa de protección muy potente que depende tanto del hardware como de los drivers y la configuración del sistema. Si tu equipo cumple los requisitos, mantienes los controladores al día, revisas los registros de compatibilidad cuando haya problemas y no dudas en usar herramientas como Win32_DeviceGuard, SkTool o Windows RE cuando toca depurar o recuperar, puedes beneficiarte de una defensa robusta contra ataques al kernel sin renunciar a un sistema estable y utilizable en el día a día. Además, si te preocupa el consumo puedes aprender a liberar memoria RAM en Windows 11 para mitigar el impacto en equipos con recursos ajustados.