- OnlyKey almacena y protege contraseñas y claves en un dispositivo físico resistente, con soporte FIDO2/U2F, TOTP y PGP/SSH.

- KeePassXC permite gestionar bases de datos cifradas .kdbx, usar archivos clave y combinar contraseña maestra con factores adicionales.

- El uso de hashes y archivos clave añade una capa fuerte de seguridad, pero exige copias de seguridad y gestión cuidadosa.

- La combinación OnlyKey + KeePassXC ofrece un ecosistema muy robusto para proteger cuentas, contraseñas y datos sensibles.

Proteger todas nuestras cuentas online con contraseñas seguras es cada vez más complicado: hay que memorizar decenas de credenciales, usar claves largas, únicas y casi imposibles de adivinar. Los gestores de contraseñas tradicionales como LastPass o 1Password han resuelto gran parte de este problema, pero no son la única alternativa. Hay soluciones distintas que cambian por completo el enfoque y apuestan por el hardware.

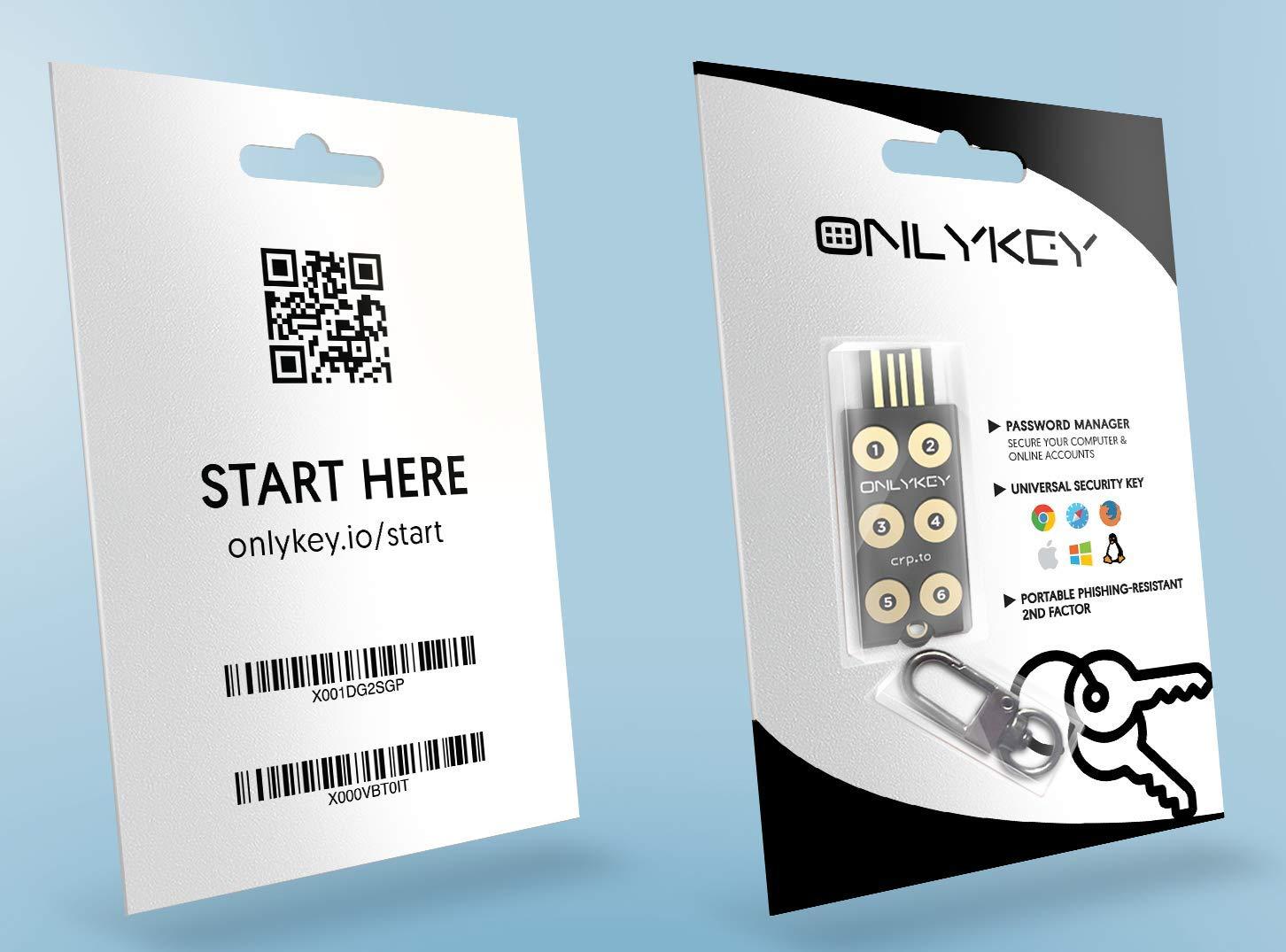

Una de esas soluciones es OnlyKey. OnlyKey es un gestor de contraseñas físico que también funciona como llave de seguridad y token de cifrado, pensado para seguir protegiendo tus cuentas incluso si tu ordenador está comprometido por malware o ha sido pirateado. En este artículo vemos con calma cómo funciona, qué ventajas tiene frente a otras opciones, cómo se integra con gestores como KeePassXC y qué debes tener en cuenta para decidir si encaja contigo.

Qué es OnlyKey y qué problemas pretende resolver

OnlyKey es un gestor de contraseñas por hardware con formato de llave USB que integra, en un dispositivo muy pequeño, varias funciones de seguridad: gestor de credenciales, autenticación de dos factores (2FA), soporte FIDO2 / U2F, Yubikey OTP, TOTP, challenge-response y cifrado de archivos de grado profesional.

En lugar de almacenar tus contraseñas en la nube o en un fichero en tu equipo, OnlyKey guarda la información sensible dentro del propio dispositivo, cifrada y protegida por un PIN. De este modo, aunque tu ordenador esté infectado o alguien consiga acceso físico, tus cuentas siguen protegidas porque las claves no están expuestas en el sistema.

Un punto clave es que OnlyKey funciona prácticamente con cualquier entorno: es compatible con todos los navegadores modernos y no se limita al uso web; si quieres, puedes revisar cómo configurar el navegador web para mejorar la seguridad. Puedes usarlo para iniciar sesión en aplicaciones de escritorio, acceder a servicios remotos, desbloquear unidades cifradas o manejar claves PGP y SSH.

La filosofía de diseño es clara: que tú no tengas que recordar decenas de contraseñas complejas. Solo memorizas tu PIN de OnlyKey y el dispositivo se encarga de introducir usuario y contraseña allá donde lo necesites, con un par de toques y sin exponer nunca las credenciales en texto plano fuera del hardware.

Características de seguridad del gestor de contraseñas OnlyKey

Una de las cosas que diferencian a OnlyKey de otros sistemas es su enfoque en la seguridad física y lógica. El dispositivo es resistente al agua y diseñado para ser antimanipulación, de modo que si alguien intenta abrirlo o forzarlo, la protección del contenido no se ve comprometida tan fácilmente.

OnlyKey se desbloquea mediante un PIN que introduces directamente en el dispositivo. Tras 10 intentos fallidos de PIN, todos los datos almacenados se borran de forma segura, reduciendo al mínimo el riesgo de que alguien pueda forzar el acceso mediante ataques de fuerza bruta si lo pierde o te lo roban.

En el apartado de autenticación, funciona como llave de seguridad de dos factores y token criptográfico multifunción. Es compatible con múltiples métodos 2FA estandarizados:

- FIDO2 / U2F para protección avanzada de cuentas en servicios que soporten estos estándares.

- Yubikey OTP, facilitando compatibilidad con servicios que ya admiten este formato de contraseña de un solo uso.

- TOTP, el típico código temporal que se renueva cada 30 segundos (como Google Authenticator).

- Challenge-response (desafío-respuesta), muy útil para integraciones con aplicaciones externas y gestores como KeePassXC.

Además, OnlyKey es un proyecto de código abierto y auditable, algo muy relevante en el mundo de la seguridad. Cualquiera puede revisar el código para verificar que hace exactamente lo que promete, sin puertas traseras ocultas. Esto lo convierte en una solución transparente y confiable.

Según el fabricante, el cifrado que usa es de grado profesional para proteger tanto contraseñas como archivos. La idea es que el dispositivo pueda desempeñar varios roles: gestor de contraseñas, llave 2FA, gestor de claves PGP/SSH y token de cifrado portátil, reduciendo la necesidad de llevar varios dispositivos distintos.

Cómo funciona OnlyKey en el día a día

En la práctica, el funcionamiento de OnlyKey es bastante sencillo, incluso para usuarios que no son expertos. Una vez configurado, basta con conectarlo al puerto USB del equipo (o usar adaptadores para móviles compatibles) y desbloquearlo con tu PIN para que esté listo para trabajar.

Cuando accedes a una web o a una aplicación donde tienes almacenadas tus credenciales, OnlyKey puede introducir automáticamente el nombre de usuario y la contraseña. Es decir, no hace falta que copies y pegues nada: el dispositivo emula un teclado y “escribe” los datos por ti en los campos correctos, reduciendo el riesgo de keyloggers o capturas de pantalla maliciosas.

Este comportamiento no se limita al navegador. Puedes aprovechar OnlyKey para iniciar sesión en prácticamente cualquier aplicación o servicio que acepte entrada de teclado, e incluso para desbloquear unidades cifradas o acceder a sistemas remotos que requieran contraseñas complejas.

En cuanto a compatibilidad, funciona con Windows, macOS, Linux y Chromebook, y puede usarse también en combinaciones con dispositivos móviles donde el hardware y el sistema lo permitan. Esto lo hace bastante flexible si sueles saltar de un sistema operativo a otro.

Eso sí, hay un punto que a muchas personas no termina de convencerles: depender de un dispositivo físico tan pequeño. Si se pierde o lo olvidas en casa, puedes quedarte sin acceso a determinadas cuentas, salvo que tengas sistemas de recuperación o copias alternativas. Además, el precio suele superar los 40 euros, por lo que no es precisamente la opción más barata del mercado si lo comparas con gestores de contraseñas de software con planes económicos o incluso gratuitos.

OnlyKey como llave de seguridad y token criptográfico

Más allá de ser un simple almacén de contraseñas, OnlyKey actúa como llave de seguridad física para servicios como Twitter, Facebook, GitHub, Google y muchas otras plataformas que admiten FIDO2/U2F u otros métodos compatibles. Esto permite blindar tus cuentas con una segunda capa que no depende solo de algo que sabes (contraseña), sino de algo que tienes (el dispositivo).

En el terreno de la criptografía avanzada, OnlyKey integra funciones de PGP y SSH, de forma que puedes almacenar y usar claves PGP para cifrar y firmar correos electrónicos o archivos, y claves SSH para acceder de forma segura a servidores y sistemas remotos. La clave privada nunca sale del dispositivo, lo que aumenta de forma notable el nivel de protección.

También se presenta como token de cifrado portátil. Puedes emplearlo para cifrar y descifrar archivos, aprovechando su capacidad criptográfica sin que las claves se expongan en el equipo. Esto resulta especialmente útil si manejas información especialmente sensible (documentos de trabajo, backups, datos personales, etc.).

Al tratarse de una solución de código abierto y verificada, la comunidad puede auditar continuamente el funcionamiento del dispositivo, comprobar que los algoritmos son robustos y que no se han añadido funciones ocultas que comprometan la seguridad. Este modelo de desarrollo aporta una confianza adicional frente a soluciones totalmente cerradas.

Por último, al ser compatible con estándares extendidos como FIDO2, U2F y Yubikey OTP, OnlyKey puede reemplazar o complementar a otros tokens de seguridad ya conocidos, por lo que no te obliga a cambiar radicalmente tu forma de trabajar si ya usas llaves similares en tu entorno.

Ventajas y limitaciones de usar un gestor de contraseñas por hardware

La principal baza de OnlyKey está clara: la seguridad que aporta el hecho de tener las contraseñas y claves aisladas en un dispositivo físico, en lugar de depender exclusivamente de software instalado en el sistema o de aplicaciones en la nube.

Si tu equipo se infecta con malware, keyloggers o cualquier otra amenaza, las credenciales guardadas en OnlyKey siguen protegidas porque nunca se almacenan sin cifrar en el sistema. El dispositivo se limita a inyectar los datos necesarios cuando hace falta, protegiendo la información sensible de la mayoría de ataques comunes.

Otro punto a favor es la multifunción: reúne en un único dispositivo la gestión de contraseñas, el 2FA, el cifrado PGP/SSH y el cifrado de archivos. Esto simplifica bastante la gestión de claves, sobre todo si trabajas con muchos servicios que requieren diferentes tipos de autenticación.

Sin embargo, este enfoque también tiene desventajas. La dependencia física del dispositivo supone un riesgo práctico: si se pierde, se rompe o se te olvida, puedes tener problemas para acceder a las cuentas vinculadas, especialmente si están configuradas con 2FA obligatorio.

En el terreno económico, el precio superior a 40 euros puede echar para atrás a usuarios domésticos que solo necesitan gestionar unas cuantas contraseñas y no requieren funcionalidades avanzadas de cifrado o claves SSH/PGP. Además, para aprovecharlo de verdad conviene invertir algo de tiempo en configurarlo y entender cómo funciona cada método de autenticación.

Introducción a KeePassXC y su relación con OnlyKey

Junto a las soluciones de hardware, también existen gestores de contraseñas de escritorio muy potentes y gratuitos, como KeePassXC, un gestor de contraseñas de código abierto que usa bases de datos cifradas con extensión .kdbx. Aquí es donde entra en juego la combinación entre KeePassXC y OnlyKey para aumentar todavía más la seguridad.

KeePassXC permite guardar usuarios, contraseñas, segundos factores de autenticación y otros datos sensibles en una base de datos cifrada, que solo se puede abrir usando una clave maestra. Esa base se puede proteger con una contraseña, con un archivo clave, con una llave tipo YubiKey u OnlyKey, o con varios métodos combinados.

De esta forma, puedes usar OnlyKey como parte del sistema de protección de la base de datos de KeePassXC, por ejemplo mediante challenge-response o como llave secundaria. Esto configura una doble barrera: sin el dispositivo físico y sin la contraseña maestra, la base no se abre.

KeePassXC integra además un generador de contraseñas con muchas opciones de personalización: longitud configurable, uso de números, letras mayúsculas y minúsculas, caracteres especiales, etc. Es ideal para crear contraseñas muy complejas que resultan imposibles de memorizar, pero que quedan guardadas y organizadas dentro de la base de datos.

En entornos donde la seguridad es prioritaria, se recomienda usar KeePassXC para generar y guardar contraseñas largas y aleatorias, mientras que OnlyKey puede servir tanto para gestionar parte de esas credenciales como para actuar de desafío-respuesta o segundo factor al abrir la base.

Qué es un archivo clave en KeePassXC y cómo se usa

Además de la típica contraseña maestra, KeePassXC permite añadir un archivo clave como segundo factor de autenticación. Este archivo contiene datos aleatorios o específicos que se utilizan como componente adicional en el cifrado y descifrado de la base de datos.

El concepto es sencillo: sin ese archivo clave no se puede abrir la base de datos, incluso si conoces la contraseña. El archivo clave se combina con la contraseña para generar la clave criptográfica final; por tanto, es un elemento de seguridad extra muy potente.

En cuanto al tipo de archivo, KeePassXC es muy flexible: el archivo clave puede ser un fichero generado de forma aleatoria por el propio programa o cualquier archivo existente en tu ordenador, independientemente de su formato.

Algunos ejemplos de archivos que se pueden usar como archivo clave son:

- Archivos de texto: txt, md, rtf, etc.

- Documentos de ofimática: docx, xlsx, pptx, odt, ods, odp…

- Imágenes: jpg, gif, bmp, png, heic, webp…

- Vídeos: avi, mov, mp4, mpeg, wmv…

- Ejecutables del sistema: exe, bat, dll, sys…

- Audio: mp3, aac, ogg, wav, wma…

- Comprimidos: zip, rar, tar…

- Archivos de lectura: pdf, epub, azw, ibook…

A KeePassXC realmente le da igual el formato concreto, porque lo que utiliza es el hash de verificación del archivo. Es decir, convierte ese fichero en una especie de “huella digital” única que se incorpora al proceso de cifrado.

Qué es el hash de un archivo y por qué es tan importante

Para entender el papel del archivo clave, hay que tener claro qué es un hash. Un hash es una huella digital única generada a partir del contenido de un archivo, ya sea texto, imagen, vídeo, ejecutable o cualquier otro tipo.

Los hashes tienen varias características esenciales:

- Unicidad: cada archivo produce un hash distinto; un mínimo cambio en el contenido genera un hash completamente nuevo.

- Irreversibilidad: no se puede obtener el archivo original a partir del hash, solo sirve para verificar.

- Tamaño fijo: el hash siempre tiene la misma longitud (por ejemplo, SHA-256 genera 64 caracteres) independientemente del tamaño del archivo original.

Por ejemplo, si usas una foto como archivo clave, KeePassXC calcula su hash y lo usa como parte de la clave de cifrado. Mientras el archivo no cambie ni un solo bit, el hash será siempre el mismo y podrás abrir la base de datos.

En el momento en que modificas un píxel de la imagen, la situación cambia: el hash resultante será completamente distinto y la base de datos dejará de poder abrirse, porque la comprobación del archivo clave fallará.

Un caso real ilustrativo es el hash de un archivo ISO, como por ejemplo «debian-12.10.0-amd64-netinst.iso». Un hash SHA-256 real puede tener este aspecto:

ee8d8579128977d7dc39d48f43aec5ab06b7f09e1f40a9d98f2a9d149221704a

En la práctica, el hash convierte tu archivo clave en una llave única e irrepetible para cifrar la base de datos. Si el archivo cambia, la llave deja de coincidir y el contenido permanece inaccesible.

Riesgos y buenas prácticas con archivos clave

Usar archivos clave añade una capa de seguridad muy potente, pero también implica ciertos riesgos que conviene tener presentes. Si el archivo clave se borra, se modifica, se corrompe o se pierde, no podrás acceder a la base de datos, aunque recuerdes perfectamente la contraseña maestra.

Por eso, es fundamental hacer copias de seguridad del archivo clave y almacenarlas en lugares seguros. No se deben modificar jamás después de configurarlos como archivos clave, porque cualquier cambio alteraría el hash y haría imposible abrir la base.

También es importante no usar archivos descargados de Internet como archivo clave. Si el hash de ese archivo está publicado en la red, estás perdiendo una parte importante del beneficio de seguridad, ya que un atacante podría conocer esa huella y usarla en tu contra.

La recomendación es crear tú mismo el archivo o usar ficheros personales que no hayas compartido públicamente. Solo así te aseguras de que nadie más dispone del mismo hash y no se reduce el nivel de protección de tu gestor de contraseñas.

En resumen práctico, la norma es clara: archivo clave inmutable, privado y con copias de seguridad controladas. Cualquier desviación de esto incrementa el riesgo de perder acceso para siempre o de exponer, indirectamente, tu base de datos cifrada.

Funciones principales de KeePassXC y cómo se complementa con OnlyKey

KeePassXC está pensado tanto para usuarios principiantes como para perfiles avanzados. La interfaz permite gestionar bases de datos en formato KDBX de forma rápida y organizada, con grupos, entradas, búsquedas y edición cómoda de datos.

En la base de datos puedes almacenar información confidencial de todo tipo, agrupando cuentas por categorías, añadiendo notas, etiquetas, adjuntos, etc. Toda esta información permanece cifrada en todo momento y el propio programa se encarga de evitar que otras aplicaciones accedan a ella sin permiso.

El programa ofrece también funciones de auto-escritura de contraseñas y copiado/pegado, de manera que puedas introducir credenciales en aplicaciones sin tener que teclearlas a mano. Además, incorpora un generador de contraseñas avanzado y herramientas para descargar iconos de los servicios que usas.

Entre las funciones básicas, KeePassXC permite:

- Crear, abrir y guardar bases de datos en formato KDBX, totalmente compatible con Keepass original.

- Buscar entradas por nombre o cualquier otro campo, para localizar rápido la cuenta que necesitas.

- Integrar el gestor con navegadores como Chrome, Firefox, Edge, Chromium, Vivaldi, Brave o Tor Browser a través de extensiones.

- Importar bases de datos desde CSV, 1Password y KeePass1, facilitando migraciones desde otras soluciones.

En el terreno avanzado, incorpora funciones como:

- Informes de estado de contraseñas, estadísticas y comprobación frente a bases de datos de contraseñas filtradas (HIBP).

- Exportación de bases a CSV o HTML para análisis o backups offline (con las precauciones debidas).

- Gestión de TOTP para almacenar y generar códigos temporales de dos factores.

- Referencias de campos, archivos adjuntos y atributos personalizados para adaptarse a flujos de trabajo complejos.

- Historial de entradas y restauración, por si borras o cambias algo y necesitas volver atrás.

- Compatibilidad con desafío-respuesta de YubiKey y OnlyKey, lo que permite combinar estos dispositivos con la base de datos.

- Interfaz de línea de comandos (keepassxc-cli) para automatizar tareas o integrarlo en scripts.

- Agente SSH integrado y servicio secreto FreeDesktop.org como reemplazo de llaveros del sistema.

- Opciones de cifrado adicionales como Twofish y ChaCha20, además del algoritmo principal por defecto.

Gracias a la compatibilidad con desafío-respuesta de OnlyKey, puedes usar el dispositivo de hardware como parte del mecanismo para abrir la base de datos. Esto combina la robustez del gestor de contraseñas de escritorio con la seguridad física del token, obteniendo un sistema muy sólido.

Instalar KeePassXC en Debian y crear tu primera base de datos

Si usas Debian u otra distribución similar, la forma recomendada de instalar KeePassXC es a través de los repositorios oficiales, asegurándote de recibir actualizaciones de seguridad de forma integrada con el sistema.

En Debian, puedes instalarlo fácilmente desde Synaptic o mediante terminal con el paquete keepassxc. En la consola, el comando sería:

# apt install keepassxc

Una vez instalado, el siguiente paso es crear tu primera base de datos para almacenar usuarios, contraseñas y factores adicionales. El proceso suele ser el siguiente:

Primero, abres KeePassXC y haces clic en el botón «+ Crear base de datos». Esto lanza un asistente que te guía paso a paso en la configuración inicial.

A continuación, introduces el nombre de la base de datos y, si quieres, una breve descripción para identificarla (por ejemplo, «Contraseñas»). La descripción es opcional, así que puedes saltártela si no te hace falta.

Después, aparece la pantalla de configuración de cifrado. Lo habitual es no tocar nada salvo el parámetro de tiempo de descifrado, que se ajusta mediante un control deslizante. Si lo aumentas, la base de datos tendrá más resistencia frente a ataques de fuerza bruta, aunque tardará algo más en abrirse.

Al continuar, verás la sección de credenciales de la base de datos, donde introduces la contraseña que la protegerá. Lo más sensato es usar una contraseña larga y aleatoria. KeePassXC incluye un generador de contraseñas (icono 1) y un botón para mostrar u ocultar la contraseña (icono 2) mientras la escribes.

En este punto, conviene recalcarlo: si pierdes la contraseña maestra, lo más probable es que pierdas el acceso a todo el contenido de la base de datos. Merece la pena memorizarla y/o guardarla en un lugar físico seguro.

Añadir archivo clave y usar protección avanzada en KeePassXC

Una vez fijada la contraseña maestra, puedes dar el paso extra de añadir una protección adicional mediante archivo clave y/o desafío-respuesta. En el asistente verás la opción de «Protección adicional» donde se incluyen estas alternativas.

Si optas por el archivo clave, comprobarás que KeePassXC ofrece dos opciones básicas: generar un fichero al azar desde la propia aplicación o elegir un archivo que ya tengas en tu ordenador, con independencia del tipo de formato.

Para seleccionar un archivo existente, pulsas en «Examinar», se abre el explorador de ficheros y eliges el documento que quieras usar como archivo clave. Luego haces clic en Aceptar o Abrir, y ese archivo se asociará a la base de datos.

Cuando termines de configurar las credenciales y la protección extra, vuelves a la pantalla anterior y pulsas en «Hecho». En ese momento, el programa te pedirá elegir una ubicación para guardar el archivo de base de datos, que se almacenará con la extensión .kdbx.

A partir de ahí, tu base de datos quedará cifrada en todo momento y podrás usar KeePassXC como gestor principal de contraseñas. Puedes almacenarla donde quieras (incluso en servicios en la nube) porque lo que viaja o se sincroniza siempre va cifrado.

Con la base ya creada, solo queda empezar a añadir entradas: nombres de usuario, contraseñas, URLs, códigos TOTP, notas, archivos adjuntos, etc. Desde ese momento, tendrás un único lugar donde controlar la seguridad de todas tus cuentas, que además puedes reforzar combinándolo con OnlyKey mediante challenge-response.

La combinación de un gestor de contraseñas como KeePassXC con un dispositivo físico como OnlyKey y el uso de archivos clave bien gestionados ofrece un sistema de protección muy robusto para tu vida digital, manteniendo las contraseñas complejas, únicas y difíciles de adivinar sin que tengas que memorizarlas todas ni renunciar a la comodidad en el uso diario.