- Secure Boot exige UEFI, disco en GPT, CSM desactivado y TPM 2.0 activo para funcionar correctamente en placas Gigabyte.

- La forma más fiable de activarlo suele ser poner el modo en Custom y restaurar las claves de fábrica desde el menú Secure Boot.

- Puede ser necesario desactivar Secure Boot al usar sistemas operativos antiguos o ciertos Linux, pero en Windows moderno conviene mantenerlo activo.

Si estás peleándote con el Secure Boot en una placa base Gigabyte para cumplir los requisitos de Windows 10 u 11 (TPM 2.0, UEFI, etc.), es muy probable que te hayas encontrado con opciones como CSM, claves de fábrica o modos de arranque que no terminan de quedar claros. Y lo peor: activas lo que toca, reinicias… y el dichoso Secure Boot sigue apareciendo como desactivado o “not active”.

En este artículo vamos a desgranar con calma cómo funciona Secure Boot en placas Gigabyte, qué significan exactamente sus ajustes, cómo activarlo paso a paso, qué hacer cuando no se activa ni “a la de tres” y en qué casos tiene sentido desactivarlo. La idea es que cuando termines de leerlo puedas meterte en la BIOS sin miedo a “brickear” el PC y sabiendo exactamente qué tocar y qué no.

Qué es exactamente Secure Boot en la BIOS Gigabyte

Antes de entrar a toquetear menús y opciones, conviene tener claro qué es lo que hace realmente Secure Boot dentro de una BIOS UEFI, sobre todo en placas Gigabyte como las AORUS, X370, B450 y similares que usan menús muy parecidos.

De forma sencilla, Secure Boot es una función de seguridad de la UEFI que se asegura de que el sistema solo pueda arrancar software (bootloaders y componentes del sistema operativo) firmados con claves criptográficas de confianza, normalmente las de Microsoft en el caso de un PC con Windows.

Cuando Secure Boot está activo, la UEFI comprueba durante el encendido que el cargador de arranque de tu sistema operativo está firmado por una entidad considerada segura. Si esa firma no coincide con las claves almacenadas en la BIOS, el sistema se niega a arrancar o muestra advertencias de seguridad.

Esta característica llegó con el salto de BIOS heredada (Legacy) a UEFI, que empezó a generalizarse con Windows 8. Además de mejorar la forma de arrancar el sistema, trajo funciones nuevas como Secure Boot o el soporte completo de discos con partición GPT.

El objetivo principal de Secure Boot es ponerle las cosas muy difíciles a malware de bajo nivel y rootkits que se cargan antes de Windows y que pueden manipular el proceso de arranque para esconderse o tomar el control del sistema de forma casi invisible.

Requisitos previos para poder activar Secure Boot en Gigabyte

Antes de ponerte a buscar la opción de Secure Boot en la BIOS, es clave entender que no se puede activar en cualquier configuración. Muchos de los problemas vienen precisamente de que falta algún requisito previo.

En placas Gigabyte modernas necesitas cumplir, como mínimo, estos puntos para que Secure Boot aparezca correctamente o pueda pasar al estado “Active”:

- Modo UEFI habilitado (nada de BIOS heredada/Legacy).

- Disco de sistema con partición GPT, no MBR.

- CSM (Compatibility Support Module) desactivado.

- TPM 2.0 disponible y activado (en AMD suele llamarse fTPM o AMD CPU fTPM).

En muchas placas, hasta que no desactivas CSM y arrancas en modo UEFI puro, el menú de Secure Boot ni siquiera se muestra o aparece bloqueado. Es justo lo que le ocurre a muchos usuarios de placas como la AX370 Gaming BIOS F51g o las B450M con Ryzen de la serie 5000.

Si recientemente has instalado un SSD nuevo para poner Windows limpio, es muy importante que la instalación se haya hecho en modo UEFI sobre una tabla de particiones GPT. Si el disco se ha formateado como MBR o se ha instalado en modo heredado, Secure Boot no va a funcionar aunque lo intentes activar mil veces.

Además, en procesadores AMD actuales tienes que revisar en la BIOS el apartado de seguridad para asegurarte de que AMD fTPM (TPM por firmware) está en modo Enabled, ya que Windows 11 lo exige y muchas guías modernas dan esto por hecho antes de pasar a Secure Boot.

Pasos generales para activar Secure Boot en una placa Gigabyte

Vamos a ver ahora un recorrido típico para habilitar Secure Boot en placas base Gigabyte, tomando como referencia lo que se suele hacer en modelos como la AX370 Gaming o las B450M con Ryzen, pero válido para la mayoría de UEFI de la marca.

La idea es seguir una secuencia clara: entrar en la BIOS, confirmar UEFI y GPT, desactivar CSM, preparar las claves del Secure Boot y comprobar si el estado pasa a activo. Si alguna de estas fases falla, después veremos cómo diagnosticar qué está ocurriendo.

Paso 1: entrar en la BIOS/UEFI

El primer movimiento es acceder a la interfaz de la UEFI. En la mayoría de placas Gigabyte basta con pulsar la tecla Suprimir (Del) nada más encender el PC. En algunos casos también funciona F2, pero en Gigabyte la tecla estándar es Suprimir. Si lo prefieres, puedes consultar cómo entrar en la interfaz de la UEFI desde el arranque.

Si arrancas tan rápido que no ves la pantalla del fabricante, puedes forzar la entrada desde Windows usando el inicio avanzado: en el menú Inicio, escribe “Cambiar opciones de inicio avanzadas”, entra en esa sección, pulsa en “Reiniciar ahora” y, dentro de las opciones avanzadas, escoge “Configuración de firmware UEFI”. El equipo se reiniciará y entrará directo a la BIOS.

Paso 2: confirmar que estás en UEFI y con GPT

Dentro de la BIOS, conviene revisar en la sección de arranque si el sistema está usando modo UEFI y no “Legacy” o “UEFI and Legacy”. En Gigabyte suele haber una opción de tipo “Windows 8/10 features” o personalizado que debe estar orientada a UEFI.

En Windows puedes comprobar el tipo de partición del disco desde el sistema operativo: en la herramienta de Administración de discos (diskmgmt.msc), haz clic derecho en el disco del sistema, entra en “Propiedades” y en la pestaña de volumen verás si está en MBR o GPT. Para Secure Boot, ese disco debe estar en GPT.

Paso 3: desactivar CSM Support

El siguiente paso, fundamental en Gigabyte, es ir al modo Avanzado de la BIOS y buscar el menú de arranque, normalmente llamado “Boot”. Dentro, verás una opción de CSM Support (Compatibility Support Module). Esa opción debe quedar en Disabled (Deshabilitado).

Al desactivar CSM, la placa deja de usar mecanismos de compatibilidad con sistemas antiguos tipo BIOS heredada, y pasa a un entorno UEFI puro, que es el único en el que Secure Boot puede operar correctamente. Tras hacerlo, muchas placas requieren guardar y reiniciar para que aparezcan las opciones de Secure Boot.

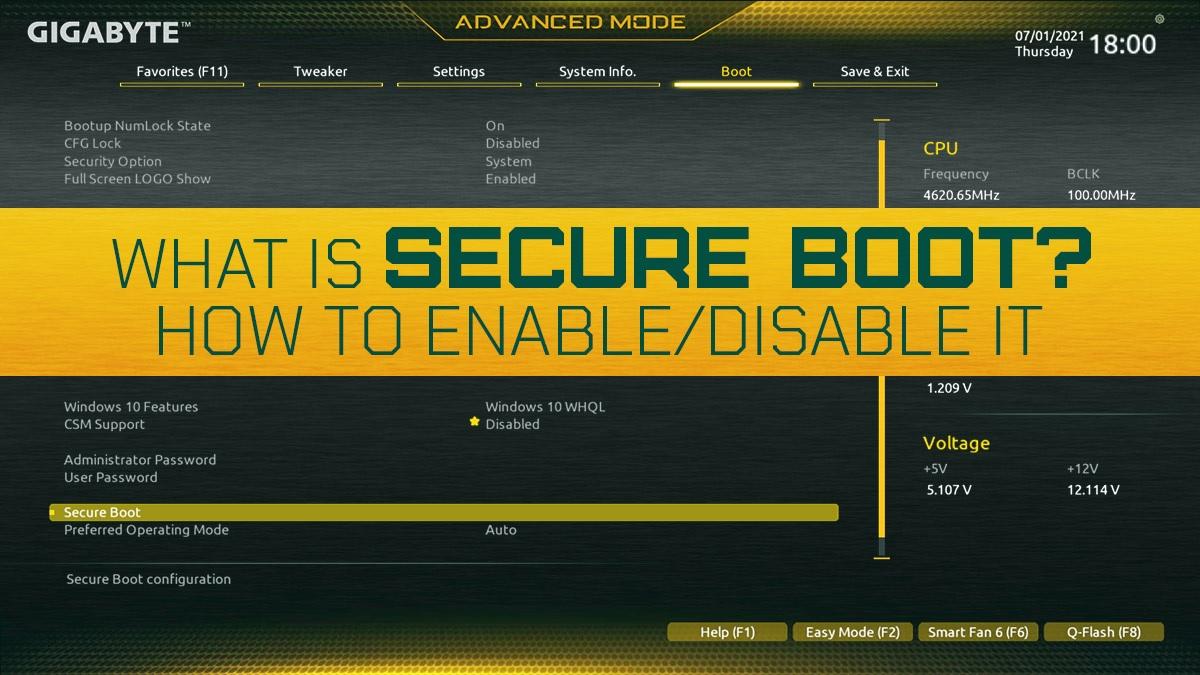

Paso 4: localizar el menú Secure Boot en Gigabyte

Una vez reiniciado el equipo y de vuelta en la BIOS en modo UEFI, vuelve al menú avanzado y entra en la sección Boot. Ahí debería aparecer ya la subsección Secure Boot. En placas AORUS de Gigabyte, el menú de Boot suele ser uno de los botones principales en la parte superior o en la barra lateral.

Entra en ese apartado y deberías ver varios campos clave: el System Mode (Setup o User), el estado de Secure Boot (Enabled/Disabled, Active/Not active), el Secure Boot Mode (Standard/Custom) y opciones como “Restore Factory Keys”, “Reset to Setup Mode” o “Key Management”.

Paso 5: configurar Secure Boot en modo Custom y restaurar claves

En muchas placas Gigabyte la forma más fiable de que Secure Boot se ponga en marcha es pasando el Secure Boot Mode a Custom (Personalizado). Esto habilita la gestión de claves propia del usuario.

Una vez estés en modo Custom, verás la opción “Restore Factory Keys” (Restaurar Claves de Fábrica). Al seleccionarla, aparecerá un mensaje tipo “Install Factory Defaults” o “Instalar valores predeterminados de fábrica”; debes elegir Sí para que la UEFI cargue las claves por defecto, incluyendo las de Microsoft.

Normalmente, tras esto aparece un segundo cuadro de diálogo que dice algo como “Reset Without Saving” (Reiniciar sin guardar). Es un mensaje confuso, pero en este caso tienes que volver a elegir Sí. La placa reiniciará para completar la instalación de las claves de Secure Boot.

Paso 6: comprobar si Secure Boot ha quedado activo

Después de ese reinicio automático, entra otra vez en la BIOS. Vuelve al menú de Secure Boot y fíjate en los campos de estado. En una configuración correcta, debajo de Secure Boot / Enabled debería aparecer algo como “Active” o “Enabled and active”.

Además, el System Mode debería pasar de “Setup” a “User”, y el Secure Boot Mode puede seguir como “Custom” o volver a “Standard” según el modelo; lo importante es que el campo de Secure Boot no indique “Disabled, not active”.

Problemas habituales: Secure Boot sigue como “Disabled, not active”

Uno de los casos más frustrantes en placas Gigabyte es que, después de seguir todo el proceso anterior, Secure Boot se quede en estado “disabled, not active”, el System Mode aparezca como “User” y las opciones de claves sigan estando disponibles pero sin activar realmente el arranque seguro.

En esa situación es normal ver una lista en la BIOS similar a esta:

- System Mode – User

- Secure Boot – Disabled, not active

- Secure Boot Mode – Custom

- Restore Factory Keys – opción seleccionable

- Reset to Setup Mode – opción seleccionable

- Key Management – opción seleccionable

Cuando esto ocurre, es fácil perder la paciencia y sentir que jugar con estas opciones puede terminar en desastre. Sin embargo, normalmente hay varias causas bastante concretas que explican por qué el modo activo no termina de fijarse.

Una razón bastante frecuente es que el sistema operativo instalado no se ha configurado para arrancar de forma compatible con Secure Boot. Por ejemplo, si has clonado una instalación antigua de Windows que estaba en modo Legacy o en MBR, aunque ahora tengas UEFI y CSM desactivado, las claves de arranque no encajan con lo que espera Secure Boot.

En otros casos, puede que las claves de fábrica no se hayan aplicado correctamente o que el modo de arranque siga mezclando elementos heredados; por eso es tan importante que todo el entorno, desde el disco hasta el firmware, esté alineado con UEFI y GPT.

También puede ocurrir que, tras instalar un SSD nuevo y reinstalar Windows, hayas elegido sin querer un modo de instalación que vuelva a forzar MBR o compatibilidad Legacy, aunque la BIOS esté en UEFI. Esa combinación es incompatible con Secure Boot y lo deja “not active” aunque el menú parezca bien configurado.

Finalmente, hay que tener en cuenta que en determinadas versiones de BIOS (como algunas F51g de la AX370 Gaming), Gigabyte ha ido corrigiendo comportamientos de Secure Boot con actualizaciones. Tener una BIOS excesivamente antigua puede generar fallos o comportamientos inconsistentes al restaurar claves.

Cómo acceder al BIOS y activar/desactivar Secure Boot desde Windows

Aunque ya hemos mencionado cómo entrar en la BIOS con la tecla Suprimir, es interesante saber que Windows ofrece un acceso directo al firmware UEFI desde el propio sistema operativo, lo cual viene muy bien si no puedes ver bien la pantalla de inicio o tu teclado tarda en responder.

El procedimiento es sencillo: abre el menú Inicio y escribe la frase “Cambiar opciones de inicio avanzadas”. Entra en la opción que coincide con esa descripción, dentro de la configuración de Windows.

En la ventana que se abre verás un apartado de “Inicio avanzado”. Pulsa el botón “Reiniciar ahora”. El ordenador no se apagará de golpe, sino que entrará en un entorno de arranque avanzado de Windows con varias opciones de diagnóstico y recuperación.

Desde esa pantalla, ve a las Opciones avanzadas y selecciona la opción “Configuración de firmware UEFI”. Cuando confirmes, el equipo se reiniciará de nuevo, pero en lugar de cargar Windows, te llevará directamente al menú de BIOS/UEFI de tu placa Gigabyte.

Una vez allí, para activar o desactivar Secure Boot el proceso siempre pasa por encontrar el menú de “Boot” o “Arranque” donde se agrupan el orden de dispositivos de arranque, el soporte CSM y las opciones de arranque seguro. En Gigabyte suele ser uno de los menús principales, fácilmente accesible.

Dentro de ese menú, cuando todo está bien configurado en UEFI, encontrarás una entrada específica para Secure Boot. Entrando en ella podrás habilitar o deshabilitar el arranque seguro, modificar el modo (Standard o Custom) y gestionar o restaurar claves si es necesario.

Cuándo tiene sentido desactivar Secure Boot

Desde el punto de vista de seguridad, lo ideal sería mantener Secure Boot siempre activado, porque añade una capa extra de protección frente a ciertos tipos de malware que un antivirus convencional puede no detectar en fase temprana de arranque.

No obstante, hay situaciones reales en las que puede resultar necesario desactivar Secure Boot temporal o permanentemente, sobre todo si trabajas con sistemas más antiguos o quieres utilizar sistemas operativos alternativos a Windows sin complicarte con firmas y claves.

Un caso típico es cuando necesitas arrancar una versión antigua de Windows que no estaba pensada originalmente para Secure Boot. Durante mucho tiempo, solo Windows 8 y versiones posteriores soportaban UEFI y arranque seguro de forma estándar.

Windows 7, por ejemplo, recibió soporte para UEFI y Secure Boot muy tarde, con actualizaciones específicas publicadas en 2023, y aun así no siempre funciona de forma tan limpia como Windows 10 u 11. Si necesitas usar un Windows anterior o sin parches, lo más práctico suele ser desactivar Secure Boot.

Otro contexto en el que desactivar esta opción puede ser útil es cuando quieres hacer arranque dual con Linux u otros sistemas. Algunas distribuciones modernas como Ubuntu o Fedora incluyen soporte para Secure Boot y arrancan sin problema, pero otras no, o presentan fallos a la hora de cargar ciertos módulos o controladores cuando el arranque seguro está activo.

Aunque hay métodos para firmar manualmente kernels y cargadores en Linux y mantener Secure Boot activo incluso con distribuciones alternativas, para muchos usuarios domésticos es un proceso engorroso. En esos casos, deshabilitar Secure Boot simplifica la vida, a costa de perder esa capa extra de protección en el arranque.

Si tu uso principal es Windows moderno, sin experimentos con sistemas de arranque raros, no hay prácticamente motivos para desactivar Secure Boot. Funciona en segundo plano y no debería interferir con tu día a día, siempre que los drivers y el sistema estén bien firmados y actualizados.

Relación entre Secure Boot, TPM 2.0 y Windows 11

En placas Gigabyte con procesadores recientes, especialmente equipos con AMD Ryzen 5000 o similares, es habitual que se pidan tanto TPM 2.0 como Secure Boot para poder instalar y certificar Windows 11 sin advertencias.

En el mundo AMD, el TPM suele aparecer en la BIOS como AMD fTPM o “AMD CPU fTPM”. Esta opción activa un TPM por firmware integrado en el procesador, sin necesidad de un módulo físico adicional. Para cumplir los requisitos de Windows 11, debe estar activada.

Muchos usuarios cuentan que, tras instalar un SSD nuevo y reinstalar Windows en modo UEFI con TPM 2.0 operativo, el único punto que les queda pendiente es conseguir que Secure Boot pase a estado activo, algo que Windows también revisa en algunos diagnósticos de compatibilidad.

Por eso es tan importante seguir la secuencia: primero activar fTPM y asegurarse de tener TPM 2.0, después desactivar CSM, verificar que el disco está en GPT y finalmente restaurar las claves de Secure Boot hasta que el sistema lo marque como Active.

Una vez configurado todo correctamente, el propio Windows detectará que tiene UEFI, TPM 2.0 y Secure Boot habilitado, lo cual te permite aprovechar sin problemas las funciones de seguridad más recientes, como el arranque medido o las protecciones de integridad del sistema.

Conviene tener en cuenta, eso sí, que Secure Boot no sustituye al antivirus. Sigue siendo necesario usar, como mínimo, una solución base como Windows Defender, y realizar análisis periódicos con herramientas antimalware especializadas si quieres mantener el sistema limpio de amenazas que actúan una vez que Windows ya está cargado.

Contar con Secure Boot, TPM 2.0 y un antivirus actualizado es, a día de hoy, una combinación muy equilibrada entre seguridad y comodidad para la mayoría de usuarios domésticos y avanzados que quieren reducir riesgos sin perder compatibilidad básica.

Con todo lo anterior, activar Secure Boot en una placa Gigabyte pasa de ser un rompecabezas lleno de mensajes extraños y menús intimidantes a convertirse en un procedimiento bastante lógico: asegurar UEFI y GPT, desactivar CSM, cargar las claves de fábrica y comprobar el estado en la BIOS. Una vez lo tengas dominado, entrar en la UEFI dejará de darte miedo y se convertirá simplemente en una herramienta más para mantener tu PC en forma y a salvo.