- BitLocker cifra el disco completo con AES y se integra con TPM para validar arranque y proteger claves.

- Requisitos clave: TPM 1.2+, UEFI/BIOS compatible TCG, partición de sistema sin cifrar y lectura USB en prearranque.

- Cifrado de dispositivo habilita BitLocker automáticamente en equipos aptos y respalda la clave en Entra ID/AD/ cuenta Microsoft.

- Gestión a escala vía GPO, AD/Entra e Intune/MDM para forzar políticas, supervisar estado y custodiar claves.

Si usas Windows y te preocupa la seguridad de tus archivos, BitLocker es de esas funciones que conviene conocer bien. A grandes rasgos, se trata de un cifrado de disco completo que blinda la información guardada en tus unidades para que, sin la clave adecuada, nadie pueda leerla. En portátiles perdidos, discos reciclados o equipos robados, evitar accesos no autorizados es justo lo que hace BitLocker.

Además de proteger frente a pérdidas y robos, BitLocker también mejora la integridad del sistema en el arranque. En combinación con un chip TPM y medidas como PIN de inicio o una clave de arranque en USB, ofrece autenticación multifactor y valida que el dispositivo no ha sido manipulado antes de cargar Windows. Más abajo verás requisitos, ediciones compatibles, cómo activarlo paso a paso, métodos de recuperación, buenas prácticas y gestión a nivel empresa.

Qué es BitLocker y por qué te interesa

BitLocker es la tecnología de cifrado de disco completo integrada en Windows, diseñada por Microsoft para “cerrar la puerta” a tus datos cuando el equipo no está arrancado o se hiberna. Cuando está activo, los ficheros se almacenan cifrados mediante AES (128 o 256 bits), y solo se descifran en memoria tras una autenticación válida.

Lo puedes aplicar a la unidad del sistema y a unidades de datos internas o externas. Para el usuario es transparente: una vez desbloqueado, trabajas con normalidad. La fuerza del cifrado depende tanto del algoritmo como de la protección de las claves, y ahí entra en juego el módulo de plataforma segura (TPM). El módulo de plataforma segura (TPM) guarda y protege las claves con controles basados en hardware.

¿Y qué pasa si mueves el disco a otro ordenador para curiosear datos? Sin la clave, verás bits ininteligibles. Por eso, en entornos con normativas o información sensible, BitLocker ayuda a cumplir requisitos de seguridad y reduce el impacto de incidentes como extravíos o robos.

TPM, PIN y alternativas cuando no hay TPM

La protección es máxima cuando utilizas BitLocker junto a un TPM 1.2 o superior. Este chip valida la integridad del proceso de arranque y custodia las claves. Si detecta cambios sospechosos (por ejemplo, manipulación del firmware o del cargador), bloquea el desbloqueo automático del volumen.

Para reforzar el arranque, puedes exigir un PIN previo antes de que Windows se inicie, o usar una clave de inicio almacenada en un USB. Estas opciones añaden una capa extra: autenticación multifactor en el arranque. Sin el PIN correcto o sin la llave USB, el equipo no pasa de la pantalla previa de BitLocker ni reanuda desde hibernación.

¿No tienes TPM? BitLocker sigue siendo utilizable en la unidad del sistema. Tendrás que elegir entre dos vías: usar una clave de inicio en un USB o una contraseña. Ojo con la contraseña: sin lógica de bloqueo, es vulnerable a fuerza bruta, por lo que está desaconsejada y viene deshabilitada por defecto.

Importante: cuando se usa contraseña o clave de inicio sin TPM, pierdes la comprobación de integridad del arranque (esa garantía de que nadie tocó el proceso antes de cargar Windows). Verás pantallas de inicio previo de BitLocker pidiendo la clave de inicio, PIN o contraseña según lo que configures.

Requisitos de sistema y particionado del disco

Para usar la validación de integridad con BitLocker, el equipo debe contar con TPM 1.2 o posterior. Si no hay TPM, es obligatorio guardar una clave de inicio en una unidad extraíble al habilitar BitLocker, así podrás arrancar el equipo o reanudar desde hibernación.

En equipos con TPM, el firmware UEFI o BIOS debe ser compatible con TCG (Trusted Computing Group). Esto establece una cadena de confianza en el arranque: la raíz estática de medición de confianza de TCG valida fases tempranas del boot. Sin TPM, no es un requisito.

El firmware (con o sin TPM) debe poder leer USB en el entorno previo al arranque, con soporte para la clase de almacenamiento masivo USB. Es crucial si usas claves de inicio en un pendrive.

El disco necesita al menos dos particiones: una “unidad del sistema” (sin cifrar) que aloja los ficheros de arranque, y otra “unidad del sistema operativo” (NTFS) donde está Windows y que sí se cifra. En UEFI, la unidad del sistema suele ir en FAT32; en BIOS, en NTFS. Se recomienda que esa partición tenga ~350 MB, dejando unos 250 MB libres tras activar BitLocker.

Ediciones de Windows y licencias que admiten BitLocker

BitLocker se puede habilitar en estas ediciones: Windows Pro, Windows Enterprise, Windows Pro Education/SE y Windows Education. Si tu equipo ejecuta una edición Home, tendrás disponible una variante llamada “cifrado de dispositivo” en equipos compatibles, que es más automática y con requisitos de hardware concretos.

| Windows Pro | Windows Enterprise | Pro Education/SE | Windows Education |

|---|---|---|---|

| Sí | Sí | Sí | Sí |

En cuanto a derechos de licencia para activarlo, cubren: Windows Pro/Pro Education/SE, Windows Enterprise E3, Windows Enterprise E5, Windows Education A3 y Windows Education A5. Si gestionas flotas, revisa la documentación de licenciamiento para cuadrar requisitos con tu suscripción.

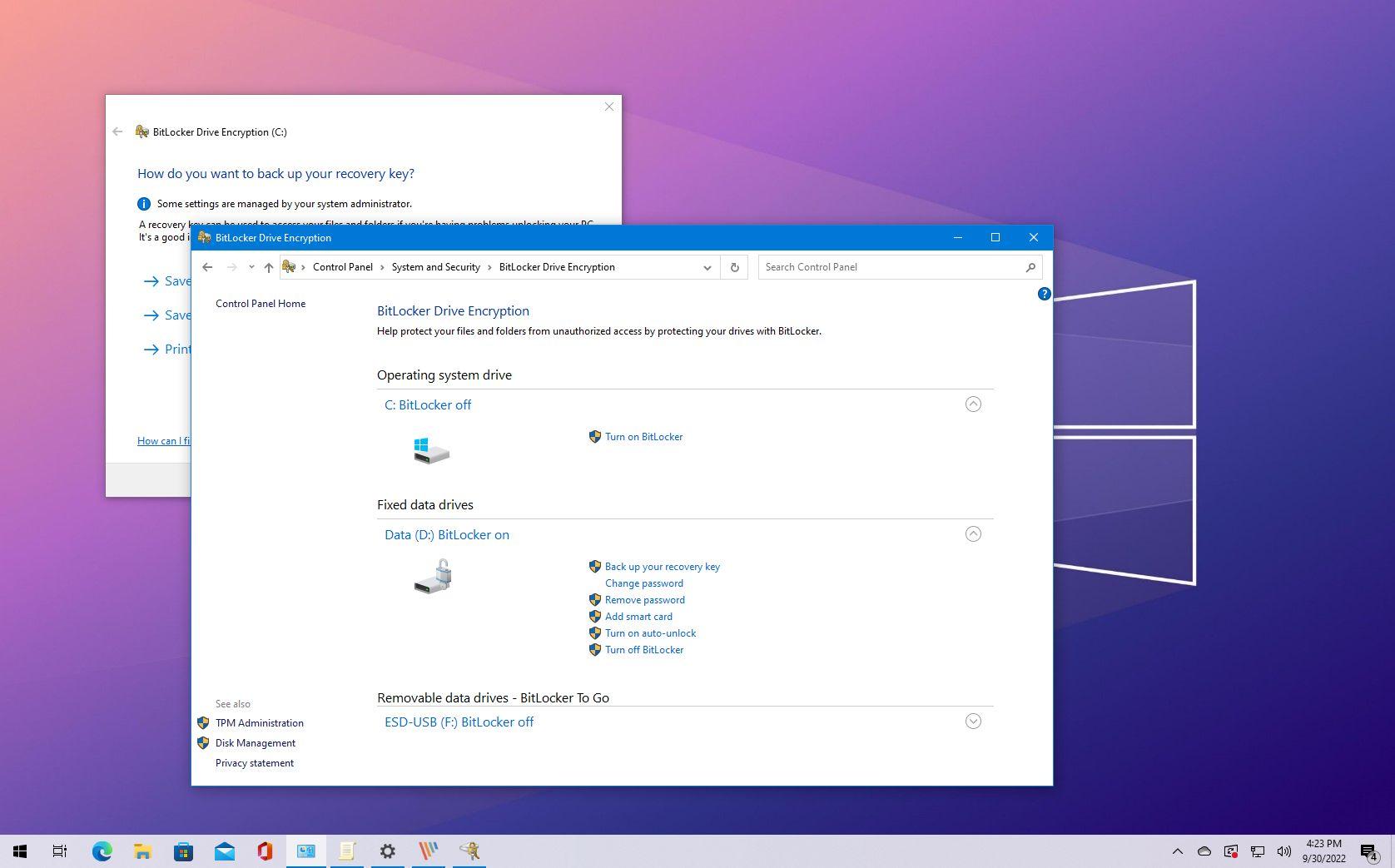

Cifrado de dispositivo: activación automática en equipos aptos

El “cifrado de dispositivo” es una función que habilita BitLocker de forma automática en ciertos equipos Windows que cumplen requisitos de seguridad como Modern Standby o HSTI, y sin puertos con DMA externo accesible. Solo cifra la unidad del sistema y las unidades internas fijas; no cifra USB o unidades externas.

Tras una instalación limpia de Windows, el equipo se prepara para el primer uso y se inicializa el cifrado con una clave clara (equivalente al estado “suspendido” de BitLocker). Verás un icono de advertencia en el Explorador hasta que se cree el protector TPM y se haga copia de la clave de recuperación.

- Si el dispositivo está unido a Microsoft Entra ID (Azure AD) o a un dominio AD DS, la clave clara se retira cuando la clave de recuperación se copia correctamente a Entra ID o AD DS. Debe estar habilitada la directiva “Elija cómo se pueden recuperar las unidades del SO protegidas por BitLocker”.

- En dispositivos Entra ID, la contraseña de recuperación se crea automáticamente al autenticarse el usuario, se hace backup en Entra ID, se genera el protector TPM y se elimina la clave clara.

- En equipos unidos a AD DS, la contraseña de recuperación se crea tras unir el equipo al dominio; luego se copia en AD DS y se crea el protector TPM.

- Si solo usas cuentas locales, el equipo queda desprotegido aunque los datos estén cifrados, al faltar la copia de la clave en un servicio gestionado.

Si activas Arranque seguro o haces cambios que cumplan los requisitos, el sistema habilita el cifrado de dispositivo en cuanto detecta que ya es apto. Para verificar compatibilidad, abre msinfo32.exe. Si el equipo es apto, en “Información del sistema” verás: Compatibilidad con el cifrado de dispositivos: Cumple los requisitos previos.

Diferencias frente a BitLocker “clásico”

Con cifrado de dispositivo la activación es automática y la clave de recuperación se respalda en Entra ID, AD DS o tu cuenta Microsoft. Además, aparece un ajuste de “Cifrado de dispositivo” en Configuración para activarlo o desactivarlo (la interfaz no muestra “habilitado” hasta que se completa el cifrado).

Cómo desactivar el cifrado de dispositivo por directiva

Si necesitas frenar esa activación automática (no suele ser recomendable), puedes cambiar este valor del Registro:

| Ruta | Nombre | Tipo | Valor |

|---|---|---|---|

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker |

PreventDeviceEncryption |

REG_DWORD | 0x1 |

Sistemas operativos compatibles

BitLocker está disponible en Windows 11 (Pro, Enterprise, Education) y Windows 10 (Pro, Enterprise, Education). También existe soporte en Windows 8.1 Pro/Enterprise y Windows 7 Ultimate/Enterprise, así como en Windows Server (2016, 2019, 2022). Ten en cuenta que, en ediciones Home, la opción es el “cifrado de dispositivo” en equipos que cumplan los requisitos.

Activar BitLocker: interfaz gráfica y consola

Desde la interfaz, no tiene pérdida: abre el Panel de control > Sistema y seguridad > Cifrado de unidad BitLocker y pulsa “Activar BitLocker” en la unidad que quieras. En Windows 11/10 también puedes buscar “Administrar BitLocker” desde el menú Inicio. Te pedirá cómo guardar la clave de recuperación y el tipo de cifrado.

En el asistente, elige si cifrar solo el espacio usado (rápido para equipos nuevos) o todo el disco (mejor para equipos ya en uso). Cuando te dé a elegir modo, usa el modo nuevo (XTS-AES) para equipos modernos; si vas a mover discos a equipos con versiones anteriores a Windows 10, elige el modo compatible.

Marca “Ejecutar la comprobación del sistema de BitLocker”, continúa y reinicia. El cifrado puede tardar desde minutos a horas según datos y rendimiento del equipo. Mientras tanto, podrás seguir trabajando con impacto moderado en el rendimiento.

Activación por línea de comandos (manage-bde)

Si prefieres CMD con permisos de administrador, puedes gestionar BitLocker con manage-bde. Por ejemplo, para añadir una contraseña y activar en F:

manage-bde -protectors -add F: -password(establece la contraseña)manage-bde -protectors -add F: -rp(crea clave de recuperación)manage-bde -on F:(inicia el cifrado)

Si quieres guardar la clave de recuperación en un directorio:

manage-bde -protectors -add F: -rk C:\Ruta\Ala\Carpeta(genera clave de recuperación en fichero)

Para descifrar la unidad: manage-bde -off C:. Para consultar el estado de cualquier volumen: manage-bde -status y verás si está cifrando, cifrado o deshabilitado.

Suspender, desactivar y comprobar estado

Hay situaciones en las que conviene suspender temporalmente BitLocker (por ejemplo, al actualizar el BIOS/UEFI). Desde “Administrar BitLocker”, pulsa “Suspender protección” en la unidad, confirma, actualiza y vuelve a “Reanudar protección”. En CMD: manage-bde -protectors -disable C: y luego ... -enable C:.

Importante: antes de flashear BIOS/UEFI, suspende BitLocker. Si no lo haces, podrías perder acceso y provocar avisos de recuperación en el siguiente arranque. El estado actual lo ves en la consola de BitLocker o con manage-bde -status.

Para desactivar del todo (descifrar), desde la consola de BitLocker usa “Desactivar BitLocker” y confirma. El proceso puede tardar bastante según el tamaño de la unidad; durante el descifrado, el equipo sigue siendo usable, aunque con cierta carga extra.

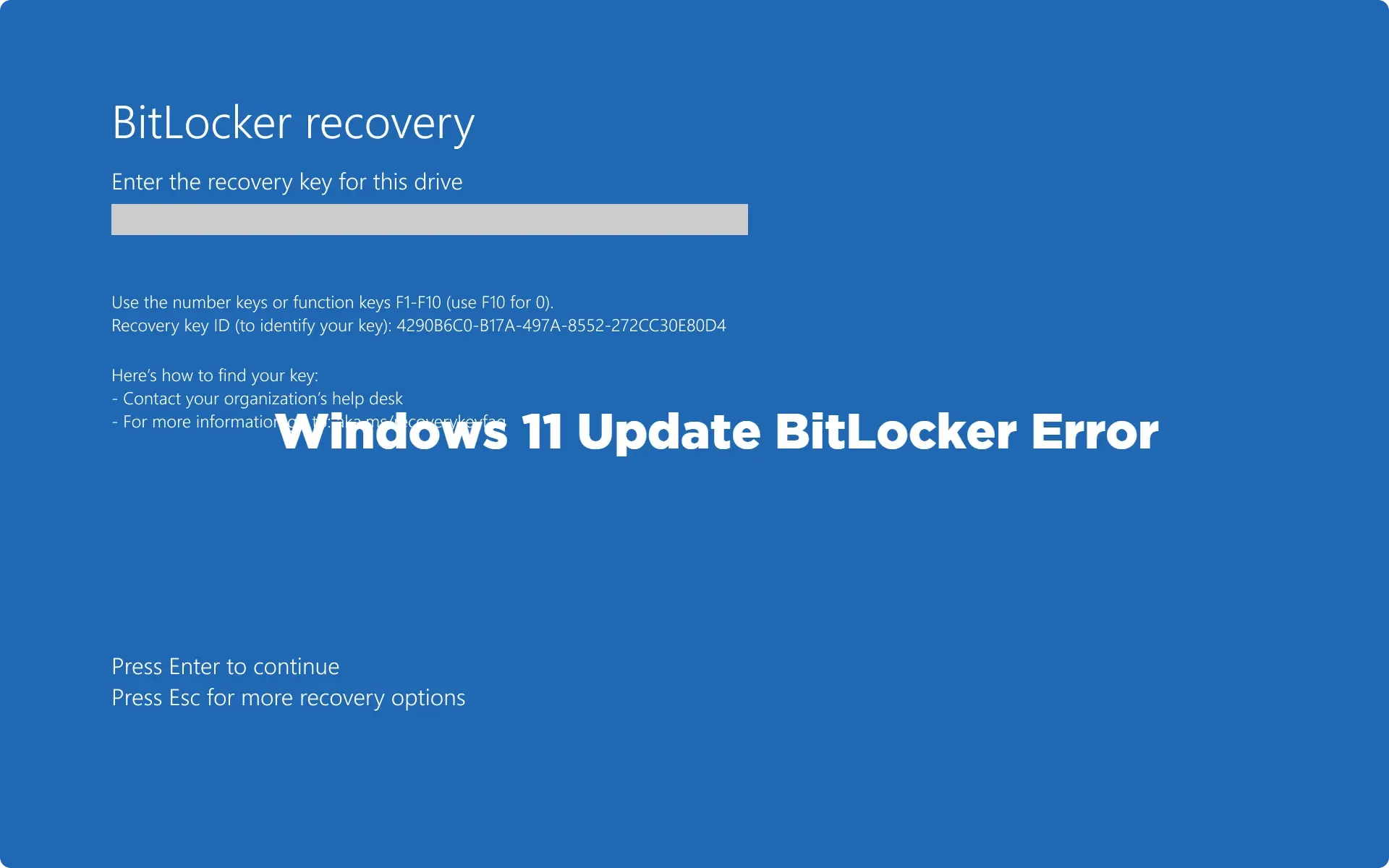

Recuperación: identificador, claves y dónde encontrarlas

Al habilitar BitLocker, se genera una clave de recuperación asociada a un identificador. Si olvidas la contraseña o cambias hardware/firmware, esa clave te permitirá desbloquear la unidad. Dependiendo de cómo la guardaste, podrás localizarla en tu cuenta Microsoft, en AD/Entra ID, en un fichero o impresa.

- Archivo en USB u otra ubicación: busca un fichero con la clave (en escenarios de clave de inicio, puede ser

.beken el USB; para recuperación, a menudo un.txtcon el ID y la clave). - Active Directory / Microsoft Entra ID: si tu equipo está unido a dominio o Entra ID y la directiva lo exigía, la clave de recuperación está almacenada en el directorio.

- Cuenta de Microsoft: inicia sesión en la web de tu cuenta y revisa la sección de claves de recuperación asociadas a dispositivos.

Para usarla, en la pantalla que solicita la clave de recuperación introduce el código completo y el volumen se desbloqueará. Desde CMD también puedes: manage-bde -unlock C: -rp 123456-.... Cuídala como oro en paño: sin esa clave, los datos no son recuperables.

Seguridad: cifrado, riesgos y buenas prácticas

BitLocker utiliza AES de 128 o 256 bits, validado por FIPS 140-2. En la práctica, AES-128 ofrece buen rendimiento y seguridad más que suficiente; en entornos muy regulados, AES-256 puede ser requisito. El modo recomendado actual es XTS-AES por su robustez frente a ataques sobre bloques.

Ningún sistema es infalible. Hay ataques teóricos o de laboratorio como “cold boot” (recuperar restos de claves de la RAM) o manipulaciones de arranque si no usas Arranque seguro. También hay un riesgo operativo claro: la mala gestión de claves (dejar la clave en un post-it, guardarla en la nube sin protección) anula la protección.

- Activa TPM + PIN de inicio: aumenta la resistencia frente a accesos físicos.

- Habilita Secure Boot: evita que arranquen cargadores o kernels manipulados.

- Protege y respalda las claves de recuperación: AD/Entra ID o gestores corporativos.

- Configura bloqueo por inactividad: reduce exposición si dejas el equipo solo.

¿Quién debería usarlo y cuándo no?

En empresas con datos regulados (salud, legal, educación), en trabajadores remotos o estudiantes con portátiles, y en personas que viajan mucho, cifrar el disco es casi obligatorio. Un equipo perdido no debería convertirse en una fuga de datos.

Si necesitas trabajar de forma multiplataforma (Linux/Windows) o solo usas software auditable y abierto, quizá prefieras alternativas como VeraCrypt. Y si tienes Windows Home sin cifrado de dispositivo compatible, valora actualizar a una edición con BitLocker o usar otra solución.

Gestión a nivel empresa: GPO, AD/Entra y MDM

Para flotas, conviene automatizar. Con Políticas de Grupo (GPO) puedes forzar el cifrado al iniciar sesión, exigir TPM y PIN, y almacenar claves de recuperación en Active Directory. También puedes definir políticas distintas para la unidad del SO, de datos y USB.

En entornos con Microsoft Entra ID (Azure AD) y Microsoft Intune u otros MDM, define perfiles que apliquen BitLocker de forma remota, verifiquen estado por dispositivo y gestione copias de claves de recuperación. Así tendrás visibilidad y cumplimiento continuo.

Otras plataformas de gestión como Prey pueden complementar BitLocker mostrando el estado de cifrado en un panel centralizado, activar respuestas ante pérdida/robo (bloqueo remoto, geocercas, reportes) y automatizar tareas operativas a escala. BitLocker protege el contenido; una MDM/EDR completa ayuda a proteger el dispositivo y su contexto.

Compatibilidad de firmware y ajustes previos recomendados

En TPM 2.0, evita modos heredados/CSM en BIOS. Configura el arranque en UEFI + Secure Boot para obtener las protecciones de integridad. Activa el TPM en el firmware y, si procede, inicialízalo. En particionado, asegúrate de que existe la partición del sistema sin cifrar con el formato correcto (FAT32 en UEFI, NTFS en BIOS).

Antes de habilitar, revisa que el equipo pueda leer dispositivos USB en pre-boot si vas a usar claves de inicio en pendrive. Y si el equipo pasa a ser apto para cifrado de dispositivo tras un cambio (p. ej., activar Secure Boot), se activará automáticamente en cuanto Windows lo detecte.

Comprobaciones, pasos siguientes y pequeñas ayudas

Para comprobar el estado rápido: abre CMD como admin y ejecuta manage-bde -status. Para revisar compatibilidad de cifrado de dispositivo: msinfo32.exe y mira la línea de compatibilidad. Si estás en mitad de un cifrado, verás el progreso en la consola de BitLocker; paciencia si el disco es grande.

Sobre la clave de recuperación, mucha gente la imprime en el momento de activación. Si es tu caso, localiza ese papel: verás el identificador de clave y la clave asociada claramente resaltados. Si la guardaste en un archivo, busca en tu USB o carpeta de copias. Y si estás unido a Entra ID/AD DS, consulta a tu administrador para recuperar la clave desde directorio.

Por último, si vas a hacer mantenimiento delicado (BIOS/UEFI, cambios de placa, etc.), no olvides suspender protección antes. Evita sustos con pantallas que pidan la clave de recuperación en el siguiente arranque y planifica la intervención con las claves a mano.

Después de todo lo anterior, queda claro que BitLocker es una pieza esencial en la seguridad de Windows: cifra con AES, se apoya en TPM para proteger claves, valida el arranque con Secure Boot, se integra con AD/Entra/MDM para custodiar recuperaciones y, bien configurado, convierte un robo de hardware en un incidente menor sin fuga de datos. Elige el modo adecuado, cuida las claves y apóyate en la gestión centralizada para que la protección sea real en el día a día.