- El microcódigo de la CPU es esencial para mitigar vulnerabilidades de hardware como Spectre, Meltdown o Platypus y suele requerir además parches de sistema operativo y navegador.

- Windows 10 y Windows Server reciben microcódigos Intel vía Windows Update, mientras que en equipos antiguos sin BIOS nueva se puede recurrir a herramientas como Intel Microcode Boot Loader desde un pendrive.

- En portátiles modernos con CPUs Intel HX de 13.ª y 14.ª generación se pueden aplicar revisiones de microcódigo recientes (0x12B, 0x12F, 0x132) mediante drivers como cpumcupdate64 sin tocar la BIOS.

- En equipos muy veteranos o sin soporte oficial conviene combinar buenas prácticas de seguridad, actualización de software y, cuando sea posible, aislamiento de tareas sensibles o actualización del hardware.

Si alguna vez te has preguntado por qué todo el mundo habla de actualizar el microcode de la CPU para proteger el sistema contra vulnerabilidades como Spectre, Meltdown o Platypus, pero nadie lo explica claro, este artículo es para ti. Vamos a bajar a tierra un tema muy técnico para que sepas qué puedes hacer con tu PC viejo, tu portátil moderno o tus servidores sin perderte entre siglas.

El objetivo es que entiendas qué es el microcódigo, por qué es clave para la seguridad y qué opciones reales tienes según tu procesador, tu sistema operativo y lo que te ofrezca (o no) el fabricante de la placa base y de tu SO. Verás tanto soluciones oficiales (BIOS, Windows Update, Linux, macOS) como alternativas curiosas tipo pendrive arrancable o drivers de terceros, y también el impacto en rendimiento y riesgos de cada enfoque.

Qué es el microcódigo de la CPU y por qué tiene tanto que ver con la seguridad

En los procesadores modernos, el microcódigo es como una capa intermedia entre las instrucciones que ejecuta el sistema operativo y las “entrañas” físicas de la CPU. Cuando Intel o AMD detectan un fallo de diseño, muchas veces no pueden cambiar el hardware ya vendido, pero sí modificar ese microcódigo para corregir o mitigar el problema.

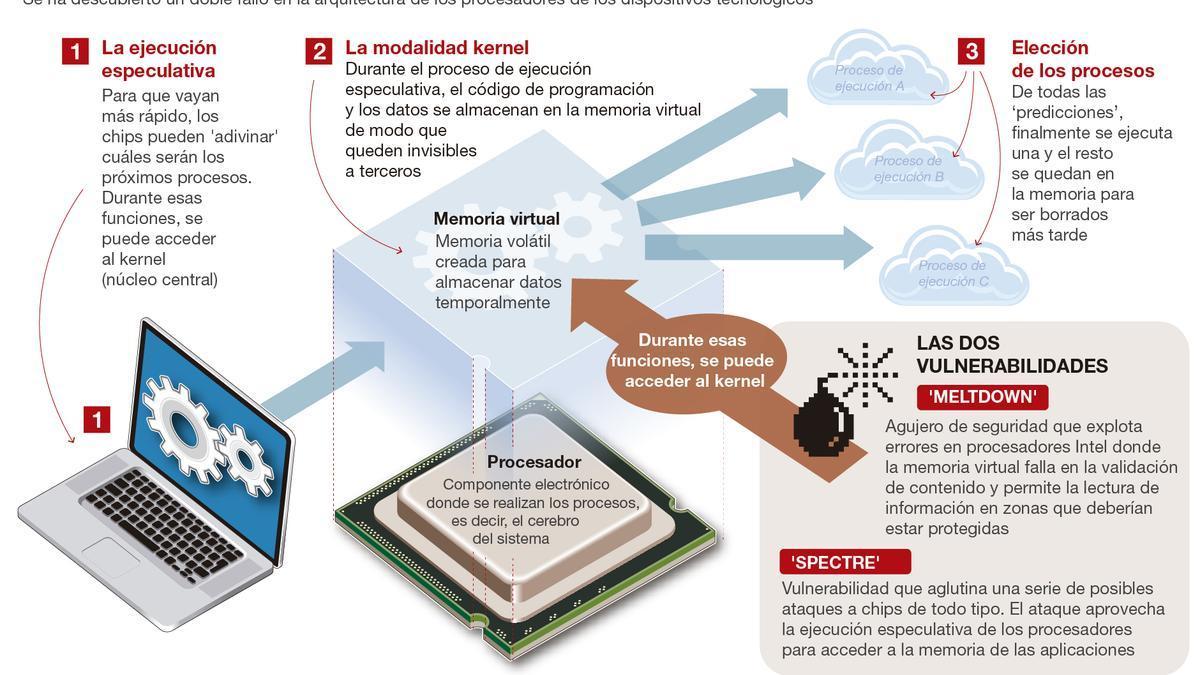

Vulnerabilidades como Spectre, Meltdown o las variantes de canal lateral tipo Platypus explotan precisamente el comportamiento interno del procesador: ejecución especulativa, predicción de saltos, gestión de caché, registros vectoriales, interfaces de consumo energético (RAPL), etc. Para cerrar esos agujeros, suelen hacer falta dos cosas: nuevo microcódigo en la CPU y cambios de software (kernel del sistema operativo, navegadores, hipervisores, etc.).

Además, hay otro matiz importante: estas vulnerabilidades muchas veces no dejan rastro claro en los registros del sistema, porque no son intrusiones clásicas de “malware ejecutándose”, sino lecturas indirectas de memoria a través de canales laterales. Por eso el énfasis en mantener el microcódigo y el sistema al día, sobre todo en entornos corporativos.

Panorama de vulnerabilidades: Spectre, Meltdown y compañía

Cuando se publicaron Spectre v1, Spectre v2 y Meltdown en 2018, se destapó la caja de los truenos: se hizo evidente que muchos procesadores desde hace más de 20 años (Intel, AMD, ARM) podían filtrar información sensible aprovechando efectos secundarios de la ejecución especulativa.

La idea general es que el procesador, para ir más rápido, ejecuta de forma especulativa instrucciones que “cree” que harán falta. Si luego se equivoca, descarta el resultado… pero los efectos secundarios en caché, consumo energético u otros canales se quedan ahí. Midiendo cuidadosamente esos efectos, un atacante puede reconstruir datos de memoria a los que no debería acceder: claves, contraseñas, fragmentos de información privada, etc.

Con el tiempo se han ido descubriendo más de 20 variantes y problemas relacionados en el ecosistema Intel, según las propias tablas públicas del fabricante: nuevas variantes de Spectre, ataques a Intel SGX, fugas a través de RAPL, etc. Muchos son muy difíciles de explotar en el mundo real, pero marcan el camino de lo que es posible.

Un ejemplo llamativo es NetSpectre, donde investigadores demostraron que podían exfiltrar datos de forma remota a velocidades ridículas (15-60 bits/hora) midiendo efectos muy sutiles. No es algo práctico para robar una base de datos enorme, pero sí sirve de prueba de concepto de escenarios extremos.

En navegadores también se han visto pruebas bastante cercanas al mundo real, como Spook.js o proyectos tipo leaky.page, capaces de leer datos del mismo dominio (credenciales, imágenes, datos de un gestor de contraseñas) si una página maliciosa se carga en el contexto adecuado. Aun así, la mayoría de estos ataques han sido mitigados con parches en Chrome y otros navegadores.

Cómo se mitigan estas vulnerabilidades: microcódigo, hardware nuevo y parches de software

En la práctica, las mitigaciones pasan por tres vías que suelen combinarse: nuevas revisiones de microcódigo para CPUs existentes, cambios de diseño en CPUs nuevas y parches de software (sistemas operativos, navegadores, hipervisores, aplicaciones críticas).

En el mundo Intel, el microcódigo actualizado empezó a llegar de forma masiva desde la generación Haswell (2013) y sucesivas, aunque hay microcódigos incluso para arquitecturas más antiguas como Nehalem, Westmere, Sandy Bridge o Ivy Bridge. A nivel de hardware, algunas mitigaciones ya se integran en CPUs recientes como las de octava generación en adelante o las familias Xeon Scalable y Xeon D, y en el campo de AMD, a partir de Zen 2.

En cuanto a software, la cosa se complica. El kernel de Linux, por ejemplo, integra múltiples técnicas: retpolines, aislamiento de kernel, desactivación selectiva de ciertas optimizaciones especulativas, etc. Microsoft, Apple y otros proveedores han seguido caminos similares en Windows y macOS. En navegadores se han introducido cambios como el aislamiento de sitios por proceso y restricciones en temporizadores de alta precisión.

Todo esto tiene un precio: al habilitar todas las mitigaciones posibles, se han visto penalizaciones de rendimiento de hasta un 25 % en servidores Linux para ciertas cargas de trabajo, especialmente intensivas en I/O o muy dependientes de llamadas al sistema. En escritorio normal, el impacto suele ser menor, pero en hardware viejo se nota más.

Por tanto, a la hora de decidir qué activar, muchas empresas valoran el impacto real en su caso de uso: no es lo mismo un servidor de bases de datos expuesto a Internet que un PC de ofimática aislado. Aun así, para usuarios domésticos lo más sensato suele ser dejar activadas las mitigaciones que proporcionan el SO y el firmware.

Actualizaciones oficiales de microcódigo en Windows 10 y Windows Server

En el mundo Windows, Microsoft distribuye periódicamente paquetes de microcódigo Intel a través de Windows Update y el Catálogo de Microsoft. Estos paquetes incluyen las revisiones más recientes que Intel ha publicado para múltiples familias de CPU.

Por ejemplo, con el anuncio de las vulnerabilidades Platypus y otros problemas de canal lateral en la interfaz RAPL (Running Average Power Limit), Intel lanzó nuevo microcódigo y Microsoft publicó actualizaciones específicas para diferentes versiones de Windows 10 (1507, 1607, 1803, 1809, 1903, 1909, 2004, 20H2) y Windows Server.

Estas actualizaciones corrigen vulnerabilidades como CVE-2020-8695 (RAPL), CVE-2020-8696 (muestreo de registros vectoriales activos) y CVE-2020-8698 (predictor de avance de almacenamiento rápido), entre otras. Además, amplían el soporte a nuevas familias de CPU, por ejemplo:

- Avoton (Intel Atom C2000)

- Sandy Bridge E / EN / EP / EP4S (Xeon E5 de primera generación)

- Valley View / Bay Trail (Celeron/Pentium de bajo consumo)

Si tu CPU pertenece a una de estas familias y ejecutas una versión compatible de Windows, Windows Update te ofrecerá automáticamente el paquete de microcódigo correspondiente. También puedes descargarlo a mano desde el Catálogo de Microsoft (KB4589212, KB4589211, KB4589208, KB4589206, KB4589210, KB4589198, según la versión).

Conviene tener en cuenta que algunas de estas actualizaciones de microcódigo han causado en el pasado pérdidas de rendimiento o incluso inestabilidades en CPUs antiguas. Por eso es buena idea realizar copia de seguridad y probar primero en equipos menos críticos si estás en un entorno profesional.

Para saber qué CPU tienes en Windows puedes usar el Administrador de dispositivos (apartado “Procesadores”) o herramientas como CPU‑Z, que te muestran no solo el modelo comercial (por ejemplo, Intel Core i7‑8700K Coffee Lake) sino también información de stepping, revisión y CPUID, clave para comprobar si un microcódigo determinado te afecta.

Casos especiales: procesadores antiguos sin BIOS nueva y sistemas Windows sin soporte

Un problema muy extendido es que, aunque Intel sí publique microcódigo para arquitecturas antiguas (Nehalem, Westmere, Sandy Bridge, Ivy Bridge, etc.) y ofrezca servicios de actualización de Intel, muchos fabricantes de placas base simplemente dejan de actualizar la BIOS de esos modelos. Eso deja a montones de usuarios con PCs perfectamente funcionales, pero sin forma “oficial” de cargar el microcódigo nuevo al arrancar.

La cosa se complica más cuando hablamos de versiones antiguas de Windows como XP, 7, 8 u 8.1, que ya no reciben microcódigos nuevos vía Windows Update, incluso aunque el procesador tenga revisiones recientes por parte de Intel. En ese escenario, ni la BIOS ni el sistema operativo ayudan.

Para estos casos han aparecido soluciones ingeniosas, desarrolladas por la comunidad. Una de las más conocidas es la herramienta Intel Microcode Boot Loader, creada por el usuario Eran “Regeneration” Badit y pensada precisamente para proteger procesadores Intel antiguos frente a Spectre en sistemas Windows sin soporte de actualización oficial.

La idea es sencilla pero potente: se prepara un pendrive arrancable con una pequeña distribución basada en la herramienta Intel BIOS Implementation Test Suite (BITS) y el bootloader Syslinux. Al arrancar desde ese USB, la utilidad detecta el modelo de CPU (mediante su CPU_ID) y carga el microcódigo más reciente compatible con ese procesador.

Cómo funciona Intel Microcode Boot Loader y qué limita su uso

Para usar Intel Microcode Boot Loader, necesitas un pendrive en FAT32 con al menos 25 MB libres. Descargas el paquete, lo descomprimes en el USB y ejecutas el programa “install.exe” desde Windows: esto convierte el pendrive en un dispositivo arrancable con Syslinux y BITS.

Una vez preparado el USB, el siguiente paso es ir a la BIOS de tu placa base y configurar que arranque siempre desde ese pendrive. Si tu placa usa UEFI moderna, tendrás que habilitar el arranque en modo Legacy para que el USB sea reconocible como dispositivo de arranque tradicional.

Al reiniciar, el sistema no arrancará directamente Windows, sino este pequeño entorno de pruebas de Intel que lee el CPU_ID del procesador, busca en una carpeta (“boot/mcub”) el microcódigo que le corresponde y lo carga en la CPU. Después de aplicar el microcódigo, el proceso continúa con el arranque normal de tu sistema operativo, sea el que sea (Windows XP, 7, 8, 8.1, etc.).

Actualmente el paquete de Intel Microcode Boot Loader incluye microcódigos para 392 procesadores Intel distintos, cubriendo desde Nehalem y Westmere hasta generaciones posteriores. Todo está organizado en esa carpeta “boot/mcub” para poder ampliar la colección en el futuro si se publican más revisiones.

La gran pega de este sistema es que hay que arrancar siempre a través del pendrive: el microcódigo se carga en cada inicio, pero no queda escrito de forma permanente en la BIOS. Eso implica dejar el pendrive conectado de forma fija al PC, algo que a muchos usuarios no les entusiasma, pero ahora mismo es prácticamente la única opción limpia para ciertos equipos antiguos sin soporte oficial.

Si te mueves en un entorno donde sigues usando Windows 7 o 8.1 con procesadores Sandy Bridge o Ivy Bridge, esta puede ser una alternativa muy interesante para reforzar la protección frente a Spectre sin cambiar de sistema operativo ni de placa base.

Actualización de microcódigo en CPUs muy modernas: Intel HX de 13.ª y 14.ª generación

En el otro extremo del espectro tenemos los equipos de última hornada, por ejemplo los portátiles gaming con CPUs Intel HX de 13.ª y 14.ª generación (Raptor Lake / Raptor Lake Refresh). Aquí el problema no es la falta de microcódigo por parte de Intel, sino la reticencia de muchos fabricantes a publicar BIOS nuevas con todo el pack de actualizaciones (microcódigo + Intel ME Firmware).

Las variantes HX comparten el mismo CPUID B0671h que muchas CPUs de escritorio, lo que en la práctica significa que se comportan como “CPUs de sobremesa metidas en un chasis de portátil”. Por tanto, heredan tanto el rendimiento como las vulnerabilidades y las correcciones pensadas para los modelos de escritorio.

En este contexto ha surgido otra solución interesante: el uso del “CPU Microcode Update Driver” de VMware adaptado para Windows. Este driver permite aplicar un microcódigo nuevo a la CPU desde el propio sistema operativo, sin tocar la BIOS ni depender de que el fabricante publique una nueva versión de firmware.

La comunidad ha preparado paquetes listos para usar, como cpumcupdate64, que vienen con scripts “install.bat” y “uninstall.bat”. El procedimiento es tan simple como descargar el .zip, extraer su contenido, ejecutar “install.bat” como administrador y reiniciar. El driver se carga al arrancar Windows y actualiza el microcódigo de la CPU al vuelo.

Para comprobar si se ha aplicado el microcódigo correcto puedes usar herramientas como HWINFO64, AIDA64 o ThrottleStop, que muestran el ID de microcódigo activo. También puedes revisar el Visor de eventos de Windows, donde el driver registra si la actualización se ha aplicado correctamente o ha fallado.

Microcódigos 0x129, 0x12B, 0x12F y 0x132 para CPUID B0671h

Con el paso del tiempo, Intel ha ido lanzando nuevas revisiones de microcódigo para estas CPUs modernas, identificadas con valores hexadecimales como 0x129, 0x12B, 0x12F o 0x132. Paquetes como cpumcupdate64 se han ido actualizando para incluir siempre la última revisión disponible.

Por ejemplo, la actualización de septiembre identificada como 0x12B añadió correcciones específicas para CPUs Intel HX de 13.ª y 14.ª generación con CPUID B0671h. Más adelante, en mayo, llegó el microcódigo 0x12F, y posteriormente una revisión de noviembre marcada como 0x132, de nuevo compatible con ese mismo CPUID.

El proceso recomendado para usuarios que ya estaban en una revisión previa es muy directo: ejecutar “uninstall.bat” como administrador para retirar el microcódigo anterior, reiniciar si procede y luego lanzar “install.bat” del nuevo paquete. Quien lo instala por primera vez solo tiene que ejecutar el script de instalación y reiniciar.

Si en el Visor de eventos aparece que la actualización de microcódigo falla, la recomendación habitual es desactivar las opciones de virtualización en la BIOS (Intel VT‑x, VT‑d) o, al menos, desactivar temporalmente Hyper‑V u otros hipervisores en Windows. Muchas veces la virtualización interfiere con la inyección de microcódigo a través de drivers.

Cuando quieras desinstalar la actualización por cualquier motivo, basta con volver a ejecutar “uninstall.bat” como administrador y reiniciar, con lo que la CPU volverá a utilizar el microcódigo proporcionado por la BIOS o por el propio sistema operativo.

Rol de los antivirus y buenas prácticas adicionales

Aunque Spectre, Meltdown y compañía son fallos de hardware, los proveedores de seguridad también han movido ficha. Fabricantes como ESET han actualizado sus módulos antivirus y antispyware para garantizar la compatibilidad con los parches de emergencia de Microsoft y mejorar la detección de patrones de ataque relacionados.

Por ejemplo, ESET lanzó el módulo 1533.3 (actualización 16680) para productos domésticos (NOD32, Internet Security, Smart Security Premium) y empresariales (Endpoint, File/Mail Security, Virtualization Security), asegurando que sus soluciones no bloquean los nuevos parches del sistema y ayudan a monitorizar posibles intentos de explotación.

Aun así, los propios fabricantes de seguridad insisten en que, además de su protección, el usuario debe mantener el sistema operativo, el firmware y los navegadores actualizados. Esto incluye aplicar parches de Microsoft, Linux, Apple, actualizar Firefox, Chrome, Edge, Safari y revisar periódicamente si el fabricante del equipo ha publicado nuevas BIOS o firmwares.

También es importante entender que algunos parches, especialmente los de Meltdown, pueden provocar una bajada de rendimiento, sobre todo en CPUs antiguas y en tareas muy exigentes. Esta pérdida de rendimiento no tiene que ver con el antivirus, sino con los cambios en el kernel y el firmware necesarios para cerrar los agujeros.

En macOS, por ejemplo, tras los parches para Spectre/Meltdown en versiones 10.11.6 y la actualización suplementaria de 10.12.6, algunos usuarios reportaron errores con productos como ESET Cyber Security al ejecutarse, lo que muestra hasta qué punto estas mitigaciones pueden interactuar con el software existente.

Qué hacer con PCs muy antiguos, procesadores AMD y equipos sin soporte

Una duda recurrente es qué hacer con equipos realmente veteranos: Core 2 Duo en socket 775, Athlon II X2 con placas AM2/AM2+/AM3 y similares, a menudo con Windows 8.1 o incluso versiones más viejas, sin BIOS recientes y sin actualizaciones de microcódigo vía sistema operativo.

En muchos de estos casos, sencillamente no hay ya parches oficiales ni microcódigo nuevo proporcionado por el fabricante. Para procesadores AMD antiguos, la situación es similar: AMD ha publicado microcódigos para ciertas familias, pero el soporte práctico depende de que la placa base y el sistema operativo reciban actualizaciones.

En un escenario así, puedes valorar varias estrategias: cambiar a un procesador algo más moderno compatible con tu placa (un Core 2 Quad, un Phenom II, un FX o un i3/i5 de segunda/tercera generación de segunda mano), optar por mantener esos equipos desconectados de Internet para tareas offline (multimedia local, juegos sin conexión, etc.) o convivir con el riesgo aplicando únicamente las buenas prácticas de software.

En cualquier caso, aunque uses solo el antivirus integrado de Windows (Defender) y no seas fan de instalar actualizaciones, tiene mucho sentido mantener al menos el sistema y el navegador mínimamente parcheados si el PC va a navegar, ver vídeos en YouTube/Twitch o descargar contenido. Muchas amenazas modernas no necesitan ni siquiera explotar Spectre o Meltdown para hacer daño.

Separar funciones también puede ayudar: utilizar un PC más viejo sin conexión para juegos u ocio offline y otro más actualizado para navegar puede ser una forma sencilla de reducir la superficie de ataque sin complicarse demasiado con parches imposibles.

Al final, actualizar el microcódigo de la CPU se ha convertido en una pieza clave de la seguridad moderna, pero su efectividad depende de todo lo que lo rodea: BIOS al día, sistema operativo parcheado, navegador actualizado, antivirus compatible y, donde no hay soporte oficial, soluciones creativas como pendrives arrancables o drivers de microcódigo. Entender qué opciones tienes según tu hardware y tu sistema es lo que marca la diferencia entre seguir expuesto sin saberlo o aprovechar las mitigaciones disponibles sin arruinar el rendimiento de tus equipos.