- Las VLAN permiten segmentar la red física en múltiples redes lógicas, mejorando seguridad y rendimiento.

- Cada fabricante (Cisco, Teltonika, D-Link, ASUS, WatchGuard, Windows Server) gestiona VLAN con su propia interfaz y sintaxis.

- El uso correcto de puertos de acceso, troncales, QoS y ACL es clave para separar voz, datos, invitados y redes corporativas.

- Verificar con comandos y herramientas de gestión evita errores de etiquetado, rutas incorrectas y problemas de conectividad.

Configurar correctamente una VLAN es uno de esos temas de redes que parece más complicado de lo que realmente es: en cuanto entiendes qué es, para qué sirve y cómo se aplica en cada fabricante, todo empieza a encajar y puedes segmentar tu red como un auténtico pro.

En las siguientes líneas vas a encontrar una guía muy completa sobre cómo configurar VLAN en switches Cisco Catalyst, routers Teltonika, switches D-Link, Windows Server con NIC Teaming, routers ASUS y dispositivos WatchGuard (Firebox), integrando además conceptos clave como rangos de VLAN, puertos de acceso y troncal, QoS, voz y datos, ACL, DHCP y más.

Qué es una VLAN y por qué te interesa usarla

Una VLAN (Virtual LAN) es una red lógica que se define sobre una infraestructura física de switches y routers. Te permite separar equipos en diferentes dominios de broadcast sin necesidad de tener un switch físico para cada red y se complementa con las subredes.

Al segmentar la red con VLANs consigues aislar tráfico, mejorar la seguridad (por ejemplo, separando invitados de la red corporativa), optimizar el rendimiento y evitar la saturación de la red y organizar mejor los servicios (voz, datos, vídeo, gestión, etc.) en infraestructuras pequeñas, medianas o de gran tamaño.

A nivel de puerto puedes tener interfaces que solo pertenecen a una VLAN (puertos de acceso/untagged) o interfaces que transportan varias VLAN simultáneamente mediante etiquetado 802.1Q o 802.1AD (puertos troncales/tagged o híbridos, según el fabricante).

El concepto de etiquetado (tagged) y no etiquetado (untagged) es fundamental: los puertos de acceso reciben y envían tráfico sin etiqueta asociado a una sola VLAN, mientras que los puertos troncales transportan tráfico de múltiples VLAN con etiquetas VLAN ID para que el switch o el router sepa a qué red pertenece cada trama.

Rangos de VLAN y tipos en switches Cisco Catalyst

En switches Cisco Catalyst como las series 2960 o 3560 se admiten más de 4000 VLAN, divididas en dos grandes rangos: rango normal y rango extendido, cada uno con características propias que afectan a su almacenamiento y soporte de funcionalidades.

Las VLAN de rango normal abarcan los IDs del 1 al 1005 y son las más usadas en entornos de pequeña y mediana empresa. Dentro de este rango, los IDs 1002 a 1005 están reservados para tecnologías heredadas como Token Ring y FDDI, y no pueden eliminarse.

La VLAN 1 y las VLAN 1002-1005 se crean de forma automática en el switch y no se pueden borrar; la base de datos de estas VLAN se guarda en un archivo vlan.dat ubicado en la memoria flash, lo que permite que la configuración persista tras reinicios sin necesidad de copiarla al startup-config.

Cuando usas VTP (VLAN Trunking Protocol) en modo servidor o cliente, la base de datos de VLAN de rango normal se sincroniza entre switches automáticamente, simplificando la administración en redes con múltiples dispositivos Cisco interconectados.

Las VLAN de rango extendido van de la 1006 a la 4094

Este rango extendido de VLAN suele aprovecharse en entornos de proveedor de servicios o grandes corporaciones que necesitan un número de VLAN mayor al rango estándar, aunque sacrifica algunas funcionalidades avanzadas presentes en las VLAN de rango normal.

Las VLAN extendidas se guardan en la running-config en lugar de en vlan.dat, y para que un switch Cisco soporte este rango es necesario que el modo VTP esté configurado como transparente, de lo contrario no podrás crearlas ni gestionarlas correctamente.

Crear VLAN y asociarles nombre en Cisco IOS

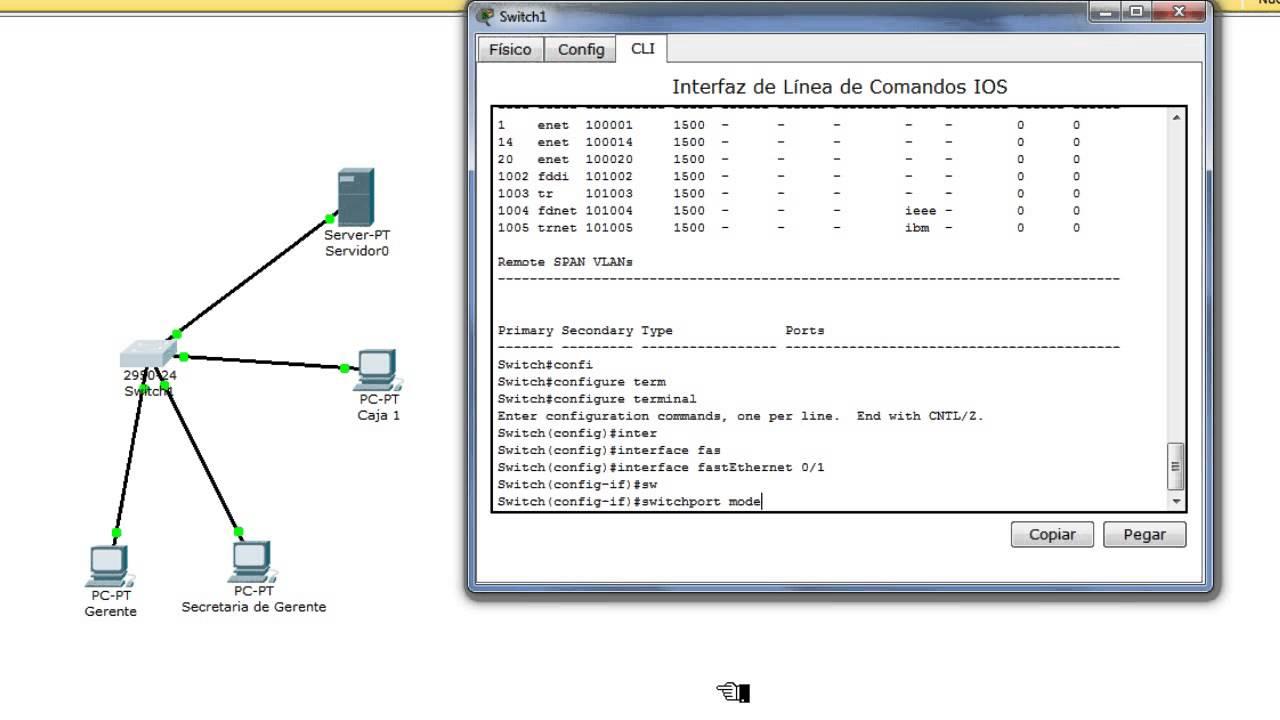

El proceso de creación de VLAN en Cisco IOS es directo: entras en modo de configuración global, defines el número de VLAN y, opcionalmente, le asignas un nombre descriptivo que te facilite la administración.

La secuencia típica de comandos para crear una VLAN en un switch Cisco sería algo como: ir a configure terminal, ejecutar vlan <vlan-id>, y después name <nombre-vlan>, finalizando con end para volver al modo EXEC privilegiado.

Es muy recomendable poner nombres significativos a las VLAN (por ejemplo, «student», «VOICE», «corporativa», etc.) para que al revisar salidas como show vlan brief puedas interpretar de un vistazo el propósito de cada red.

Aunque las VLAN de rango normal se guardan en la flash dentro de vlan.dat sin requerir un copy running-config startup-config, lo habitual es que estés cambiando más cosas a la vez en el switch, así que conviene guardar la configuración completa en la NVRAM.

Asignar puertos a VLAN en Cisco: acceso, voz y datos

Una vez creada la VLAN, el siguiente paso es asociar puertos físicos a esa red. En Cisco, esto se hace desde el modo de configuración de interfaz, definiendo primero el tipo de puerto y después la VLAN de acceso.

Para configurar un puerto como de acceso se usa el comando switchport mode access, que fija la interfaz en modo acceso de forma permanente y evita negociaciones de trunk, algo recomendado a nivel de seguridad para puertos de usuario.

La asociación del puerto a una VLAN concreta se realiza con switchport access vlan <vlan-id>; a partir de ese momento, cualquier dispositivo conectado a ese puerto pertenecerá a la VLAN indicada, siempre que su configuración IP coincida con el segmento de red correspondiente.

Un detalle interesante en Cisco es que, si intentas asignar a un puerto una VLAN de acceso que no existe aún, el propio switch puede crearla automáticamente, mostrando un mensaje del tipo «% Access VLAN does not exist. Creating vlan X».

Los puertos de acceso en Cisco solo pueden estar en una VLAN de datos, pero además se les puede asociar una VLAN de voz específica mediante el comando switchport voice vlan <vlan-id>, muy útil cuando conectas un teléfono IP y un PC en cascada.

En escenarios con voz sobre IP, es habitual que la VLAN de datos (por ejemplo, VLAN 20 llamada «student») conviva con una VLAN de voz (por ejemplo, VLAN 150 llamada «VOICE») en el mismo puerto, separando así el tráfico de usuario del tráfico telefónico.

Para que el tráfico de voz tenga prioridad se aprovecha QoS en el switch, marcando el tráfico de forma confiable con mls qos trust cos o usando otras opciones como device cisco-phone, dscp o ip-precedence según el tipo de clasificación que quieras aplicar.

La combinación típica para un puerto con teléfono IP incluye: switchport mode access, switchport access vlan <vlan-datos>, mls qos trust cos y switchport voice vlan <vlan-voz>, con lo que el switch sabe cómo tratar y priorizar correctamente ambos tipos de tráfico.

Si en algún momento necesitas mover un puerto de una VLAN a otra, basta con volver a aplicar switchport access vlan <nuevo-id> o, si quieres devolverlo a la VLAN 1 por defecto, usar no switchport access vlan en el modo de configuración de la interfaz.

La comprobación habitual de pertenencia de puertos a VLAN se hace con show vlan brief, donde ves las VLAN existentes, su estado y la lista de puertos asociados a cada una en una salida bastante clara.

Verificación de VLAN y puertos en Cisco

Para validar que la configuración de VLAN está bien en un switch Cisco dispones de varios comandos show; el principal es show vlan, que se puede complementar con distintas opciones para filtrar resultados.

La forma abreviada show vlan brief muestra, línea a línea, todas las VLAN activas, sus nombres y los puertos que forman parte de cada una, lo que te permite ver de forma rápida si algún puerto está donde no debería.

Si quieres centrarte en una VLAN concreta, puedes usar show vlan id <vlan-id> o show vlan name <nombre>, comprobando detalles como MTU, tipo de VLAN, SAID, puertos asociados, modo de bridging, etc.

El comando show vlan summary te ofrece una visión global del número total de VLAN configuradas, cuántas de ellas son VTP VLANs y cuántas pertenecen al rango extendido configurado en el equipo.

Para verificar el estado de una interfaz de acceso y asegurarte de que está correctamente vinculada a la VLAN de datos y, si procede, a la VLAN de voz, se utiliza show interfaces <interface-id> switchport, donde se ve el modo administrativo, el modo operativo, la VLAN de acceso, la VLAN nativa del trunk si la hubiera y la VLAN de voz.

En el caso de una interfaz VLAN (SVI), asociada a un ID de VLAN concreto y con IP propia, la comprobación se hace mediante show interfaces vlan <vlan-id>, que te indica si la interfaz lógica está up, su dirección IP, estadísticas de tráfico, errores, colas de entrada y salida, y otros parámetros útiles de diagnóstico.

La combinación de estos comandos te permite detectar rápidamente errores de asignación de puertos, VLAN sin puertos, interfaces caídas o problemas de etiquetado que estén impidiendo el correcto funcionamiento del tráfico entre segmentos.

Eliminar y gestionar VLAN en Cisco

Si necesitas borrar una VLAN concreta de la base de datos, puedes hacerlo en modo de configuración global con el comando no vlan <vlan-id>, lo que elimina esa VLAN del archivo vlan.dat y la desasocia de los puertos.

En situaciones donde quieres restaurar el switch al estado de fábrica en cuanto a VLAN, puedes borrar directamente el archivo vlan.dat mediante delete flash:vlan.dat (o delete vlan.dat si sigue en la ubicación por defecto) y después recargar el dispositivo.

Una vez eliminado vlan.dat y reiniciado el switch, todas las VLAN configuradas manualmente desaparecerán y el equipo quedará con la configuración de VLAN por defecto (VLAN 1 y las VLAN heredadas reservadas), lo cual es útil en laboratorios o cuando recolocas el switch en una nueva red.

Ten en cuenta que las VLAN borradas dejan de aparecer en show vlan brief y que los puertos que antes pertenecían a ellas regresan, por defecto, a la VLAN 1 si no se les da otra instrucción.

VLAN basadas en puertos y direcciones IP adicionales en routers Teltonika

En routers Teltonika (por ejemplo, serie RUTX) la filosofía es similar, pero la interfaz se gestiona principalmente desde el entorno web, donde puedes crear VLAN adicionales y asociarlas a los puertos Ethernet físicos.

Estos routers suelen tener una IP para LAN y otra para cada interfaz WAN, pero a veces interesa disponer de una red de gestión separada o un segmento aislado para determinados equipos, lo que se consigue añadiendo una interfaz LAN adicional y una VLAN específica.

Teltonika ofrece dos tipos de VLAN: las basadas en puerto (PORT BASED), que son las que no usan etiquetado 802.1Q/802.1AD hacia otros dispositivos, y las basadas en interfaz (INTERFACE BASED), que sí emplean etiquetado estándar para interoperar con otros switches o routers.

Para crear VLAN basadas en puerto debes activar el modo avanzado de la interfaz web y acceder a Network > VLAN > PORT BASED. Allí verás, por defecto, la VLAN1 (ID 1) para las LAN y la VLAN2 (ID 2) para la WAN, normalmente en modo untagged.

Si deseas que, por ejemplo, el puerto LAN3 pertenezca a una VLAN diferente (VLAN3), tendrás que eliminarlo primero de la VLAN1 y después asignarlo a la nueva VLAN ID, quedando ese puerto aislado en su propia red de capa 2.

Una vez creada la VLAN a nivel de puertos, el siguiente paso es definir una nueva interfaz lógica con su propia dirección IP, máscara y posibles servicios de DHCP, lo que se hace desde Network > Interfaces, pulsando en ADD.

En la nueva interfaz (por ejemplo, llamada LAN3) eliges si la IP será estática o dinámica, configuras el rango de direcciones, máscara, gateway y, si lo necesitas, habilitas el servidor DHCP o el modo relay hacia la WAN.

En la pestaña PHYSICAL SETTINGS debes seleccionar la interfaz física adecuada que representa la VLAN creada, por ejemplo eth0.3 (LAN3), que corresponde a la VLAN3 asociada al puerto LAN3 en la sección PORT BASED.

En FIREWALL SETTINGS se asigna esta nueva LAN3 a una zona del firewall, habitualmente «lan» si quieres que herede las mismas reglas de seguridad que el resto de la LAN, o una nueva zona personalizada para aplicar políticas específicas.

Este enfoque te permite aislar completamente tráfico de gestión, tráfico industrial, invitados o cualquier otro tipo de segmento, usando un único router Teltonika y unas pocas VLAN adecuadamente configuradas.

Configuración de VLAN en switches D-Link DGS-1510 (escenario de ejemplo)

En switches D-Link como la serie DGS-1510, la configuración de VLAN suele hacerse vía interfaz web, apoyándose en menús de capa 2 para crear VLAN 802.1Q y asignar puertos como access, trunk o híbridos.

Un escenario típico es crear varias VLAN para una red corporativa, una red de invitados y otra para la conexión del router, por ejemplo VLAN 10, 20 y 30, todas creadas desde L2 Features > VLAN > 802.1Q VLAN, pulsando en Add y especificando el ID correspondiente.

Tras crear las VLAN, se puede editar cada una para asignar un nombre legible (por ejemplo, «Corporate» o «Guest»), cambiando el campo VLAN Name y aplicando los cambios línea por línea para mantener la configuración clara.

Los switches D-Link distinguen tres tipos de puertos: Access (untagged para una sola VLAN), Trunk (solo tráfico etiquetado, varias VLAN) e Hybrid (una VLAN untagged nativa y varias VLAN tagged), configurables desde L2 Features > VLAN > VLAN Interface.

Un puerto híbrido puede, por ejemplo, pertenecer sin etiqueta a la VLAN 2 y transportar tráfico etiquetado de las VLAN 1 y 3, muy útil para conexiones hacia otros switches o dispositivos que requieran tanto una VLAN nativa como varias adicionales.

Para puertos de usuario estándar es habitual configurarlos como Access en la VLAN corporativa (por ejemplo, puertos 5 a 16) y como Access en la VLAN de invitados para otros puertos (por ejemplo, 17 a 22), separando así el tráfico de empleados y visitantes.

El puerto donde se conecta el router suele configurarse como trunk o híbrido, perteneciendo a la VLAN correspondiente (por ejemplo VLAN 30) y permitiendo el paso del tráfico hacia Internet o hacia otros segmentos de la red.

En estos switches, además, se pueden definir interfaces IP por VLAN desde L3 Features > IPv4 > Interface, creando una interfaz para cada VLAN e introduciendo los parámetros de dirección IP y máscara para que el switch actúe como gateway en cada segmento.

A nivel de enrutamiento, es normal crear una ruta por defecto

Esta ruta por defecto suele apuntar a la dirección IP del router conectado a la VLAN de salida a Internet (por ejemplo, VLAN 30), y se configura desde L3 Features > IPv4 > Static > Default Route, permitiendo al switch enrutar tráfico entre VLAN y hacia el exterior.

Para reforzar la seguridad entre VLAN, D-Link permite definir ACLs (listas de control de acceso) desde ACL > ACL Access List, por ejemplo creando una ACL estándar IP que bloquee el acceso de la red de invitados (192.168.20.0/24) a la corporativa (192.168.10.0/24).

Una vez creada la ACL y sus reglas, se asocia a los puertos implicados desde ACL > ACL Interface Access Group, indicando puerto de origen/destino, dirección (In/Out), tipo IP ACL y el nombre de la lista creada, con lo que el tráfico no autorizado queda bloqueado.

Este tipo de arquitectura con varias VLAN, interfaz L3 y ACL permite montar redes complejas con segmentación lógica, filtrado avanzado y enrutamiento centralizado en el propio switch, sin necesidad de equipos adicionales.

Configurar VLAN en Windows Server con NIC Teaming

En entornos Windows Server también es posible trabajar con VLAN, especialmente cuando utilizas NIC Teaming (Link Aggregation o EtherChannel) para combinar varias tarjetas de red en un único equipo lógico que mejora rendimiento y tolerancia a fallos.

El proceso arranca desde el Administrador del Servidor, accediendo a la sección «Servidor local» y desde ahí a la configuración de NIC Teaming (si no aparece, puede ser necesario instalar roles como Hyper-V u otros componentes de red).

Creas un nuevo equipo (team) seleccionando las interfaces físicas que lo formarán y eligiendo el modo de funcionamiento: LACP si quieres negociar con el switch, o estático si vas a usar una configuración fija sin negociación.

En la configuración del equipo es donde puedes indicar que vas a trabajar con una VLAN etiquetada, asignando un VLAN ID específico a esa interfaz de equipo que representará el tráfico de una VLAN lógica.

Después, en el panel de Conexiones de red verás el nuevo adaptador del equipo (team interface) o el adaptador VLAN creado, sobre el cual puedes abrir propiedades y configurar la dirección IP, máscara, gateway y servidores DNS en TCP/IPv4 como harías con cualquier otra tarjeta.

Es fundamental que el switch al que te conectas esté configurado también para soportar VLAN y, si vas a usar NIC Teaming con LACP, que los puertos del switch formen parte de un grupo de agregación con el mismo modo y las mismas VLAN permitidas.

Cuando replicas la configuración en un segundo servidor, puedes tener, por ejemplo, dos hosts que se comunican entre sí a través de la misma VLAN de servidor, con redundancia a nivel de enlaces físicos gracias al teaming.

La prueba básica tras la configuración es comprobar el ping entre servidores usando las direcciones IP de esa VLAN, garantizando que tanto el switch como los servidores tienen el etiquetado y la agregación correctamente definidos.

Aunque los pasos concretos pueden variar ligeramente dependiendo de la versión de Windows Server y de la topología de red, la lógica siempre gira en torno a: crear el team, asignar VLAN ID, configurar IP y ajustar el switch para que coincida con esos parámetros.

VLAN en routers inalámbricos ASUS

Los routers ASUS de gama alta y la gama ExpertWiFi incluyen soporte de VLAN orientado tanto a entornos domésticos avanzados como a pequeñas empresas, facilitando la separación de redes de invitados, IoT, corporativa, etc.

En estos dispositivos se diferencian dos tipos de puertos: los de acceso (no etiquetados) que transportan tráfico de una sola VLAN, pensados para conectar PCs, impresoras y otros equipos finales, y los troncales (etiquetados) que llevan tráfico de múltiples VLAN hacia switches gestionables u otros routers.

Además, cuando creas una red de invitados avanzada (Guest Network Pro), el router genera automáticamente una VLAN asociada a esa red, de modo que el aislamiento entre invitados y red principal se mantiene a nivel de capa 2 y capa 3.

Para configurar VLAN en ASUS accedes a la GUI web del router, iniciando sesión con usuario y contraseña, y navegando a LAN > VLAN, donde puedes crear perfiles VLAN en la pestaña Perfil, asignando un ID de VLAN y opciones de aislamiento de puertos.

En esta página puedes crear lo que ASUS llama «Red-solo-VLAN», que es básicamente una red identificada por un VID pero sin servidor DHCP asociado; más adelante puedes vincularla con un perfil de Guest Network Pro si quieres servicios avanzados de direccionamiento.

En la pestaña VLAN puedes definir para cada puerto LAN el modo de operación: modo «Todo (Predeterminado)», que acepta cualquier tráfico etiquetado y no etiquetado; modo acceso, que asocia el puerto a un único perfil SDN/VLAN; o modo trunk, que permite varias VLAN etiquetadas.

En modo acceso un puerto hereda los mismos permisos que el perfil VLAN o de red de invitados asociado, por ejemplo, si seleccionas el perfil Guest_01 con VID=52 en el puerto 4, ese puerto quedará limitado a los privilegios de dicha red de invitados.

En modo trunk puedes elegir entre dejar pasar todas las VLAN etiquetadas (descartando las tramas sin etiqueta) o permitir solo un subconjunto de VLAN/SDN concretos, algo imprescindible cuando conectas el router a un switch gestionable.

La lista de modelos compatibles incluye varios routers gaming, WiFi 6/6E/7 y la gama ExpertWiFi, siempre que ejecuten un firmware igual o superior a la versión 3.0.0.6.102_xxxx, que habilita estas funciones de VLAN mejoradas.

Para mantener la compatibilidad y estabilidad ASUS recomienda tener el firmware actualizado, pudiendo descargarse desde el Centro de Descargas oficial, del mismo modo que drivers, utilidades y manuales asociados a cada modelo.

VLAN en Firebox (WatchGuard Fireware): creación, DHCP y políticas

En dispositivos WatchGuard Firebox con Fireware la gestión de VLAN se puede hacer tanto desde la interfaz web (Fireware Web UI) como desde Policy Manager, y el flujo de trabajo cambia ligeramente entre ambas herramientas.

Si usas la Web UI, primero debes configurar una interfaz como interfaz VLAN y seleccionar la forma en la que la VLAN se etiquetará (tagging); una vez hecho esto, puedes crear la VLAN y asociar al menos una interfaz como miembro.

En Policy Manager el orden se invierte: creas primero la VLAN con sus parámetros principales y luego asignas las interfaces físicas que formarán parte de ella, gestionando aparte los detalles de tagging y pertenencia.

La pestaña VLAN en estas herramientas te ofrece un resumen de todas las VLAN definidas, indicando qué interfaces físicas son miembros de cada una; la interfaz que envía tráfico sin etiquetar suele aparecer destacada con un formato diferente (por ejemplo, en negrita).

En zonas de seguridad como Trusted, Optional o Custom el Firebox puede actuar como servidor DHCP para los equipos dentro de la VLAN, configurando scope, opciones DNS/WINS y otros parámetros igual que en redes no VLAN.

Si el servidor DHCP está fuera de la VLAN puedes usar la función de DHCP Relay para reenviar solicitudes DHCP desde la VLAN hacia el servidor remoto, siempre asegurándote de que exista una ruta adecuada hacia ese servidor.

Un aspecto potente en WatchGuard es la opción de aplicar políticas de firewall al tráfico interno de la misma VLAN, es decir, tráfico que se origina y termina en la misma VLAN pero pasa por el Firebox entre distintas interfaces miembro.

Al habilitar «Aplicar políticas de firewall al tráfico interno con VLAN», el dispositivo puede aplicar NAT, políticas basadas en usuario o IP, e incluso enrutamiento basado en políticas a tráfico que se mueve entre interfaces locales pertenecientes a una misma VLAN.

Es importante que no exista un camino alternativo que salte el Firebox (por ejemplo, un puente directo entre switches) si pretendes que estas políticas se apliquen, ya que el tráfico debe pasar sí o sí a través del firewall.

Desde la perspectiva de seguridad, si el tráfico VLAN interno no coincide con ninguna política definida, se considera tráfico no gestionado y se bloquea, mientras que las tramas VLAN no IP internas se permiten por defecto.

Cuando la VLAN está vinculada a una interfaz externa, activar las políticas sobre tráfico interno con VLAN permite que el Firebox aplique enrutamiento por políticas, rutas de túneles VPN, NAT y reglas de firewall incluso cuando el tráfico entra y sale por la misma interfaz VLAN.

Además, en Fireware puedes habilitar IPv6 sobre las interfaces VLAN desde la pestaña IPv6, activando la casilla de habilitar IPv6 y configurando los parámetros de red del mismo modo que en cualquier otra interfaz (prefijos, gateways, etc.).

Las VLAN en Firebox también admiten direcciones IP secundarias en la interfaz, lo que permite manejar distintos subredes sobre el mismo ID de VLAN cuando la arquitectura de red así lo requiere.

En cuanto al Protocolo de Árbol de Expansión (STP), Fireware permite habilitarlo para ciertas configuraciones de VLAN, ya sea desde la Web UI o Policy Manager en la pestaña de Protocolos de Puente, o desde la CLI para ajustes más finos.

En versiones recientes de Fireware (v12.7 o posteriores) también puedes activar el etiquetado de prioridad 802.1p en las interfaces VLAN desde la pestaña IPv6, activando la casilla de habilitar IPv6 y configurando los parámetros de red del mismo modo que en cualquier otra interfaz (prefijos, gateways, etc.).

Para habilitar 802.1p basta con editar la interfaz VLAN, ir a la pestaña de Protocolos de Puente y marcar la casilla para el etiquetado de prioridad en tramas de capa 2, asegurando que el resto de la infraestructura reconozca ese marcado.

Una vez creada y configurada la VLAN en Firebox, el siguiente paso siempre es asignar interfaces a la VLAN y ajustar políticas de firewall, NAT, DHCP y demás elementos de red en función del nivel de aislamiento y control de tráfico que quieras conseguir.

La configuración de VLAN es una pieza clave para segmentar redes, mejorar la seguridad, optimizar el tráfico de voz y datos y estructurar correctamente servicios en infraestructuras pequeñas y grandes; dominar estas opciones en diferentes plataformas (Cisco, Teltonika, D-Link, Windows Server, ASUS y WatchGuard) te permite diseñar redes más limpias, escalables y fáciles de mantener, con un control muy fino sobre quién puede hablar con quién y por qué camino lo hace.