- Kaspersky aterriza en Linux doméstico con utilidades y gestión centralizada, junto a KVRT para análisis bajo demanda.

- Guía paso a paso para instalar y configurar Kaspersky Security Center Linux con DBMS y servicios.

- Panorama real de antivirus en Linux: ClamAV/ClamTk, ESET, Sophos, Comodo, Bitdefender y recomendaciones.

- Seguridad en Linux: fortalezas, 12 medidas clave y tecnologías Kaspersky (EASUS, KSN, XDR, Embedded).

En el ecosistema Linux de escritorio se ha instalado la idea de que “no hacen falta antivirus”, pero la realidad del uso diario —descargas, memorias USB ajenas, intercambio de ficheros y navegación constante— pide otra cosa: una capa extra de protección. La novedad que muchos esperaban ya es un hecho: Kaspersky aterriza con herramientas que los usuarios domésticos pueden aprovechar en Linux, junto a un panorama de soluciones que conviene conocer al detalle.

Este artículo reúne, con rigor y sin florituras, todo lo que necesitas para blindar tu equipo: el procedimiento completo de instalación de Kaspersky Security Center Linux, un repaso honesto a antivirus para escritorio (gratuitos, de pago y bajo demanda), guías rápidas para ClamAV/ClamTk, ESET y KVRT, y un bloque muy práctico sobre seguridad en Linux (por qué es robusto, dónde flaquea y cómo reforzarlo con 12 medidas concretas).

Instalación de Kaspersky Security Center en Linux (paso a paso)

Antes de empezar, descarga desde la web de Kaspersky el paquete que corresponda a tu distro: ksc64_[version_number]_amd64.deb (familia Debian/Ubuntu) o ksc64-[version_number].x86_64.rpm (RHEL/CentOS y derivadas). La instalación hay que lanzarla con una cuenta con privilegios de root.

Si usas Astra Linux 1.8 o posterior, crea dos “overrides” para systemd con este contenido. Primero el servicio del servidor de administración:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klserver -d from_wd

Guárdalo como /etc/systemd/system/kladminserver_srv.service.d/override.conf. Repite para el servicio web de consola con:

[Service]

User=

User=ksc

CapabilitiesParsec=PARSEC_CAP_PRIV_SOCK

ExecStart=

ExecStart=/opt/kaspersky/ksc64/sbin/klcsweb -d from_wd

Este segundo archivo debe llamarse /etc/systemd/system/klwebsrv_srv.service.d/override.conf. Con esto garantizas que ambos servicios levanten con el usuario correcto y los parámetros adecuados en Astra Linux.

Crea la cuenta de servicio sin privilegios y el grupo de seguridad. La cuenta debe pertenecer al grupo “kladmins” y se usará para iniciar los servicios. Ejecuta en este orden (con root):

adduser ksc

groupadd kladmins

gpasswd -a ksc kladmins

usermod -g kladmins ksc

Instala Kaspersky Security Center Linux según tu distribución. Debian/Ubuntu:

apt install /<path>/ksc64_[version_number]_amd64.deb

En RHEL/CentOS y similares:

yum install /<path>/ksc64-[version_number].x86_64.rpm -y

Al terminar la instalación, inicia el post configurador para dejarlo fino. Lanza el script:

/opt/kaspersky/ksc64/lib/bin/setup/postinstall.pl

En consola verás la EULA (contrato de licencia) y la Política de privacidad. Avanza con la barra espaciadora y responde cuando te lo pida: “y” para aceptar y “n” para rechazar. Es obligatorio aceptar ambos para poder utilizar KSC Linux en el equipo.

El asistente solicitirá varias opciones clave. Apunta bien estos valores porque afectan a cómo se comunicarán los dispositivos con el servidor:

- Nombre DNS o IP estática del Servidor de administración.

- Puerto SSL del servidor (por defecto 13000).

- Tamaño aproximado del parque: 1 (1–100), 2 (101–1000) o 3 (>1000).

- Grupo de seguridad para servicios (por defecto kladmins).

- Cuenta para el servicio del Servidor de administración (por defecto ksc).

- Cuenta para el resto de servicios (por defecto también ksc).

- DBMS a emplear: 1 para MySQL/MariaDB, 2 para PostgreSQL/Postgres Pro.

- Host de la base de datos (por defecto 127.0.0.1 si es local).

- Puerto de base de datos: 3306 (MySQL/MariaDB) o 5432 (PostgreSQL).

- Nombre de la base de datos y credenciales de la cuenta root del motor elegido.

Espera a que los servicios se creen e inicien automáticamente: klnagent_srv, kladminserver_srv, klactprx_srv y klwebsrv_srv. Esta parte puede tardar unos minutos según tu hardware.

Para crear una cuenta administradora del servidor de administración (la que usarás para entrar en la web y gestionar todo), ejecuta:

/opt/kaspersky/ksc64/sbin/kladduser -n ksc -p <contraseña>

La contraseña debe cumplir estas reglas: entre 8 y 16 caracteres y contener al menos tres de estos grupos: mayúsculas (A–Z), minúsculas (a–z), números (0–9) y caracteres especiales como @ # $ % ^ & * – _ ! + = [ ] { } | : ‘ , . ? / \ ` ~ » ( ) ;. Si no cumples, te lo rechazará sin contemplaciones.

¿Todo en marcha? Verifica el estado de los servicios con systemd para quedarte tranquilo:

systemctl status klnagent_srv.service

systemctl status kladminserver_srv.service

systemctl status klactprx_srv.service

systemctl status klwebsrv_srv.service

Antivirus de escritorio en Linux: panorama real, mitos y opciones

Linux presume (con razón) de seguridad y estabilidad, pero no es invulnerable. En equipos personales con Debian/Ubuntu y derivados, un antivirus bajo demanda o con protección en tiempo real puede aportar una capa de defensa adicional frente a malware, phishing vía correo, recopilación de ficheros maliciosos o dispositivos USB contaminados.

Opciones conocidas y su enfoque: ClamAV + ClamTk (código abierto, gratis, con interfaz gráfica para escaneos bajo demanda), Sophos Antivirus (gratuito para uso personal en su momento, protección en tiempo real y CLI potente), Comodo (con firewall y GUI), Bitdefender GravityZone (orientado a empresa, apto si te mueves cómodo con configuración técnica), ESET para Linux (versión de pago de escritorio) y Kaspersky Virus Removal Tool (KVRT, análisis bajo demanda, portable y con actualización manual). En algunas búsquedas aparecen Avast, McAfee, F‑Secure o AVG, pero sus ediciones útiles actuales para Linux de escritorio suelen estar más ligadas a entornos corporativos o directamente no estar disponibles.

Con datos de pruebas a 14/08/2025 recogidos en la comparativa original, el mosaico queda así: ClamAV/ClamTk es 100% gratuito y hay firmas de pago opcionales; Sophos se apoya en gestión centralizada; Avast y McAfee sólo en modalidad empresarial; ESET ofrece licencia de escritorio (y opción servidor); Comodo tiene presencia empresarial pero su web oficial falla en descargas para Linux; Bitdefender centra Linux en GravityZone; F‑Secure y AVG miran a servidor; Kaspersky aporta soluciones con gestión centralizada, escaneo de ficheros y correo, y utilidades bajo demanda como KVRT para usuario final.

¿Qué escoger? Si eres usuario doméstico y quieres algo funcional sin coste, ClamAV + ClamTk es un buen punto de partida, y puedes sumar KVRT como “segunda opinión”. Para pymes que valoran sencillez, ESET es una alternativa sólida. En ambos casos, si no necesitas protección en tiempo real permanente, el enfoque on‑demand puede ser más que suficiente para tu flujo de trabajo.

Críticas constructivas/destructivas que conviene conocer: hay fabricantes que confunden “PC” con sistema operativo (ojo con esa terminología en webs oficiales), y casos como la web de Comodo que no permite descargar versiones Linux, algo inaceptable como escaparate público. Además, sigue costando encontrar información clara de compatibilidad con GNU/Linux en múltiples marcas, y se han visto abandonos sonados (por ejemplo, Panda en su fase de ediciones Linux cuando era empresa española).

Guías rápidas: ClamAV/ClamTk, ESET para Linux y KVRT

Para que no te pierdas entre tutoriales eternos, aquí tienes lo esencial de tres herramientas muy utilizadas en Linux. Ajusta los comandos a tu distro y recuerda que algunos pasos requieren sudo.

ClamAV + ClamTk (gratis y abierto). Instalación en Debian/Ubuntu:

sudo apt update

sudo apt -y install clamav clamav-daemon clamtk

Actualiza la base de firmas y lanza un escaneo recursivo cuando lo necesites:

sudo freshclam

clamscan -r /ruta/a/escanear

Interfaz gráfica con clamtk: desde el menú o terminal, permite escaneos de archivos/carpeta y tareas programadas con cuatro clics.

Ajustes de clamd para detección máxima (requiere al menos 16 GB de RAM): edita /etc/clamav/clamd.conf y revisa estas líneas orientativas:

DetectPUA true

ExcludePUA PUA.Win.Packer

ExcludePUA PUA.Win.Trojan.Packed

ExcludePUA PUA.Win.Trojan.Molebox

ExcludePUA PUA.Win.Packer.Upx

ExcludePUA PUA.Doc.Packed

MaxScanTime 120000

MaxScanSize 2048M

MaxFileSize 2048M

MaxRecursion 30

MaxFiles 15000

MaxEmbeddedPE 2048M

MaxHTMLNormalize 2048M

MaxHTMLNoTags 2048M

MaxScriptNormalize 2048M

MaxZipTypeRcg 50M

PCREMaxFileSize 2048M

Ampliación de firmas: proveedores como SecuriteInfo ofrecen bases adicionales que empujan la detección a niveles muy altos (casi 98–99%). Para uso profesional, 10 IPs cuestan 29,90 €/año; para uso personal (1 IP), puedes obtenerlas de forma gratuita. Registro y descargas en: https://www.securiteinfo.com/clamav-antivirus/improve-detection-rate-of-zero-day-malwares-for-clamav.shtml

ESET para Linux (versión de pago de escritorio). Instalación “oficial”:

chmod +x eeau_x86_64.bin

sudo ./eeau_x86_64.bin

Instalación alternativa (resolviendo dependencias con APT):

chmod +x eeau_x86_64.bin

# Extraer paquetes .deb y .rpm

./eeau_x86_64.bin -n

# Instalar .deb resultante (ejemplo de versión)

sudo apt -y install ./eea-12.0.12.0-deb12.x86_64.deb

Activación y gestión: necesitas una clave de licencia (desde ESET HUB) y puedes administrarlo con ESET PROTECT si te interesa una consola centralizada. Revisa la guía oficial si es tu primera vez para evitar pasos en falso.

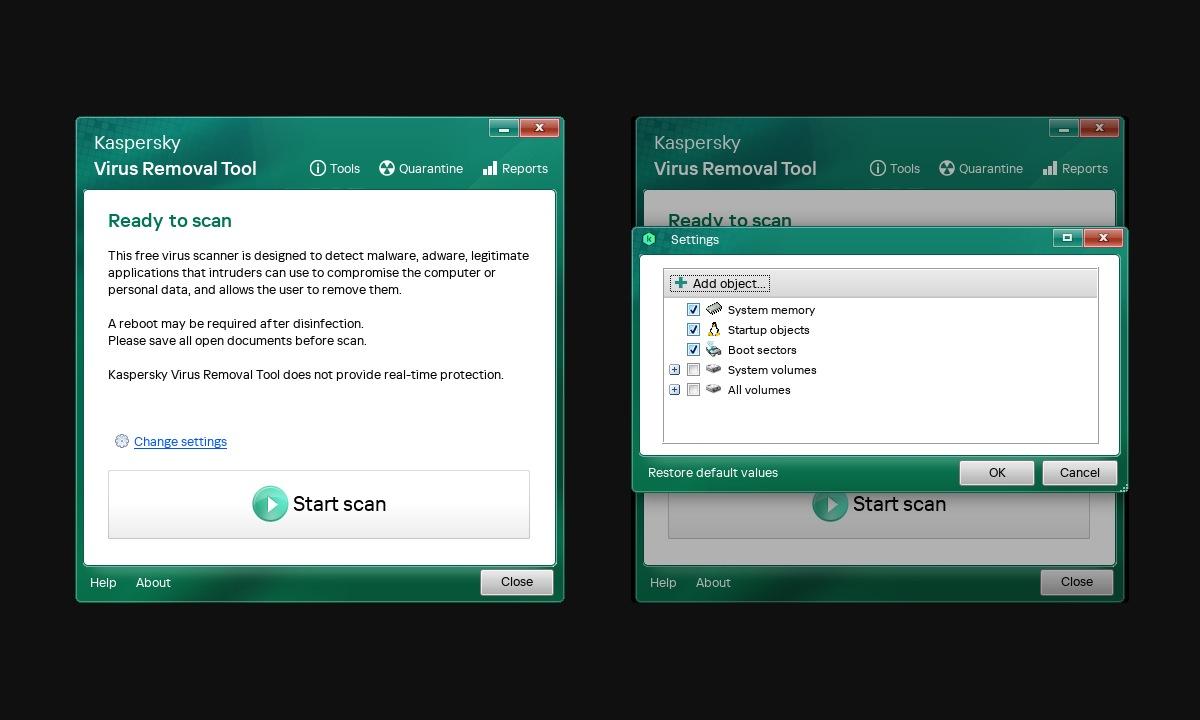

KVRT (Kaspersky Virus Removal Tool). Es portable y funciona bajo demanda, justo lo que quieres para un segundo escaneo sin tocar tu setup. Permisos, ejecución y ayuda:

chmod +x kvrt.run

./kvrt.run --help

Modo usuario o root, según necesidad:

./kvrt.run --allowuser

# Opción 1: Lanzar y pedir contraseña de root

./kvrt.run

# Opción 2: Ejecutar con sudo

sudo ./kvrt.run

Linux en contexto: qué es, por qué es más seguro y cómo reforzarlo

Linux es un sistema operativo de código abierto con kernel propio y piezas muy definidas: cargador de arranque, daemons, sistema init, servidor gráfico, entorno de escritorio y, por encima, tus aplicaciones. Frente a Windows o macOS, se orienta menos al “brillo” y más al control del sistema: es minimalista donde otros son “todo en uno”, y eso gusta a quien prioriza funcionalidad y estabilidad.

Distribuciones y usos: hay muchas variantes (Ubuntu, SUSE, Red Hat, CentOS…), cada una con su nicho. Linux reina en servidores, cloud y desarrollo, pero también hay escritorio (Linux Mint es una elección segura y completa), equipos “sin cabeza” para red, sistemas embebidos (electrodomésticos, cajeros, vending) y, cómo no, Android, que corre sobre el kernel de Linux.

¿Es Linux seguro? Por diseño, sí. Sus privilegios de usuario limitan el alcance de daños (los procesos no van de raíz por defecto), el código abierto multiplica los ojos revisando fallos, hay registros exhaustivos de eventos del sistema y tecnologías como SELinux endurecen el control de accesos. Aun así, la popularidad creciente y familias de malware (hubo muestras virtualmente indetectables como Symbiote) invitan a no bajar la guardia.

Comparativa rápida con Windows: Linux asigna permisos bajos por defecto, mientras que Windows crea una cuenta admin de inicio y muchos usuarios la mantienen; la instalación de software en Linux va por gestores de paquetes (repositorios verificados) frente a .exe/.msi descargados de cualquier parte; las actualizaciones se distribuyen con facilidad desde los repos repositorios; la base de usuarios de escritorio es menor (Windows ronda el 75% de PCs; Linux ~3%), y la diversidad de distros complica ataques masivos “one‑size‑fits‑all”.

Doce medidas que marcan la diferencia en un Linux bien plantado:

- Instala sólo lo necesario y, si puedes, desde fuentes oficiales.

- Desactiva el login de root y otorga sudo a una cuenta normal.

- Elimina cuentas de invitado o por defecto que no uses.

- Activa la autenticación de dos factores cuando esté disponible.

- Higiene de contraseñas: que sean fuertes, cámbialas periódicamente o usa gestor.

- Emplea antimalware/antivirus en servidores Linux.

- Instala y usa una VPN reputada.

- Mantén sistema y paquetes actualizados (manual o automático).

- Activa y configura un firewall.

- Valora un proxy para mitigar DDoS.

- Cifra el disco completo si tratas datos sensibles.

- Configura auditoría y logs de seguridad proactivos.

Linux y el hacking “ético”: hay distros orientadas a pentesting y forense como BackBox (Ubuntu como base), Kali (más de 500 herramientas), BackTrack (histórica), Pentoo, NodeZero, Parrot y CAINE. La comunidad técnica comparte exploits y buenas prácticas en espacios colaborativos, con foros y subreddits dedicados a la formación, el intercambio de ideas y la seguridad defensiva para pymes y uso personal.

Al final, Linux es un sistema seguro por construcción, pero no “a prueba de todo”. Una buena configuración, actualizaciones al día y pautas básicas de uso responsable, sumadas a capas antimalware cuando procede, elevan tu postura de seguridad sin sacrificar rendimiento.

Tecnologías y productos Kaspersky: de correo y endpoints a Linux embebido

En el frente del correo, el motor antispam de Kaspersky integra dos bazas potentes: EASUS (Enforced Anti‑Spam Updates Service), que empuja actualizaciones por “push” desde Kaspersky Security Network y recorta los ciclos de 20 minutos a menos de uno, y el filtrado de reputación en la nube, que permite puntuar, poner en cuarentena y revalidar mensajes sospechosos reduciendo falsos positivos.

En endpoints, Kaspersky Security Center Linux ha avanzado a ritmo constante. La versión 16 añade soporte para controladores de dominio FreeIPA y ALD Pro, autenticación de dominio (SSO) en la Web Console, y exige usar la consola web 16 (no compatibles anteriores). Permite usar funcionalidades de Kaspersky Next XDR Optimum con licencia de prueba en un servidor secundario, y pule la UX con navegación mejorada, perfil en el panel superior y filtros que ya no se resetean. Es compatible con Kaspersky NGFW y con una lista de sistemas que incluye MosOS 15.5 Arbat, Windows 11 25H2 y hasta CentOS 6.4/6.6 para dispositivos gestionados.

En la rama 15.4, si activas el servidor con licencia Kaspersky Next XDR Optimum y despliegas la clave en endpoints, desbloqueas capacidades XDR desde la consola. La 15.3 retira “klcsngtgui” (usa “klnagchk”), da soporte a Windows Server 2025 y Fedora 41, admite PostgreSQL 17/Postgres Pro 17, descarga inteligente de actualizaciones según “archivo de solicitud”, muestra estadísticas de proxy KSN, facilita migraciones desde Microsoft SQL Server a PostgreSQL/Postgres Pro, permite definir la dirección de conexión del servidor (base para paquetes del Agente de red y proxy KSN), reiniciar endpoints, ver sesiones de usuarios Linux y obtener acceso remoto por RDP, VNC o WDS. También carga/ejecuta scripts de diagnóstico y recupera resultados, introduce “Enlaces rápidos” en la consola y otras mejoras de usabilidad.

La versión 15.2 trae gestión avanzada de contraseñas de usuarios internos (caducidad y obligación de cambio en el próximo login), backup/restore con klbackup de KSC Windows a KSC Linux con cruces entre motores (MS SQL → MySQL/MariaDB), soporte de PostgreSQL/Postgres Pro 16.x, compatibilidad con algunos clústeres, y novedades UX como un botón “Guardar” en directivas. Mejora la administración de dispositivos móviles (Android, iOS, Aurora), perfiles, certificados y transferencia de paquetes vía una pasarela de conexión sin necesidad de “enganchar” directamente al servidor.

Con 15.1 llega la integración de administración móvil en la Web Console, soporte de MDM de iOS y certificados, inventario ampliado en macOS, administración de parches y vulnerabilidades para Windows, Cloud Discovery para monitorizar/bloquear servicios cloud no deseados, control de anomalías adaptativo (en KES para Windows), actualizaciones sin interrupciones para apps de Kaspersky, auditoría ampliada de directivas, soporte KSN/KPSN y más. Aumenta la longitud máxima de contraseña de usuarios internos hasta 256 caracteres, y se suman mejoras como ejecución remota de scripts de instalación, selección por propietario/rol, revocar derechos de admin local, y reportes más ricos (incluye MAC/puerto en ataques de red).

La 15 incorpora sondeo de Active Directory y Samba desde servidor o puntos de distribución Linux, soporte de PostgreSQL/Postgres Pro 15.x (hasta 50.000 endpoints con estos DBMS), migración desde KSC Windows vía asistente, y compatibilidad con un catálogo amplio (KES for Windows/Mac, Embedded Systems Security para Windows/Linux, KICS for Nodes/Networks, Virtualization Light Agent, Endpoint Agent…). Mejora Control de aplicaciones (categorías por carpetas/listas Kaspersky), exporta/importa selecciones de eventos (KLO), permite abrir la cadena de desarrollo de una amenaza desde “Ver alerta”, añade clusterización (matrices de servidores) y retira soporte a plataformas obsoletas por fin de vida de sus proveedores.

La rama 14.2 cambia las reglas del juego en jerarquías mixtas: un servidor Linux puede ser principal y gestionar secundarios Linux/Windows. Soporta KSN, proxy de KSN y Kaspersky Private Security Network, administra KES para Windows desde Linux, facilita cifrado de datos en endpoints Windows (vía KES), descarga de paquetes y plugins desde la interfaz, verificación automática de acceso a servidores de Kaspersky con fallback a DNS público, cifrado AES entre servidor(es) y agentes, derechos de usuario en servidores virtuales, soporte DBMS PostgreSQL/Postgres Pro 13.x–14.x, export/import de directivas y tareas, y elimina la opción “No usar proxy” en tareas de actualización para evitar configuraciones frágiles. La 14 introduce mejoras adicionales en la base.

Más allá del endpoint generalista, Kaspersky ha integrado soporte para Linux en Kaspersky Embedded Systems Security y lo ofrece de manera gratuita. En sectores con Linux embebido (banca, retail, sanidad, infraestructuras críticas), la solución aporta protección multicapa, monitoreo de integridad (FIM), gestión centralizada de eventos e integración con SIEM de terceros para cumplir con normativas como PCI/DSS, SWIFT CSCF o HIPAA. El mercado Linux crece (de 5.330 millones en 2021 a 22.150 millones proyectados para 2029, +19,8%), y los atacantes lo saben: Kaspersky registró en la primera mitad de 2023 más de 14,5 millones de ataques automatizados contra sistemas Linux y detectó 260.000 nuevos archivos maliciosos (unos 1.400 al día).

¿Quieres ampliar documentación oficial? Aquí tienes la ayuda de KSC Linux 14.2: Download PDF. Siempre viene bien tener la guía original a mano, a golpe de clic.

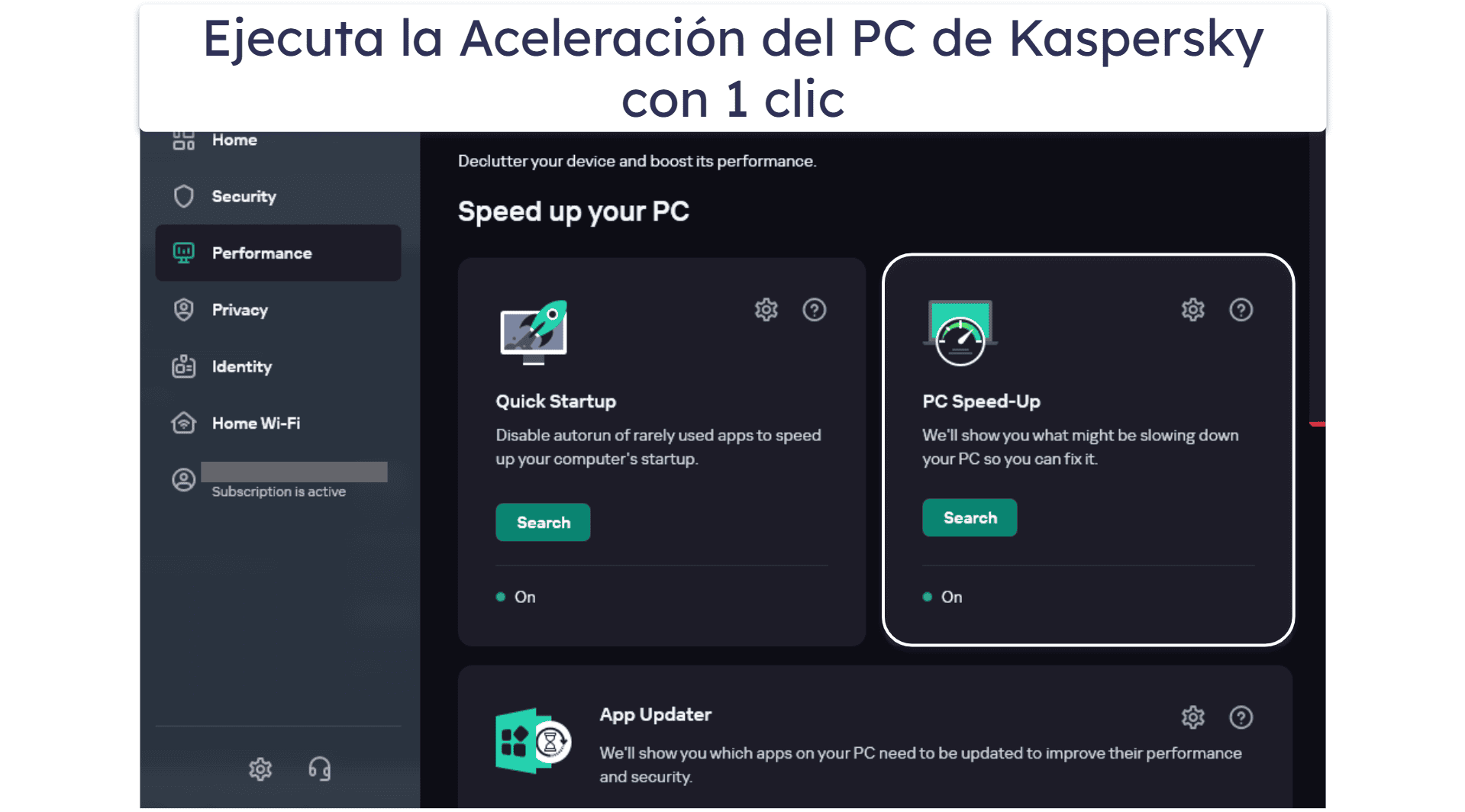

Para el usuario que busca suite integral de consumo, Kaspersky Premium para 1 dispositivo suma antivirus avanzado, VPN ilimitada, gestor de contraseñas, anti‑phishing, firewall bidireccional, protección de pagos, detección de stalkerware y criptoamenazas, monitor de estado de disco, verificación de fugas de datos, control parental, asistencia remota, y revisión completa de la salud del PC. En 2GO Software, además, prometen garantía de instalación, sin renovación automática, producto 100% original, entrega inmediata y soporte los 7 días para que no te quedes bloqueado en el arranque.

Si lo tuyo es algo más básico y ajustado, existe la edición comercial Kaspersky Standard con disponibilidad regional (por ejemplo, “1 dispositivo – 1 año – DACH”, sucesor de Antivirus/Internet Security), con un PVP de 44,99 € y ofertas que, en el ejemplo citado, caen a 14,00 € (descuento del 69%). La ficha indica 104 reseñas y valoración 4,7/5, e incluye el enlace de compra: your.software. Comprueba siempre condiciones, stock y restricciones por país antes de comprar.

Como cierre práctico, recuerda que Kaspersky también mantiene herramientas de reputación y detección para correo, y utilidades bajo demanda como KVRT, que encajan de maravilla en una estrategia de seguridad por capas en Linux doméstico. Si gestionas más de un equipo (p. ej., una microempresa), la consola de KSC Linux y las mejoras introducidas en 14.x, 15.x y 16 facilitan tareas de despliegue, parcheo, control de dispositivos y respuesta ante incidentes.

Todo lo anterior te deja una idea clara: Linux es seguro, pero no mágico. Con buenas prácticas, soporte a tiempo, y las piezas adecuadas —desde ClamAV con firmas reforzadas o ESET de escritorio hasta KVRT y las plataformas de Kaspersky— puedes disfrutar de rendimiento, estabilidad y una seguridad acorde a 2025 sin renunciar a tus costumbres en el día a día.