- Secure Boot verifica firmas en el arranque y bloquea software no confiable.

- UEFI gestiona claves y bases de datos (PK, KEK, db, dbx) para la cadena de confianza.

- Linux mayoritario es compatible; desactívalo solo si tu caso lo requiere.

- Comprueba su estado con msinfo32 y cambia opciones desde la UEFI.

Si alguna vez te has peleado con una instalación de Linux, has cambiado ajustes del firmware o te preguntas por qué tu equipo no arranca un USB concreto, seguramente te has topado con el famoso Arranque seguro. En esta guía te cuento qué es Secure Boot, cómo funciona por dentro y cuándo conviene activarlo o desactivarlo, con una explicación clara y con pasos orientativos para distintos fabricantes.

Además de lo básico, también veremos detalles técnicos que rara vez se explican: claves y bases de datos (PK, KEK, db, dbx), requisitos UEFI, cadena de confianza, protección frente a retrocesos y su relación con TPM, Trusted Boot y Measured Boot. Todo ello con consejos prácticos para verificar su estado en Windows, advertencias sobre BitLocker y notas específicas para Dell y ASUS.

Qué es Secure Boot o Arranque seguro

Secure Boot, o Arranque seguro, es una función de seguridad del firmware UEFI que impide que durante el arranque del sistema se ejecute cualquier componente que no esté firmado o certificado por una entidad de confianza. Apareció de forma generalizada con equipos pensados para Windows 10 y, desde entonces, forma parte del ecosistema de seguridad de los PC modernos.

La idea es sencilla: antes de que el sistema operativo tome el control, el firmware valida la firma de cada pieza que participa en el proceso de arranque. Si algo no tiene una firma válida o está revocado, no arranca. Con ello se bloquea la carga temprana de malware, como bootkits o rootkits, que intentan engancharse antes incluso de que Windows se ponga en marcha.

Esta protección, sin embargo, también tiene efecto colateral: puede impedir arrancar sistemas o utilidades no firmadas. Durante años, la comunidad de GNU/Linux sufrió complicaciones para convivir con Secure Boot, especialmente en equipos donde los fabricantes no facilitaban desactivarlo.

Con la llegada de Windows 10 se eliminó la obligación de que Secure Boot fuese desactivable; en la práctica, cada OEM decide si permite apagarlo. Por suerte, hoy muchas distros han dado el paso y se firmaron para compatibilizarse con Arranque seguro: Ubuntu, Red Hat, Fedora, SUSE o Debian funcionan en equipos con Secure Boot activo. Incluso sistemas alternativos como Chrome OS Flex están firmados.

Un punto clave que conviene entender es que Secure Boot no es, per se, un mecanismo de exclusión. La propia documentación de proyectos como Debian aclara que no está diseñado para bloquear Linux. Microsoft actúa como organismo certificador para Arranque seguro y firma programas en nombre de organizaciones de confianza que cumplen ciertos requisitos de identificación y seguridad. Además, los usuarios avanzados pueden inscribir sus propias claves e incluso, en muchos equipos, eliminar las del fabricante y obligar al firmware a confiar únicamente en binarios firmados por el propio usuario.

BIOS y UEFI: un vistazo rápido

Para situarnos, conviene repasar el papel del firmware del equipo. BIOS (Basic Input/Output System) fue el sistema clásico que inicializaba el hardware y arrancaba el sistema operativo desde finales de los 70. Era simple, textual y con ajustes básicos, pero determinante para el comportamiento del equipo.

UEFI (Unified Extensible Firmware Interface) es su evolución moderna. Aporta interfaces más ricas, soporte para ratón y mejoras de seguridad, entre ellas Secure Boot. En lo esencial hace lo mismo que la BIOS: arrancar el equipo y preparar el entorno, pero con un diseño más flexible y extensible que permite, por ejemplo, gestionar bases de datos de firmas y políticas de arranque.

Cómo funciona Secure Boot por dentro: claves y bases de datos

Secure Boot se apoya en criptografía de clave pública y en varias bases de datos que viven en la NVRAM del firmware. A grandes rasgos, el OEM, siguiendo las indicaciones del fabricante del firmware, aprovecha un conjunto de claves y listas de confianza y de revocación para decidir qué se puede cargar:

- PK (Platform Key): clave de plataforma. Establece el propietario del proceso de arranque seguro y sirve para autorizar cambios sobre otras bases de datos.

- KEK (Key Exchange Key): claves de intercambio. Permiten actualizar las listas de firmas permitidas (db) o revocadas (dbx) de forma autenticada.

- db (Signature Database): base de datos de confianza. Contiene certificados, firmantes o hashes de imágenes UEFI, cargadores de SO y controladores que se consideran válidos.

- dbx (Forbidden Signature Database): base de datos de revocación. Enumera firmantes o hashes que ya no son de confianza. Si un hash está a la vez en db y dbx, prevalece la revocación de dbx.

Antes de entregar el equipo, el OEM graba estas bases de datos en la NVRAM (no volátil) y valida su correcto funcionamiento. Tras pruebas finales, bloquea la edición del firmware salvo por actualizaciones debidamente firmadas o por acciones realizadas por un usuario físicamente presente a través de los menús de configuración, con intervención de la PK. Con estas piezas, se construye una cadena de confianza desde el firmware hasta el cargador del sistema operativo.

Requisitos técnicos de la plataforma

Para que Secure Boot sea efectivo, la plataforma debe cumplir requisitos definidos en UEFI y en los programas de compatibilidad de hardware. A nivel de configuración, en UEFI 2.3.1 (Errata C) es esencial que las variables estén en SecureBoot=1 y SetupMode=0, con las bases de datos de seguridad aprovisionadas y una PK y KEK válidas. Además, la interfaz debe ajustarse al perfil de la sección 27 de UEFI v2.3.1.

En seguridad criptográfica, los componentes de firmware deben ir firmados como mínimo con RSA-2048 y SHA-256. La plataforma ha de permitir actualizaciones autenticadas y mantener el almacenamiento de variables seguras aislado del sistema operativo en ejecución, para evitar modificaciones no detectadas.

Dentro de la secuencia de arranque, al encenderse el equipo se ejecuta exclusivamente el código del firmware, que debe verificar las firmas de todas las imágenes implicadas hasta completar la carga del Administrador de arranque de Windows (u otro SO compatible). También es obligatorio implementar protección frente a reversión (para impedir volver a firmware vulnerables) y exponer protocolos como EFI_HASH_PROTOCOL para descargar operaciones hash y EFI_RNG_PROTOCOL (definido por Microsoft) para acceso a entropía de la plataforma.

En resumen, el hardware y el firmware trabajan juntos para que la verificación ocurra de manera fiable, estableciendo una cadena de confianza con políticas claras de actualización y revocación.

Cadena de arranque con Secure Boot

Cuando Arranque seguro está habilitado y configurado correctamente, la secuencia típica sigue esta lógica de confianza:

- Al encender, el firmware verifica las bases de datos de firma y su validez respecto a la PK y los KEK. Si algo no casa, se bloquea o se inicia la recuperación del OEM.

- Si el propio firmware no es confiable, la plataforma debe iniciar procedimientos de recuperación del fabricante para restaurar una versión fiable.

- Si hay un problema con el Administrador de arranque de Windows, se intenta arrancar una copia de seguridad del boot manager. Si también falla, se recurre de nuevo a herramientas del OEM.

- Una vez arranca el Administrador de arranque, si el kernel o los controladores críticos presentan problemas, se carga Windows RE para reparar esos componentes o la imagen del kernel.

- Con el núcleo en marcha, Windows inicializa software antimalware para reforzar la protección temprana.

- Finalmente, se cargan otros controladores del kernel y se lanzan procesos de modo usuario.

Esta cadena evita que componentes no confiables se cuelen antes de tiempo, lo que reduce de forma drástica la superficie de ataque frente a amenazas persistentes. El resultado es un arranque más seguro y difícil de manipular.

Cómo comprobar si Secure Boot está activado en Windows

La forma más rápida en Windows consiste en usar la herramienta de información del sistema. Pulsa la tecla de Windows, escribe msinfo32 y abre el resultado. En Resumen del sistema, busca las entradas Modo de BIOS y Estado de arranque seguro. Si el modo de BIOS indica UEFI y el estado de arranque seguro aparece como Activado/On, todo está correcto.

Si ves Legacy/Heredado en el modo de BIOS, tu equipo no está usando UEFI en ese momento. En ese escenario, cambiar de Legacy a UEFI puede impedir iniciar tu instalación actual y podría requerir reinstalar Windows. Existe la utilidad mbr2gpt que permite convertir un disco MBR a GPT sin reinstalar (por ejemplo, mbr2gpt /validate /disk:0 /allowfullOS, ajustando el número de disco), pero conviene validar antes y hacer copia de seguridad.

Si estás valorando actualizar a Windows 11, comprueba antes que el equipo es compatible según el fabricante (por ejemplo, Dell publica listados de modelos probados para Windows 11). Cambios en firmware y particionado pueden dejar el sistema sin arrancar si no se cumplen los requisitos. Planifica el cambio y protege tus datos.

Importante: si usas Cifrado de dispositivo o BitLocker, modificar parámetros del firmware puede provocar que al arrancar se pida la clave de recuperación. Tenla localizada o considera suspender temporalmente la protección antes de tocar la UEFI. Evitar sustos con BitLocker es tan fácil como anticiparse.

Cómo activar o desactivar Secure Boot (método general)

Hay dos caminos típicos: entrar a la UEFI con una tecla durante el arranque o acceder desde el propio Windows. La primera vía suele requerir pulsar F2 o Supr nada más encender el equipo (la tecla exacta varía por fabricante). Si la placa arranca demasiado rápido, intenta desde Windows el inicio avanzado.

Para llegar desde Windows 10/11: abre Configuración, entra en Actualización y seguridad (o Sistema > Recuperación), localiza Inicio avanzado y pulsa Reiniciar ahora. En el menú azul de opciones, ve a Solucionar problemas > Opciones avanzadas > Configuración de firmware UEFI. El equipo se reiniciará y cargarás directamente los menús del firmware.

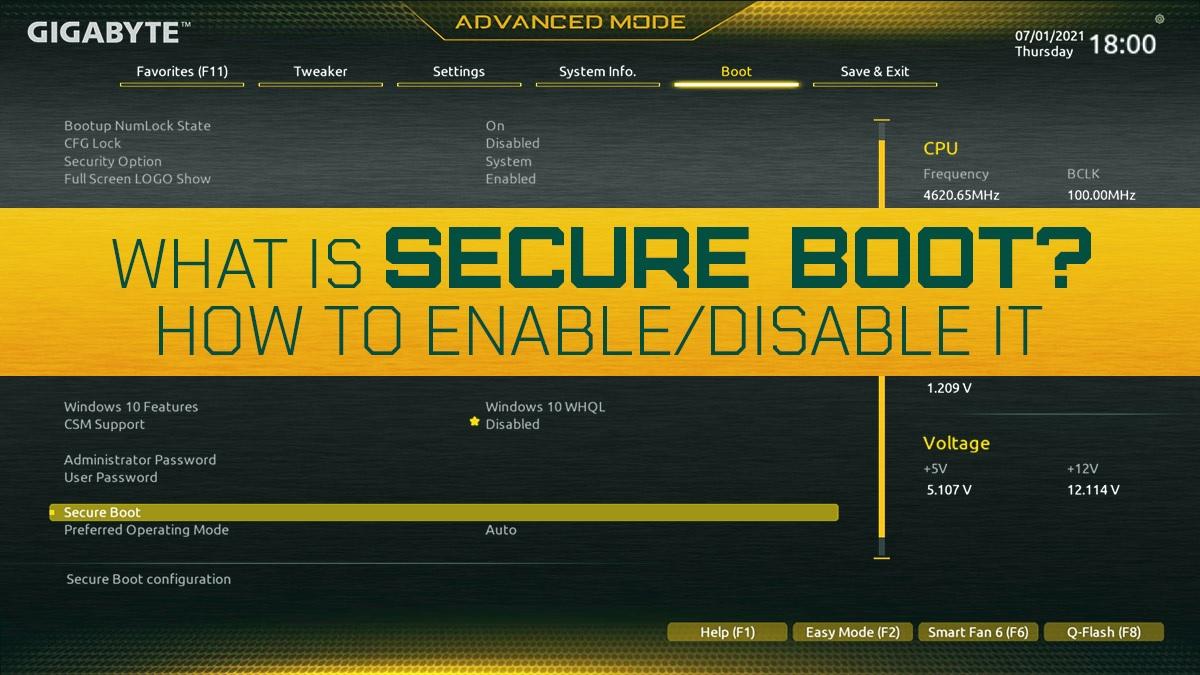

Una vez dentro de la UEFI, busca la entrada de Secure Boot, normalmente en pestañas como Security, Boot o System. Si tu equipo lo permite, verás un selector para pasar de Enabled a Disabled. Aplica los cambios y usa F10 o Guardar y salir para confirmar y reiniciar. Si no aparece la opción, es que el OEM no permite modificarlo. Cada fabricante decide si expone ese interruptor.

Pasos orientativos por fabricante: Dell y ASUS

Las pantallas de configuración varían entre modelos. Aun así, hay patrones comunes que te pueden guiar. Estas indicaciones no sustituyen el manual de tu equipo, pero te ahorrarán tiempo.

Dell

En Dell, entra con F2 durante la pantalla del logotipo. Para pasar de Legacy a UEFI, busca Boot o Boot Sequence y cambia Boot List de Legacy a UEFI. Guarda con Apply o Save and Exit. Para el Arranque seguro, localiza Secure Boot y ponlo en Enabled. Ten en cuenta que mover de Legacy a UEFI puede hacer que Windows deje de iniciar si no has preparado el disco (GPT) o no cumples requisitos. Haz copia y valida el hardware antes de tocar.

Si vas a Windows 11, revisa las listas de equipos Dell probados por el fabricante. Evitarás frustraciones si tu modelo no está soportado. Si tras cambiar ajustes el sistema pide la clave de BitLocker, introdúcela para desbloquear la unidad. Es normal al variar configuraciones de arranque.

ASUS (portátiles, AIO, sobremesa y gaming)

En ASUS, con el equipo apagado, mantén F2 y pulsa el botón de encendido (en algunos sobremesa antiguos, Supr). Dentro del BIOS/UEFI, puedes encontrar dos estilos: interfaz UEFI clásica o MyASUS in UEFI. En ambos, pulsa F7 para pasar a Modo/Configuración avanzada, entra en Seguridad o Arranque y abre Secure Boot.

En la interfaz UEFI clásica, busca Secure Boot Control y ajústalo a Enabled para activar o a Disabled para desactivar. En sobremesas ASUS a veces aparece como OS Type: “Windows UEFI mode” activa el Arranque seguro; “Other OS” lo desactiva. Recuerda guardar con F10 o desde la sección Guardar y salir. Los nombres pueden variar ligeramente entre modelos.

¿Te aparece Secure Boot como “No activo” aunque lo has habilitado? En muchos ASUS se soluciona habilitando el control de Arranque seguro y restableciendo las claves a fábrica. Entra en Key Management, selecciona primero Reset to Setup Mode (borra las bases de datos), confirma con Yes, y después elige Restore Factory Keys/Install Default Secure Boot Keys. Guarda con F10. Tras restaurar las claves, el estado se actualiza correctamente.

Notas útiles en ASUS: si tu estado aparece como “Usuario” hay claves presentes; si indica “Configuración” faltan claves de Secure Boot. Cambiar entre modos puede requerir volver a instalar las claves por defecto. Y si utilizas una consola o dispositivo gaming ASUS, algunos atajos de volumen + encendido sirven de acceso alternativo a la UEFI. Consulta la guía específica de tu modelo si no ves las mismas opciones.

¿Cuándo tiene sentido desactivar Secure Boot?

Lo ideal es mantenerlo activo, porque solo suma seguridad. Dicho esto, hay casos legítimos para apagarlo temporalmente. Por ejemplo, arrancar versiones antiguas de Windows que no soportan bien UEFI + Secure Boot (hubo mejoras tardías, como soporte reciente para Windows 7, pero no todas las configuraciones lo permiten).

Otro caso común es el arranque dual con Linux u otros sistemas. Muchas distros funcionan con Secure Boot, pero no todas; y algunas requieren firmas adicionales para módulos del kernel o controladores gráficos, lo que complica las cosas. Si necesitas un live USB o herramientas de recuperación no firmadas, puede que tengas que desactivarlo. Apágalo solo mientras lo necesites y vuelve a activarlo.

Si tu fabricante no ofrece opción para desactivarlo, tendrás que optar por distros compatibles o por firmar tú mismo lo necesario si tu firmware permite inscribir claves de usuario. Es una vía más avanzada, pero existe en bastantes equipos.

Secure Boot, TPM, Trusted Boot y Measured Boot

Secure Boot y TPM se suelen mencionar en el mismo contexto porque se complementan. Secure Boot verifica firmas y controla la carga de componentes; TPM proporciona un entorno seguro para almacenar claves y medir el estado de arranque. En Measured Boot, el sistema calcula hashes de elementos críticos y los coloca en registros PCR (Platform Configuration Registers) del TPM. Esos valores se usan para atestación: si el arranque cambió, los PCR también cambian.

Los PCR no se “falsifican” en condiciones normales porque el TPM es un chip seguro con caminos controlados para actualizar registros. Cada etapa extiende (append + hash) el valor previo; no se sobrescribe arbitrariamente. Trusted Boot y Measured Boot trabajan con esta idea: si una etapa no es de confianza o está alterada, o no se cargará (Secure Boot) o quedará reflejado en las mediciones (Measured Boot), permitiendo decisiones informadas de seguridad a posteriori.

En conjunto, este ecosistema aporta defensa en profundidad: firma y política para impedir cargas no autorizadas, y evidencia criptográfica para detectar alteraciones. Ninguno sustituye al antivirus: conviven con soluciones como Microsoft Defender o herramientas de análisis bajo demanda (por ejemplo, Malwarebytes) para cubrir capas de protección distintas.

Consejos y advertencias prácticas

Antes de cambiar cualquier cosa en el firmware, haz copia de seguridad. Si tienes BitLocker o cifrado de dispositivo, localiza tu clave de recuperación. Tocar el modo de arranque (Legacy/UEFI), restaurar claves o actualizar firmware puede provocar peticiones de recuperación al siguiente reinicio.

Si no encuentras el interruptor de Secure Boot, revisa actualizaciones del BIOS/UEFI del fabricante. Algunos equipos esconden las opciones bajo un modo avanzado (F7 en muchas UEFI) o bloquean cambios según el perfil de usuario. Cuando las webs de soporte estén caídas o en mantenimiento, prueba foros de usuarios o el portal de asistencia del fabricante para instrucciones alternativas.

Al preparar un arranque dual, verifica que tu distro esté firmada y soportada en Secure Boot. Si no, planifica el procedimiento de firma de módulos o asume el uso temporal sin Arranque seguro. Evitarás quebraderos de cabeza si lo calculas de antemano.

Por último, al actualizar a Windows 11, confirma compatibilidad de CPU, TPM 2.0, RAM y almacenamiento, además del uso de UEFI con Secure Boot habilitable. Son requisitos que, si faltan, bloquean la instalación o su soporte oficial.

Secure Boot persigue que tu PC arranque solo con software de confianza, y hoy la mayoría de fabricantes y sistemas ya se han alineado con esta realidad. Entender sus claves, cómo se verifica cada etapa y en qué casos conviene apagarlo te permitirá tomar decisiones informadas sin renunciar a la seguridad.