Ransomware ha realizado recientemente algunas instalaciones no seguras de MongoDB y ha mantenido los datos como rescate. Aquí veremos qué es MongoDB y echaremos un vistazo a algunos pasos que puede dar para asegurar y proteger la base de datos MongoDB. Para empezar, he aquí una breve introducción sobre MongoDB.

Qué es MongoDB

MongoDB es una base de datos de código abierto que almacena datos utilizando un modelo de datos de documentos flexible. MongoDB difiere de las bases de datos tradicionales que se construyen utilizando tablas y filas, mientras que MongoDB utiliza una arquitectura de colecciones y documentos.

Siguiendo un diseño de esquema dinámico, MongoDB permite que los documentos de una colección tengan diferentes campos y estructuras. La base de datos utiliza un formato de almacenamiento de documentos e intercambio de datos llamado BSON, que proporciona una representación binaria de documentos similares a JSON. Esto hace que la integración de datos para ciertos tipos de aplicaciones sea más rápida y fácil.

Ransomware ataca los datos de MongoDB

Recientemente, Victor Gevers, un investigador de seguridad tweeted que hubo una serie de ataques de Ransomware en instalaciones MongoDB mal protegidas. Los ataques comenzaron el pasado mes de diciembre en torno a la Navidad de 2016 y desde entonces han infectado a miles de servidores MongoDB.

Inicialmente, Víctor descubrió 200 instalaciones de MongoDB que fueron atacadas y retenidas para pedir rescate. Sin embargo, pronto las instalaciones infectadas se elevaron a 2.000 DBs, según informó otro investigador de seguridad, el fundador de Shodan, John Matherly, y a finales de la primera semana de 2017, el número de sistemas comprometidos era de más de 27.000.

Rescate exigido

Los informes iniciales sugirieron que los atacantes exigían 0,2 Bitcoins (Aproximadamente US$184) como rescate, que fue pagado por 22 víctimas. Actualmente, los atacantes han aumentado la cantidad del rescate y ahora están exigiendo 1 Bitcoin (Aproximadamente 906 USD).

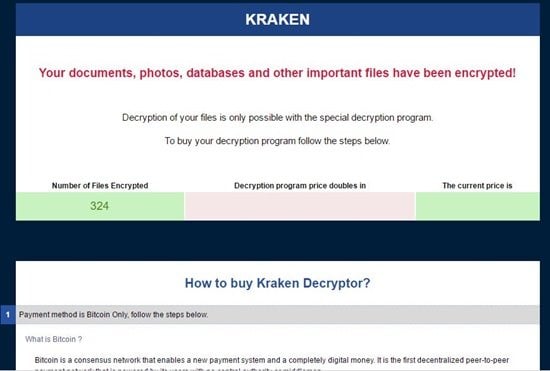

Desde la revelación, los investigadores de seguridad han identificado a más de 15 hackers involucrados en el secuestro de servidores MongoDB. Entre ellos, un atacante que utiliza el mango de correo electrónico kraken0 ha comprometido más de 15.482 servidores MongoDB y está exigiendo 1 Bitcoin para devolver los datos perdidos.

Hasta ahora, los servidores MongoDB secuestrados han crecido más de 28.000, ya que más hackers también están haciendo lo mismo: acceder, copiar y eliminar bases de datos mal configuradas para Ransom. Además, Kraken, un grupo que ha participado anteriormente en la distribución de Windows Ransomware, también se ha unido .

¿Cómo es que el Ransomware de MongoDB se cuela

Los servidores de MongoDB a los que se puede acceder a través de Internet sin contraseña han sido los objetivos de los hackers. Por lo tanto, los administradores de servidores que eligieron ejecutar sus servidores sin contraseña y emplearon nombres de usuario predeterminados fueron fácilmente detectados por los hackers.

Lo que es peor, hay casos en los que el mismo servidor es hackeado por diferentes grupos de hackers que han estado reemplazando las notas de rescate existentes por las suyas propias, lo que hace imposible que las víctimas sepan si están pagando al criminal correcto, por no hablar de si sus datos pueden ser recuperados. Por lo tanto, no hay certeza de que se vaya a devolver alguno de los datos robados. Por lo tanto, incluso si usted pagó el rescate, es posible que sus datos hayan desaparecido.

Seguridad MongoDB

Es imprescindible que los administradores del servidor asignen una contraseña y un nombre de usuario seguros para acceder a la base de datos. A las empresas que utilizan la instalación por defecto de MongoDB también se les aconseja actualizar su software , configurar la autenticación y bloquear el puerto 27017 que ha sido el más atacado por los hackers.

Pasos para proteger sus datos MongoDB

-

Hacer cumplir el control de acceso y la autenticación

Comience por Habilitar el control de acceso de su servidor y especifique el mecanismo de autenticación. La autenticación requiere que todos los usuarios proporcionen credenciales válidas antes de poder conectarse al servidor.

La última versión de MongoDB 3.4 le permite configurar la autenticación a un sistema sin protección sin incurrir en tiempo de inactividad.

Inicio

- Configurar Control de acceso basado en roles

En lugar de proporcionar acceso completo a un conjunto de usuarios, cree funciones que definan el acceso exacto a un conjunto de necesidades de los usuarios. Seguir el principio del menor privilegio. A continuación, cree usuarios y asígneles sólo las funciones que necesitan para realizar sus operaciones.

Inicio

- Cifrar Comunicación

Los datos encriptados son difíciles de interpretar, y no muchos hackers son capaces de descifrarlos con éxito. Configure MongoDB para utilizar TLS/SSL en todas las conexiones entrantes y salientes. Utilice TLS/SSL para cifrar la comunicación entre los componentes mongod y mongos de un cliente MongoDB, así como entre todas las aplicaciones y MongoDB.

Usando MongoDB Enterprise 3.2, el motor de almacenamiento WiredTiger Encryption at Rest nativo puede ser configurado para encriptar los datos en la capa de almacenamiento. Si no está utilizando el cifrado de WiredTiger en reposo, los datos de MongoDB deben cifrarse en cada host mediante el sistema de archivos, dispositivo o cifrado físico.

Inicio

- Limitar la exposición de la red

Para limitar la exposición a la red, asegúrese de que MongoDB funcione en un entorno de red de confianza. Los administradores deben permitir que sólo los clientes de confianza accedan a las interfaces de red y puertos en los que están disponibles las instancias de MongoDB.

Inicio

- Haga una copia de seguridad de sus datos

MongoDB Cloud Manager y MongoDB Ops Manager proporcionan una copia de seguridad continua con recuperación puntual, y los usuarios pueden habilitar alertas en Cloud Manager para detectar si su implementación está expuesta a Internet

.

Inicio

- Actividad del sistema de auditoría

Los sistemas de auditoría periódica se asegurarán de que usted esté al tanto de cualquier cambio irregular en su base de datos. Rastree el acceso a las configuraciones y datos de la base de datos. MongoDB Enterprise incluye una instalación de auditoría de sistemas que puede registrar eventos del sistema en una instancia de MongoDB.

Inicio

- Ejecutar MongoDB con un usuario dedicado

Ejecute los procesos de MongoDB con una cuenta de usuario de sistema operativo dedicada. Asegúrese de que la cuenta tenga permisos para acceder a los datos, pero sin permisos innecesarios.

Inicio

- Ejecutar MongoDB con Opciones de Configuración Segura

MongoDB soporta la ejecución de código JavaScript para ciertas operaciones del lado del servidor: mapReduce, group y $where. Si no utiliza estas operaciones, deshabilite los scripts del lado del servidor utilizando la opción -noscripting en la línea de comandos.

Utilice sólo el protocolo de cable MongoDB en los despliegues de producción. Mantenga activada la validación de entrada. MongoDB permite la validación de entrada por defecto a través de la configuración de wireObjectCheck. Esto asegura que todos los documentos almacenados por la instancia mongod son válidos BSON.

Inicio

- Solicitar una guía de implementación técnica de seguridad (si procede)

La Guía de Implementación Técnica de Seguridad (STIG) contiene directrices de seguridad para los despliegues dentro del Departamento de Defensa de los Estados Unidos. MongoDB Inc. provee su STIG, a pedido, para situaciones en las que es requerido. Puede solicitar una copia para obtener más información.

Inicio

- Considerar el cumplimiento de las normas de seguridad

Para las aplicaciones que requieren cumplimiento con HIPAA o PCI-DSS, consulte la Arquitectura de Referencia de Seguridad MongoDB here para obtener más información acerca de cómo puede utilizar las capacidades de seguridad clave para crear una infraestructura de aplicaciones compatible.

Cómo saber si su instalación de MongoDB ha sido pirateada

- Verifique sus bases de datos y colecciones. Los hackers normalmente dejan caer bases de datos y colecciones y las sustituyen por una nueva mientras piden un rescate por el original

- Si el control de acceso está activado, audite los registros del sistema para detectar intentos de acceso no autorizados o actividades sospechosas. Busque comandos que eliminen sus datos, modifiquen usuarios o creen el registro de demanda de rescate.

.

Tenga en cuenta que no hay garantía de que sus datos serán devueltos incluso después de haber pagado el rescate. Por lo tanto, después de un ataque, su primera prioridad debe ser proteger su(s) clúster(s) para evitar más accesos no autorizados.

Si realiza copias de seguridad, en el momento de restaurar la versión más reciente, puede evaluar qué datos pueden haber cambiado desde la copia de seguridad más reciente y el momento del ataque. Para más información, puede visitar mongodb.com .

Mensajes relacionados:

- Ataques de Ransomware, Definición, Ejemplos, Protección, Eliminación, FAQ

- Lista de herramientas de descifrado de Ransomware gratuitas para descifrar archivos

- Ransomware en la India: 5º país más atacado; ¡es hora de despertar a sus peligros!

- ¿Qué hacer después de un ataque de Ransomware en su ordenador con Windows?

- ¿Debo denunciar a Ransomware? ¿Dónde puedo denunciar a Ransomware?

Contenido Relacionado

[pt_view id=»1047b4eroy»]