MD5 y SHA son algoritmos de cifrado utilizados para generar resúmenes de mensajes en forma de hash. Estos resúmenes permiten verificar la integridad y autenticidad de un archivo o mensaje. Existen varias opciones de MD5 y SHA, cada una con diferentes niveles de seguridad y longitud de hash. En este artículo se explorarán las opciones más comunes de MD5 y SHA y se analizarán sus fortalezas y debilidades.

Las diferencias entre los algoritmos de cifrado MD5 y SHA.

Los algoritmos de cifrado MD5 y SHA son dos de los métodos más populares para proteger la integridad y seguridad de los datos. A pesar de que ambos utilizan técnicas criptográficas para garantizar la privacidad de la información, existen algunas diferencias clave que es importante tener en cuenta.

MD5, que significa «Mensaje Digest 5», es un algoritmo que convierte cualquier cantidad de datos en una cadena de 128 bits. SHA, que significa «Secure Hash Algorithm», es un conjunto de algoritmos que incluyen SHA-1, SHA-2 y SHA-3, que producen una cadena de 160, 256, o 512 bits, respectivamente.

Una de las principales diferencias entre MD5 y SHA es la longitud de la cadena de salida. SHA genera cadenas más largas, lo que significa que es menos probable que dos conjuntos de datos diferentes generen la misma cadena de salida. Esto es importante porque la probabilidad de que ocurra una colisión (es decir, que dos conjuntos de datos diferentes generen la misma cadena de salida) es mayor con MD5 que con SHA.

Otra diferencia importante es que MD5 es más rápido que SHA, lo que significa que puede procesar grandes cantidades de datos más rápido. Sin embargo, esto también significa que MD5 es más vulnerable a los ataques de fuerza bruta y otros tipos de ataques que intentan descifrar la cadena de salida.

En general, SHA se considera más seguro que MD5, pero también es más lento. Dependiendo de las necesidades específicas de seguridad y rendimiento, puede ser necesario elegir uno u otro algoritmo.

Explorando las diferentes variantes de SHA

En el mundo de la seguridad informática, la encriptación es crucial para garantizar la privacidad y la integridad de la información. Una de las herramientas más utilizadas para este fin son los algoritmos de resumen criptográfico, como MD5 y SHA.

Sin embargo, con el tiempo se han descubierto vulnerabilidades en ciertas variantes de estos algoritmos, lo que ha llevado a la creación de nuevas versiones más seguras.

La familia de algoritmos SHA (Secure Hash Algorithm) cuenta con varias variantes, entre las que destacan SHA-1, SHA-2 y SHA-3. La primera de ellas, SHA-1, ya ha sido considerada obsoleta y no se recomienda su uso debido a las limitaciones de su longitud y a las debilidades detectadas en su seguridad.

Por su parte, SHA-2 se divide en varias subvariantes, cada una con diferentes longitudes de salida y niveles de seguridad. Estas son SHA-224, SHA-256, SHA-384 y SHA-512. En general, SHA-256 se considera el más seguro y ampliamente utilizado en la actualidad.

Finalmente, SHA-3 es la última versión de la familia SHA, lanzada en 2015. Aunque aún no es tan ampliamente utilizada como SHA-2, se espera que en el futuro sea una alternativa más segura y eficiente en términos de rendimiento.

En general, se recomienda utilizar las versiones más recientes y seguras, como SHA-256 y SHA-3.

Comparando la eficacia de MD5 y sha256: ¿Cuál es la mejor opción?

En la actualidad, la seguridad en línea es de suma importancia. Los usuarios de la red buscan proteger sus datos personales y confidenciales, y las empresas necesitan asegurarse de que sus sistemas y bases de datos estén protegidos contra posibles amenazas. Es por eso que se utilizan herramientas criptográficas como MD5 y SHA para proteger los datos.

MD5 y SHA son algoritmos de hash criptográficos que se utilizan para verificar la integridad de los datos. Ambos algoritmos son ampliamente utilizados en la actualidad, pero ¿cuál es la mejor opción?

MD5 es un algoritmo de hash de 128 bits que es ampliamente utilizado en la actualidad. Es rápido y fácil de usar, lo que lo hace ideal para la verificación de contraseñas y la integridad de los datos. Sin embargo, MD5 es vulnerable a las colisiones, lo que significa que es posible que dos archivos diferentes tengan el mismo hash.

SHA, por otro lado, es un conjunto de algoritmos de hash criptográficos más seguro y complejo que MD5. SHA-256, por ejemplo, es un algoritmo de hash de 256 bits que es prácticamente imposible de romper. Es más lento que MD5, pero es más seguro y se recomienda para la protección de datos críticos.

Para la protección de datos críticos, se recomienda utilizar SHA-256 o alguna de las otras variantes de SHA.

Si bien MD5 es más rápido y fácil de usar, SHA es más seguro y se recomienda para proteger los datos más críticos.

Funciones y responsabilidades del algoritmo criptográfico SHA.

SHA (Secure Hash Algorithm) es un algoritmo criptográfico utilizado para proteger la integridad de los datos y garantizar la autenticidad de la información. El objetivo principal de SHA es generar un resumen criptográfico (hash) que sea único y no se pueda revertir a los datos originales.

Las funciones y responsabilidades principales de SHA son:

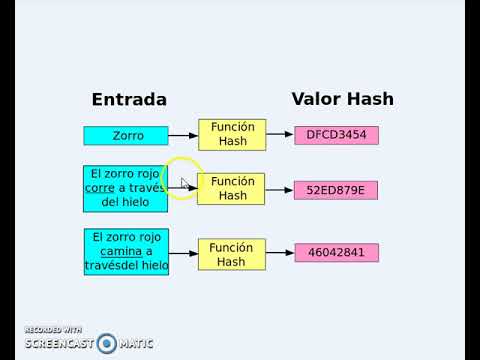

1. Generación de hash único: SHA genera un resumen criptográfico único para cada conjunto de datos de entrada. Esto significa que incluso una pequeña modificación en los datos originales producirá un hash completamente diferente.

2. Protección de la integridad de los datos: SHA garantiza que los datos no se han modificado durante la transmisión o el almacenamiento. Si alguien intenta modificar los datos, el hash generado será diferente y se sabrá que la información ha sido manipulada.

3. Autenticación de la información: SHA permite la autenticación de la información mediante la comparación de los hashes generados. Si los hashes coinciden, se puede garantizar que los datos son auténticos y no han sido modificados.

Existen varias versiones de SHA, como SHA-1, SHA-2 y SHA-3. Cada una de ellas ofrece diferentes niveles de seguridad y longitud de hash. SHA-1 se considera obsoleto y se recomienda el uso de SHA-2 o SHA-3 para garantizar la seguridad de los datos.